〔重庆理工大学〕计算机网络实验报告【实验十四 网络层IP、ICMP协议分析】

实验十四:网络层IP、ICMP协议分析 本实验通过Wireshark抓包工具分析了IP和ICMP协议。实验内容包括:1) IP协议分析,验证了IPv4报文结构,识别A类公有/私有地址;2) IP分片实验,测试4200B数据分3片传输,计算分片参数;3) ICMP协议分析,通过tracert命令捕获ICMP回显请求(类型8)和超时报文(类型11)。实验结果表明:IP协议通过分片机制适应不同MTU网络

实验十四 网络层IP、ICMP协议分析(实验报告)

| 名称 | 内容 |

|---|---|

| 班级 | 123030201 |

| 学号 | 1230904XXXX |

| 姓名 | 段XX |

| 系别 | 计算机系 |

| 实验室 | 4教209 |

| 实验时间 | 2026/1/7 |

CQUT计算机网络实验报告【实验十四 网络层IP、ICMP协议分析】

一、实验名称

实验十四:网络层IP、ICMP协议分析

二、实验目的

-

全面掌握网络层协议IP的协议规范

-

分析IP的报文结构和IP分片的执行过程

-

完成tracert命令分析实验

三、实验内容

-

IP协议分析实验

-

IP数据报分片实验

-

ICMP数据包分析

四、实验过程及结果记录

4.1 实验设备与连接

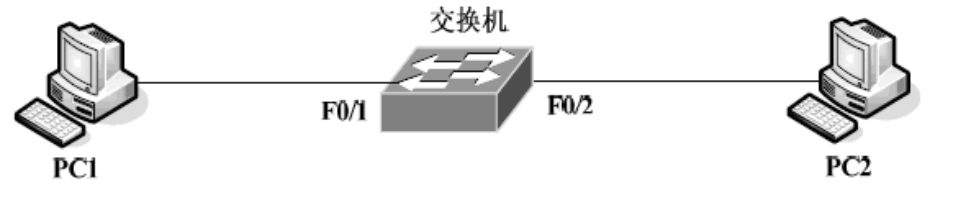

实验设备为1台交换机(命名为Switch)和2台PC机(命名为PC1、PC2),连接方式为交换机通过F0/1端口连接PC1,F0/2端口连接PC2。

4.2 任务1:IP协议分析实验

4.2.1 实验步骤

-

在PC1和PC2上运行Wireshark截获报文。

-

在PC1上执行

ping www.sina.com.cn命令,目标IP为111.10.42.207。 -

分析截获的ping数据包,提取IP数据报头格式信息。

-

查看源IP和目的IP地址,分析其地址类型及编址方法。

4.2.2 实验结果

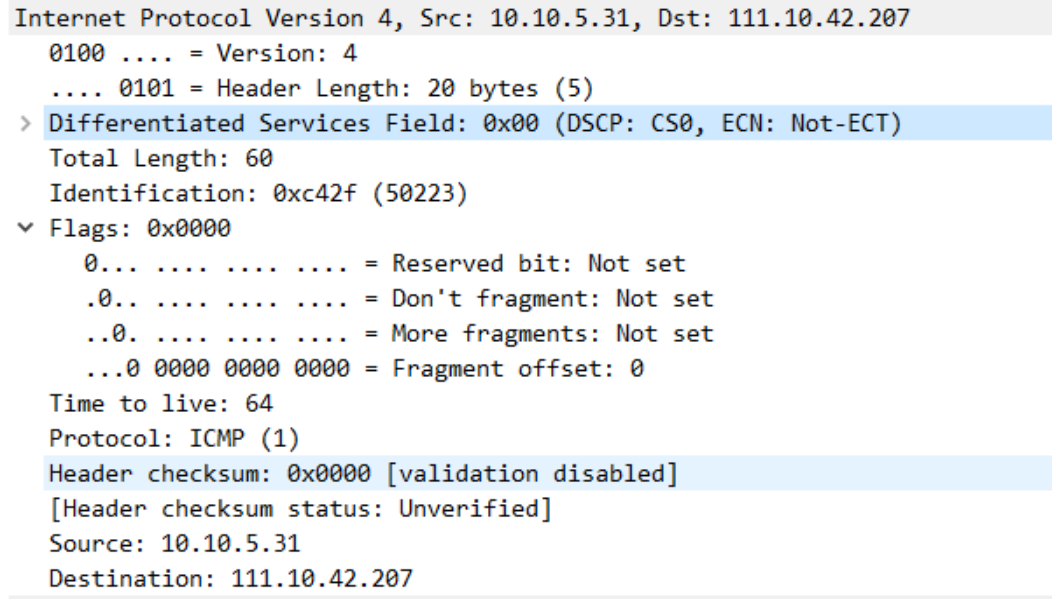

1.表1:IP协议报文分析表

| 字段 | 报文信息 | 说明 |

|---|---|---|

| 版本 | 4 | Internet Protocol Version 4(IPv4) |

| 头长 | 20 bytes | IP头部长度为20字节(无选项字段) |

| 服务类型 | 0x00 | DSCP为默认(0),ECN为非ECN传输(0) |

| 总长度 | 60 | 整个IP数据报的长度为60字节 |

| 标识 | 0xc42f(50223) | 用于分片重组的标识值 |

| 标志 | 0x0000 | 保留位、不分片位、更多分片位均未设置 |

| 片偏移 | 0 | 数据报未分片,偏移量为0 |

| 生存周期 | 64 | TTL值为64(数据报最多经过64个路由器) |

| 协议 | ICMP(1) | 上层协议为ICMP(Internet控制消息协议) |

| 校验和 | 0x0000 | IP头部校验和(此处显示未验证) |

| 源地址 | 10.10.5.31 | 发送方IP地址 |

| 目的地址 | 111.10.42.207 | 接收方IP地址 |

2.截图记录

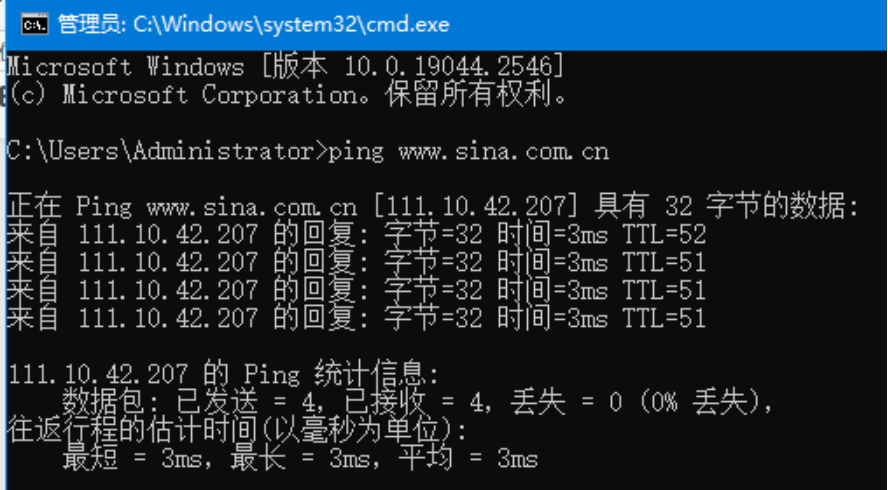

- (1)主机PC1 上执行ping命令目的为PC2:ping www.sina.com cn,截图:

- (2)ping的数据包的截图:

3.地址类型与编址方法分析

- 问题:查看该数据报的源IP地址和目的IP地址,他们分别是哪类地址?体会IP地址的编址方法。

-

(1)源IP地址(10.10.5.31):A类私有地址。编址规则为A类地址第1位为0,第1字节范围0-127;10.0.0.0-10.255.255.255为A类私有地址段,仅用于内部网络,不直接在公网路由。

-

(2)目的IP地址(111.10.42.207):A类公有地址。编址规则为第1字节111处于A类地址0-127范围,且不在私有地址段内,是公网合法可路由地址。

-

(3)IP编址核心:“分类+用途划分”,通过首字节范围区分A/B/C等地址类,预留私有地址段用于内网,公有地址用于公网通信,实现网络地址层次化管理与内网/公网隔离。

-

4.3 任务2:IP数据报分片实验

4.3.1 实验步骤

-

在PC1、PC2上运行Ethereal开始截获报文。

-

在PC1上执行

Ping –l 4200 –n 1 111.10.42.207,发送4200B数据报文。 -

停止截获,分析分片情况并回答问题。

-

执行

Ping –l 4200 –f 111.10.42.207,测试不允许分片的情况。

4.3.2 实验结果

(1)在PC1、PC2 两台计算机上运行Ethereal,开始截获报文;

(2)在PC1 上执行如下Ping 命令,向主机PC2 发送4200B 的数据报文:Ping –l 4200 –n 1 PC2的IP地址

停止截获报文,分析截获的报文,回答下列问题:

① 以太网的MTU是_______。

- 以太网的MTU:

1500字节。

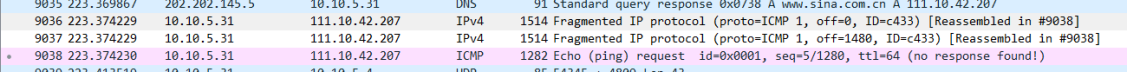

②对截获的报文分析,将属于同一ICMP请求报文的分片找出来,主机PC1向主机PC2发送的ICMP请求报文分成了_______分片。

- 分片数量:主机PC1发送的ICMP请求报文分成

3个分片。

③ 若要让主机PC1向主机PC2发送的数据分为4个分片,则Ping命令中的报文长度应为多大?为什么?

- 4个分片对应的Ping命令报文长度:

-l参数设为5920。原因:以太网MTU=1500字节,IP头部占20字节,每个分片最大数据载荷1480字节;4个分片总数据载荷1480×4=5920字节,对应Ping命令的ICMP数据部分长度,核心逻辑是“每个分片载荷≤1480字节”。

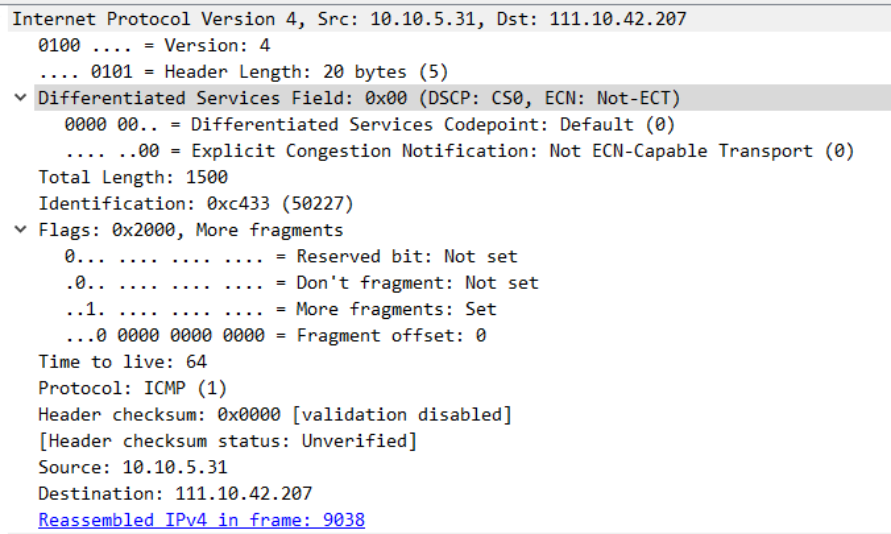

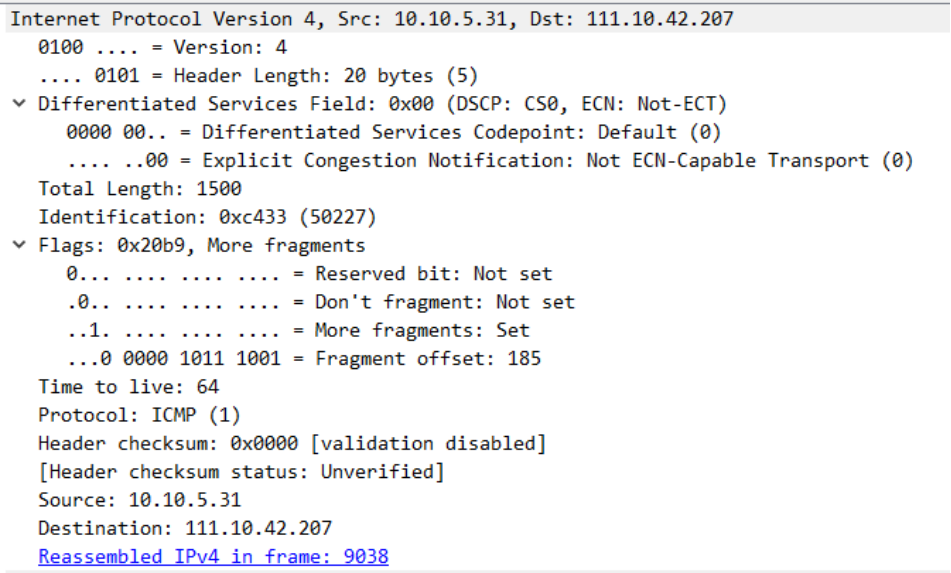

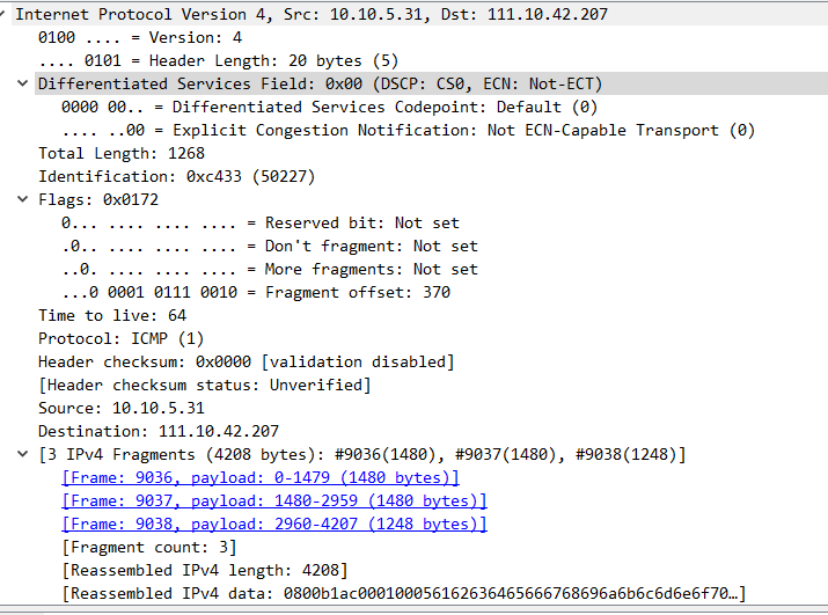

1.表2:报文分片信息表

| 分片序号 | 标识(Identification) | 标志(Flag) | 片偏移(Fragment Offset) | 数据长度 |

|---|---|---|---|---|

| 9036 | 0xc433(50227) | 0x2000 | 0 | 1480字节(1500-20) |

| 9037 | 0xc433(50227) | 0x2000 | 185(1480/8) | 1480字节 |

| 9038 | 0xc433(50227) | 0x0127 | 370(2960/8) | 1248字节(4200-1480×2) |

2.截图记录

-

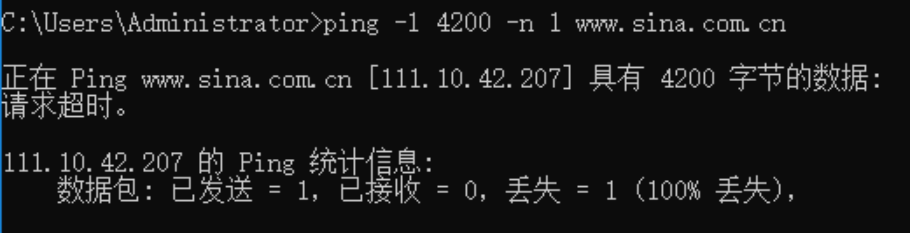

主机PC1 上执行ping命令目的为PC2:

ping -l 4200 -n 1 www.sina.com cn,ping命令执行截图:

-

分片报文截图1:

-

分片报文截图2:

-

分片报文截图3:

3.不允许分片实验结果

-

问题:不允许分片实验:

①在PC1、PC2 两台计算机上运行Ethereal,开始截获报文;

②在PC1 上执行如下Ping 命令,向主机PC2 发送4200B 的数据报文,

但不允许分片,回答后下面的问题:

Ping –l 4200 –f PC2的IP地址

③是否抓到包?命令返回是怎样的 -

回答:

- 是否抓到包:否。因分片被禁止,报文超过MTU后被路由器丢弃。

- 命令返回:PC1命令行返回“请求超时”或“Packet needs to be fragmented but DF set”。

4.4 任务3:ICMP协议tracert命令分析实验

4.4.1 实验步骤

-

在PC1上运行Ethereal开始截获报文。

-

执行

Tracert www.sina.com.cn,向外网地址发送数据报。 -

停止截获,分析报文并回答问题。

4.4.2 实验结果

在PC1 上运行Ethereal 开始截获报文; 在PC1 上执行Tracert 命令,向一个外网地址主机发送数据报;停止截获报文,将截获的结果截图,分析截获的报文,回答下列问题:

1.截图记录

-

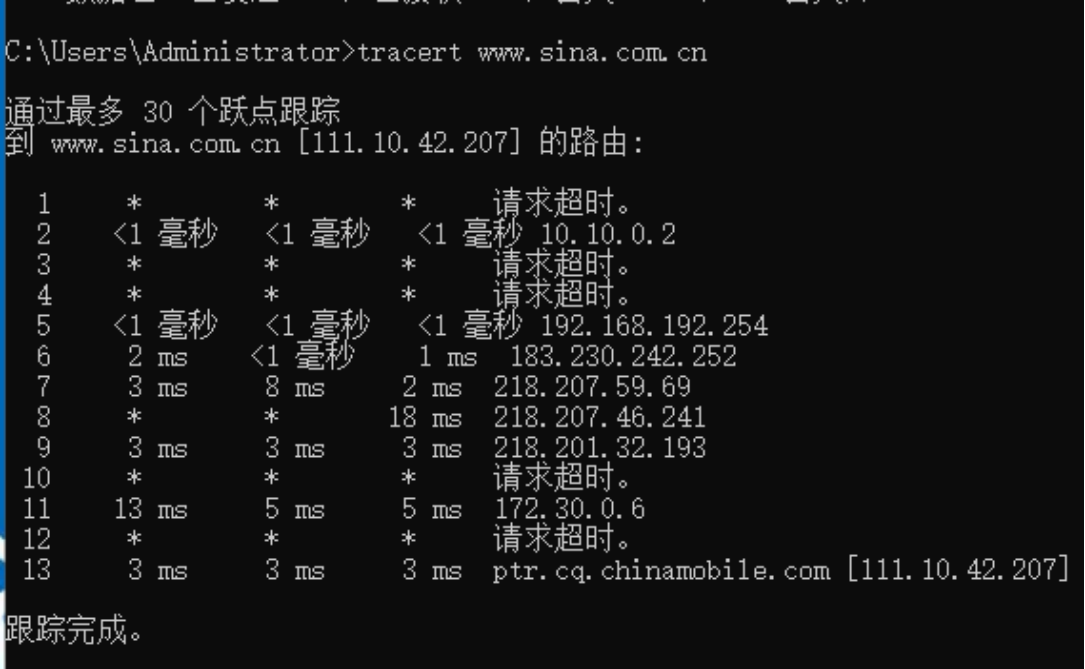

tracert命令执行截图:

-

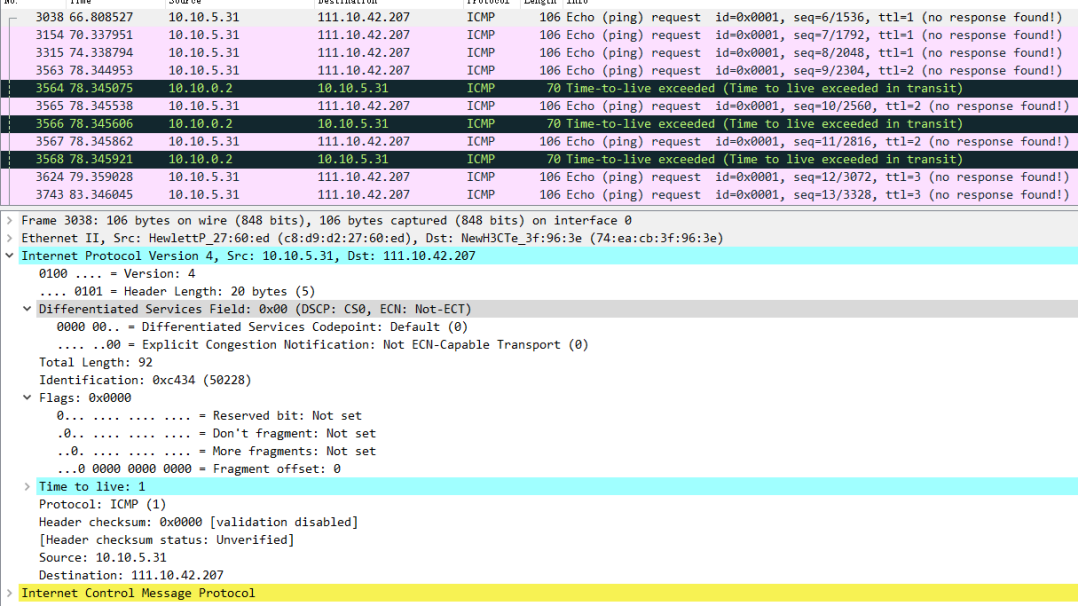

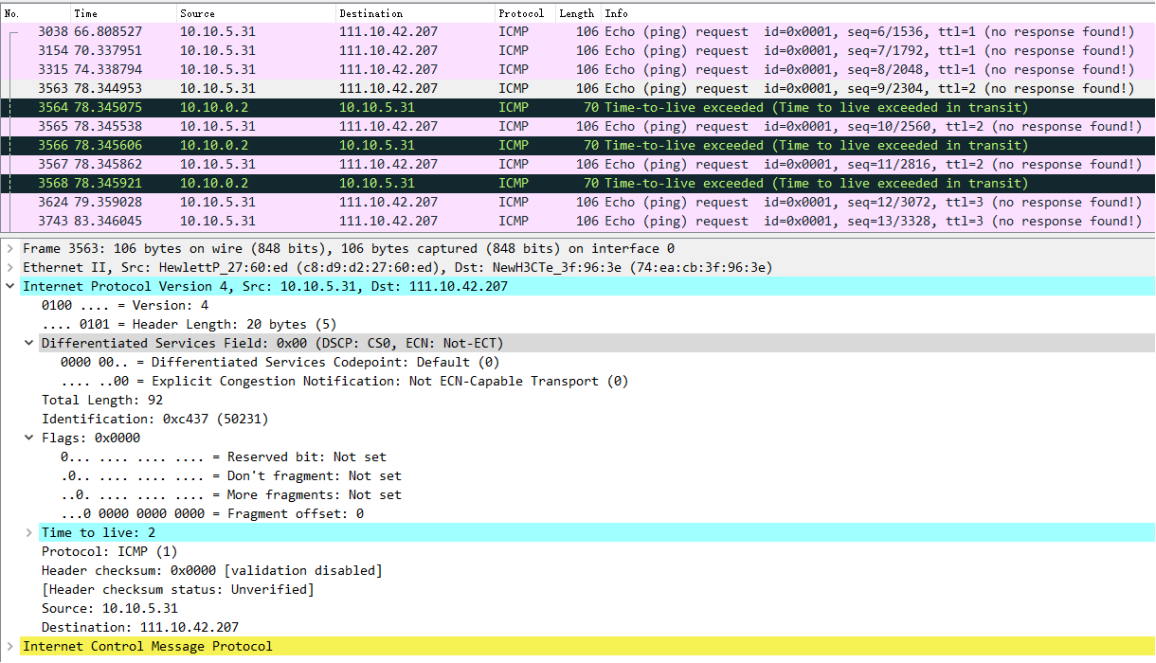

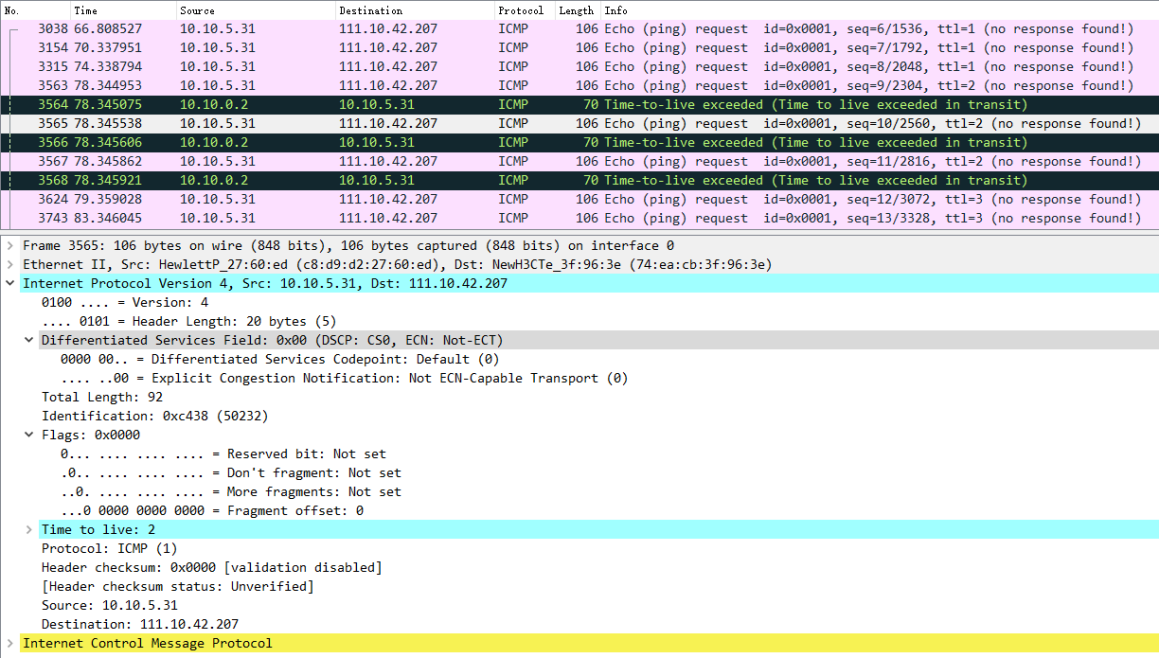

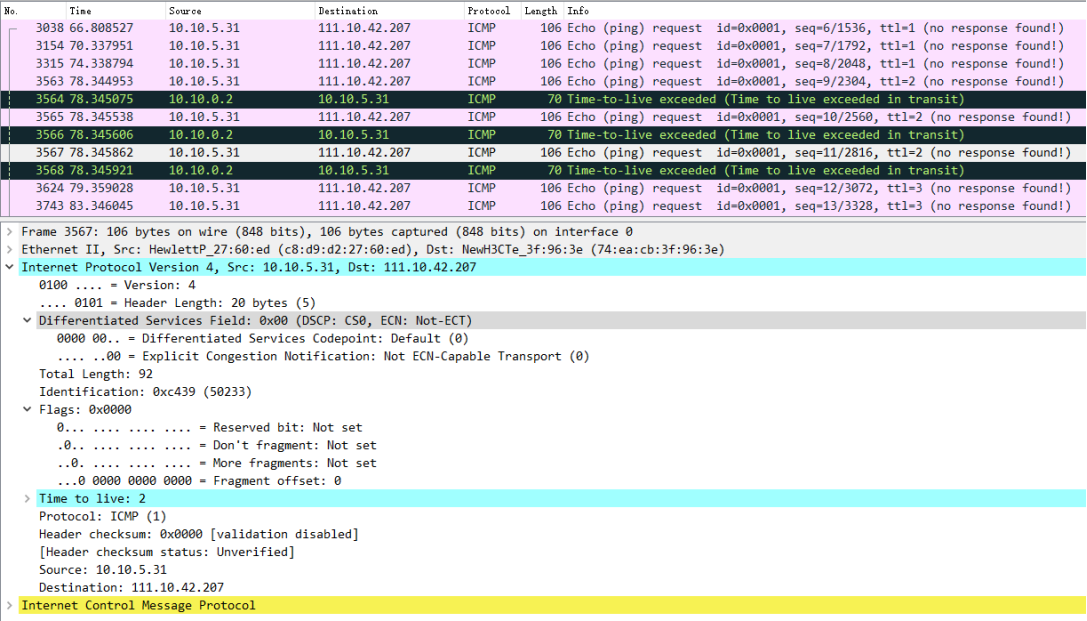

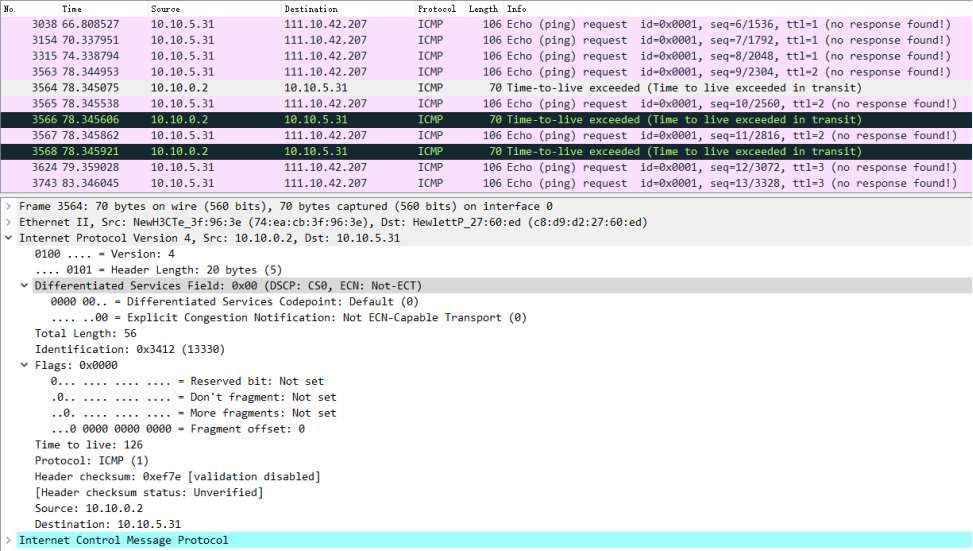

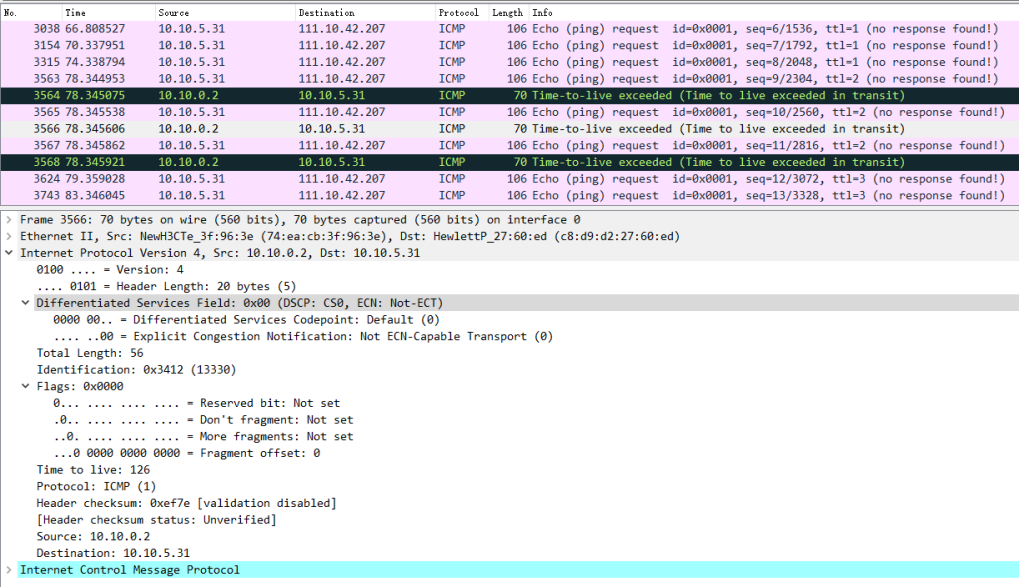

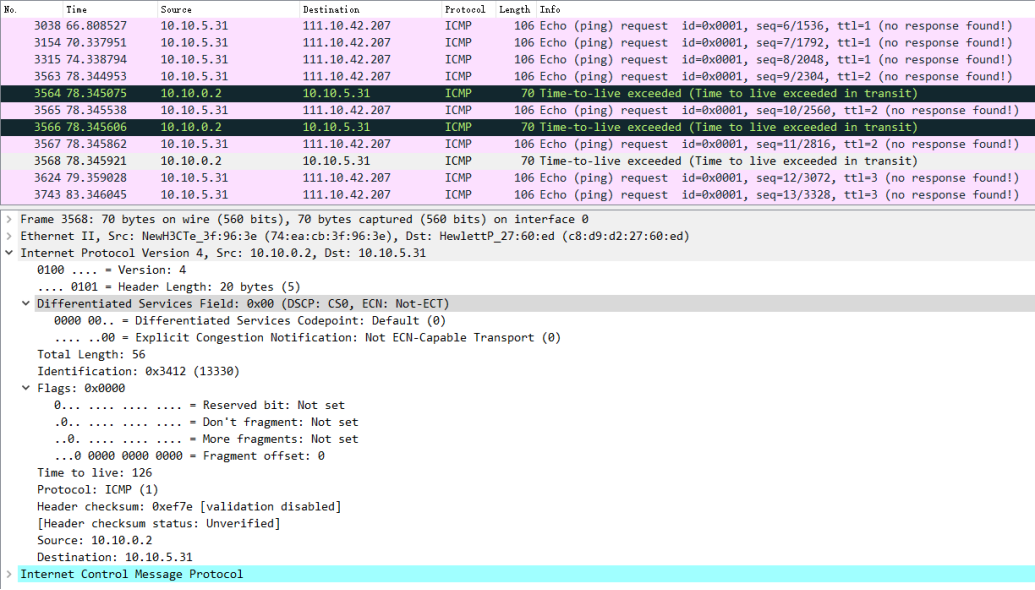

ICMP报文截图1

-

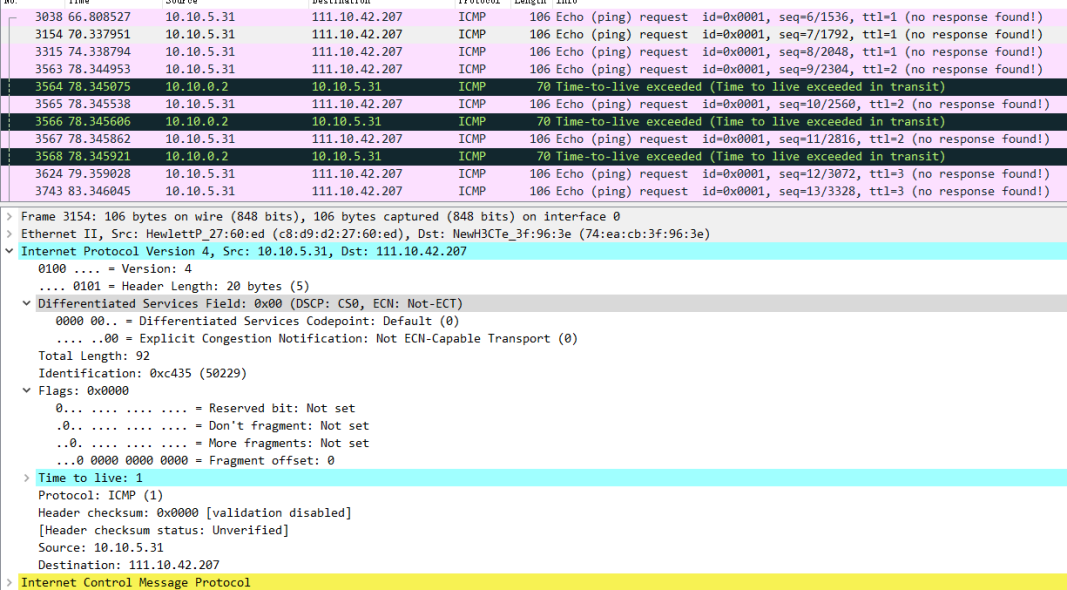

ICMP报文截图2:

-

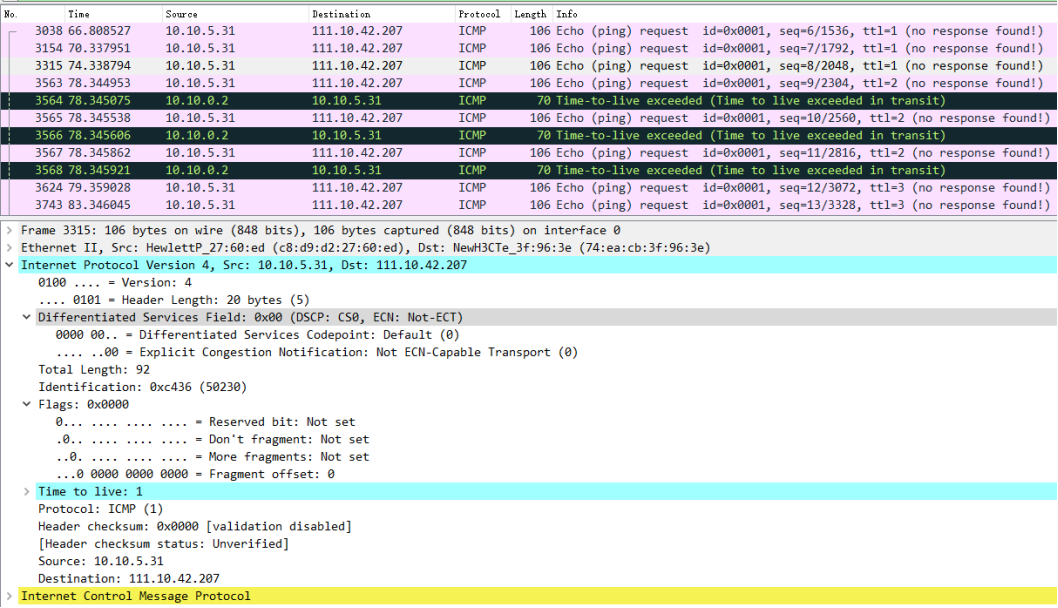

ICMP报文截图3:

-

ICMP报文截图4:

-

ICMP报文截图5:

-

ICMP报文截图6:

2.问题回答

-

1.问题:截获了报文中哪几种ICMP报文?其类型码和代码各为多少?ICMP数据部分有哪些内容?

(1)从截获的报文可以看到2 种 ICMP 报文,截获的ICMP报文类型及信息:-

ICMP回显请求报文(Echo (ping) request):类型码8,代码0;数据部分包含id(如0x0001)、seq(如seq=6/1536),及106字节左右的自定义载荷数据。

-

ICMP超时报文(Time-to-live exceeded):类型码11,代码0(传输过程中TTL超时);数据部分包含被丢弃的原始IP数据报头部+前8字节数据(标识超时原始报文)。

-

-

2.问题:对截获的ICMP报文,分析tracert命令实现的原理。对关键依据进行截图佐证。

(1)截图佐证:

(2)tracert命令实现原理:

-

初始TTL设置:向目标发送ICMP回显请求报文,第一个报文TTL设为1。

-

TTL超时触发:报文经过第1个路由器时TTL减为0,路由器丢弃报文并返回ICMP超时报文(Type=11, Code=0),获取第1个路由器IP。

-

递增TTL探测:后续报文TTL依次递增(2、3、4…),每经过一个路由器TTL减至0触发超时报文,直至到达目标。

-

目标响应:报文到达目标(TTL足够大),目标返回ICMP回显应答报文(Type=0),探测结束。

(3)关键依据:

-

TTL=1的请求报文(Frame 3038)对应10.10.0.2返回的ICMP超时报文(Frame 3564),为第1个路由器IP。

-

TTL=2的请求报文(Frame 3563)对应10.10.0.2返回的另一超时报文(Frame 3566),为第2个路由器IP。

-

TTL递增规律:后续报文TTL依次增加(如TTL=3),持续触发超时报文直至到达目标。

五、实验报告(电子版Word文档)

1.计算机网络实验报告【实验十四 网络层IP、ICMP协议分析】

计算机网络实验报告【实验十四 网络层IP、ICMP协议分析】

六、网络抓包工具

1.计算机网络-抓包工具wireshark3.0.0.zip

备注:解压压缩包后,选择:Wireshark-win64-3.0.0.exe,进行按照即可,进入该软件后,选择【以太网】且点击进入,即可进行网络抓包!

更多推荐

已为社区贡献2条内容

已为社区贡献2条内容

所有评论(0)