实验五 拒绝服务攻击实验

本实验包含Smurf攻击和流量管制两个部分,旨在验证拒绝服务攻击原理及防御措施。在Smurf攻击实验中,通过伪造ICMP ECHO请求的源IP地址,利用网络放大效应使Web服务器遭受大量响应报文攻击。流量管制实验则通过配置路由器流量管制器,采用令牌桶算法限制特定网络的流量传输速率,从而防御拒绝服务攻击。实验使用Cisco Packet Tracer软件模拟网络环境,验证了Smurf攻击的放大效应和

一、实验目的

拒绝服务攻击实验与理论教学第六章拒绝服务攻击相对应。本实验在学生完成Smurf攻击实验、Smurf攻击实验的基础上,使学生能够理解拒绝服务攻击、源地址欺骗的概念和原理,并实现拒绝服务攻击系统。具体如下:

1、Smurf攻击实验:验证ICMP ECHO请求、响应过程、验证网络放大ICMP ECHO响应报文的过程、验证间接攻击原理、验证Smurf攻击过程。

2、流量管制实验:验证流量管制器的配置过程、验证通过流量管制阻止病毒快速传播的过程、验证通过流量管制阻止拒绝服务攻击的过程、验证流量管制的工作原理。

二、实验简要原理

1、Smurf攻击实验

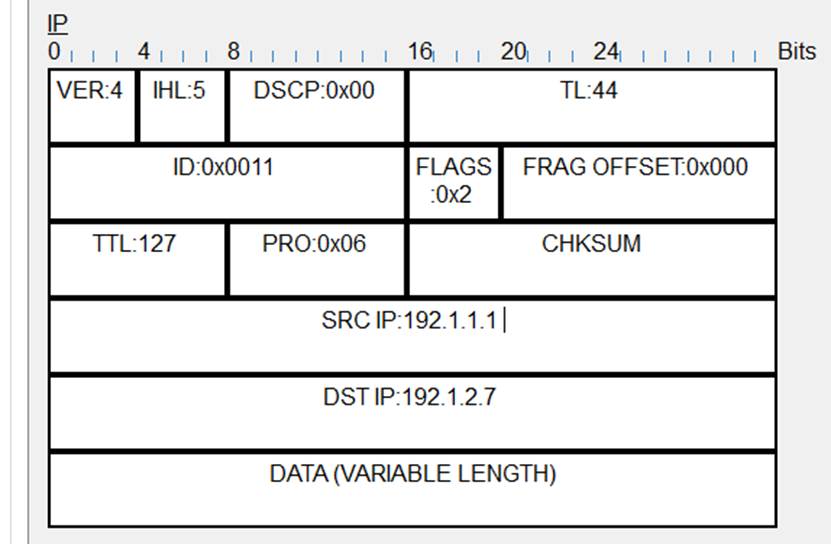

Smurf攻击过程如图5.1所示,终端A将ICMP ECHO请求报文封装成以Web服务器的IP地址为源IP地址、以全1广播地址为目的IP地址的IP分组,该ICMP ECHO请求报文到达LAN 1中的所有其他终端和路由器R,接收到该ICMP ECHO请求报文的终端均发送ICMP ECHO响应报文,这些ICMP ECHO响应报文都被封装成以Web服务器的IP地址为目的IP地址的IP分组,导致这些ICMP ECHO响应报文全部到达Web服务器。

图5.1 Smurf攻击过程

由于LAN 1中接入大量终端(这里是四个终端),为避免为每个终端配置网络信息,启动路由器R的动态主机配置协议(Dynamic Host Configuration Protocol,DHCP)服务器功能,由路由器R自动为接入 LAN 1 的终端配置网络信息。

2、流量管制实验

实施流量管制的前提有两个:一是分类信息流,从图5.2中的路由器R1接口2和路由器R2接口l输出的信息流中分离出网络192.1.1.0/24和网络192.1.3.0/24中的终端发送给邮件服务器和 Web服务器的流量;二是限定这些流量的平均传输速率。

图5.2 流量管制互连网结构

通过规则从IP分组流中鉴别出一组IP分组,规则由一组属性值组成,如果某个IP分组携带的信息和构成规则的一组属性值匹配,意味着该IP分组和该规则匹配。构成规则的属性值通常由下述字段组成:

(1)源IP地址,用于匹配IP分组IP首部中的源IP地址字段值。

(2)目的IP地址,用于匹配IP分组IP首部中的目的IP地址字段值。

(3)源和目的端口号,用于匹配作为IP分组净荷的传输层报文首部中源和目的端口号字段值。

(4)协议类型,用于匹配IP分组首部中的协议字段值。

例如分离出网络192.1.1.0/24中的终端发送给邮件服务器的流量的规则如下:

(1)协议类型=TCP。

(2)源IP地址=192.1.1.0/24。

(3)源端口号:任意。

(4)目的IP地址=193.1.2.3/32。

(5)目的端口号=25。

图5.3 令牌桶算法操作过程

限制流量平均传输速率采用如图5.3所示的令牌桶算法。如果授予每一个令牌P字节的传输能力,且令牌生成器生成令牌的速率是R个令牌/s,则平均传输速率=P×8×R。

如果授予每一个令牌的传输能力是不变的,可以通过改变令牌生成器生成令牌的速率改变平均速率。假定授予每一个令牌P字节的传输能力,如果设定的平均传输速率是Vbps![]() ,则生成令牌的速率=V/(P×8)。

,则生成令牌的速率=V/(P×8)。

三、实验环境

本实验基于Cisco Packet Tracer 8.1软件完成,通过Packet Tracker可以运用Cisco网络设备设计、配置和调试网络,可以模拟分组端到端传输过程中的每一个步骤;可以直观了解IP分组端到端传输过程中交换机、路由器等网络设备具有的各种安全功能对IP分组的作用过程。

四、实验内容

1、Smurf攻击实验

互连网结构如图5.4所示,终端A在LAN 1中广播一个ICMP ECHO请求报文,该ICMP ECHO请求报文封装成以Web服务器的IP地址为源IP地址、以广播地址为目的IP地址的IP分组。LAN 1中所有其他终端接收到该ICMP ECHO请求报文后,向Web服务器发送ICMP ECHO响应报文。这种情况下,终端A发送的单个ICMP ECHO请求报文导致Web服务器接收到三个ICMP ECHO响应报文。

图5.4 Smurf攻击互连网结构

2、流量管制实验

邮件已经成为病毒传播的主要渠道,感染病毒的终端通过发送大量包含病毒的邮件使病毒得到快速传播。黑客通过向Web服务器发送大量报文,导致Web服务器连接网络的链路过载,从而使Web服务器无法正常提供服务。

为了解决上述问题,需要限制某个网络发送给邮件服务器和Web服务器的流量,以此阻止病毒扩散过程和对Web服务器实施的拒绝服务攻击。

对于如图5.2所示的互连网结构,分别在路由器R1接口2和路由器R2接口1配置流量管制器,对网络192.1.1.0/24和网络192.1.3.0/24中的终端发送给邮件服务器和Web服务器的流量进行管制。

五、网络拓扑图

1、Smurf攻击实验网络拓扑图

2、流量管制实验网络拓扑图

六、实验过程说明及截图

1、Smurf攻击实验过程

(1)按照实验拓扑图放置和连接设备,连接好的设备以及接口的选择如图所示:

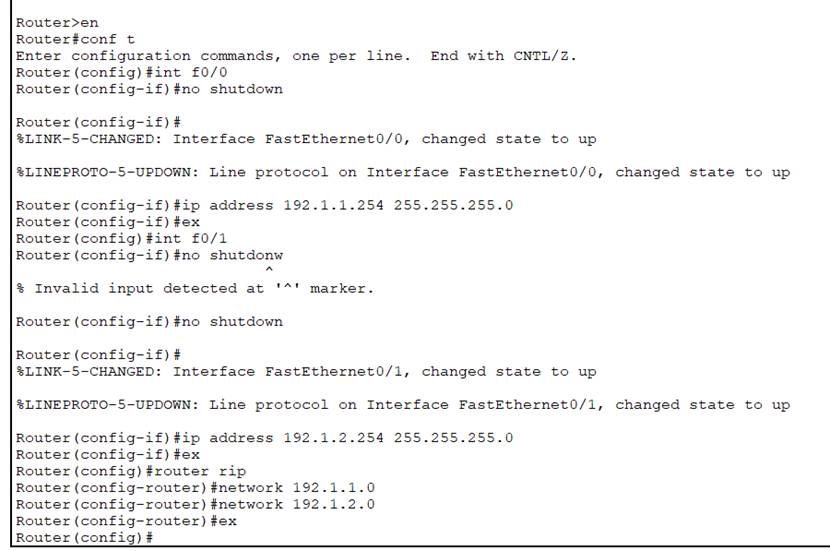

(2)对Router的F0/0和F0/1接口完成配置(配置IP地址和子网掩码),如图所示:

(3)进行Router的DHCP服务器配置,如图所示:

(4)完成Web服务器网络信息配置:

(5)使PC0、PC1、PC2、PC3自动获取网络信息:

(6)切换到模拟操作模式,通过复杂报文工具在PC0上生成ICMP ECHO请求报文,并在Switch1构成的以太网上广播,到达所有其他终端和Router,如图所示:

(7)Web服务器接收到三个ICMP ECHO响应报文,如图所示:

2、流量管制实验过程

(1)根据实验拓扑图放置和连接设备,连接完成后的设备如图所示:

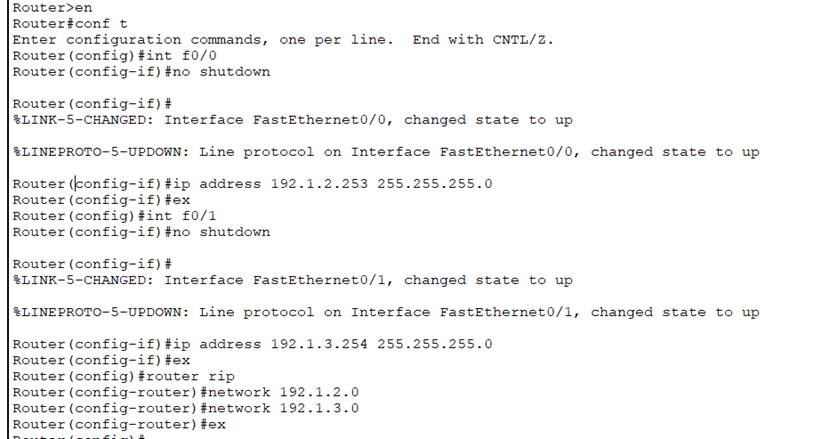

(2)完成路由器各个接口的IP地址和子网掩码配置与RIP配置:

路由表如图所示:

(3)完成各个终端的网络信息配置过程(仅以PC0为例):

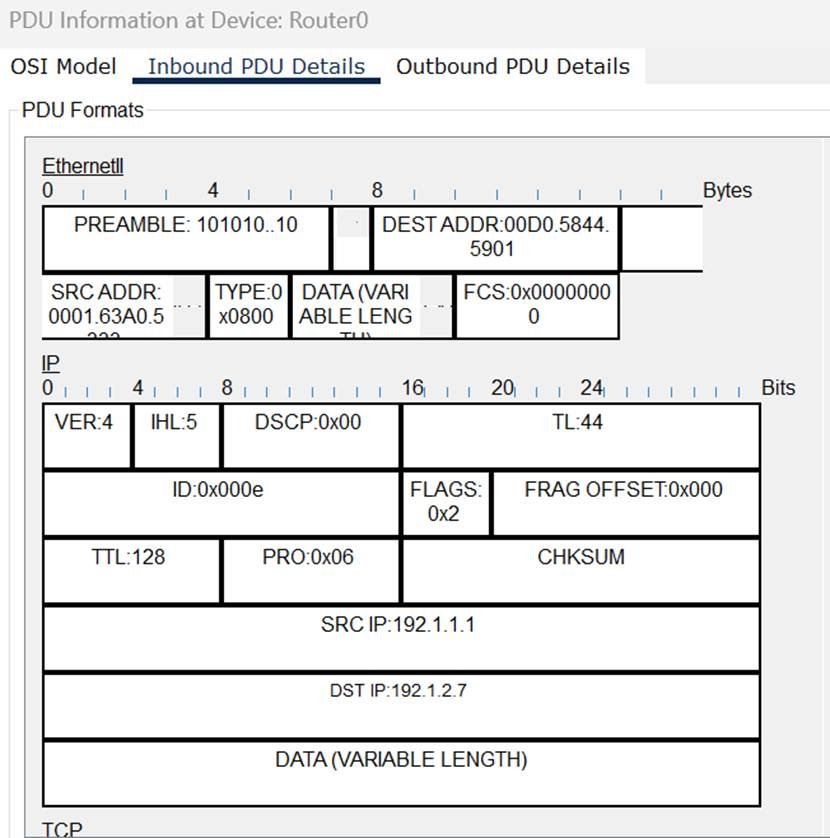

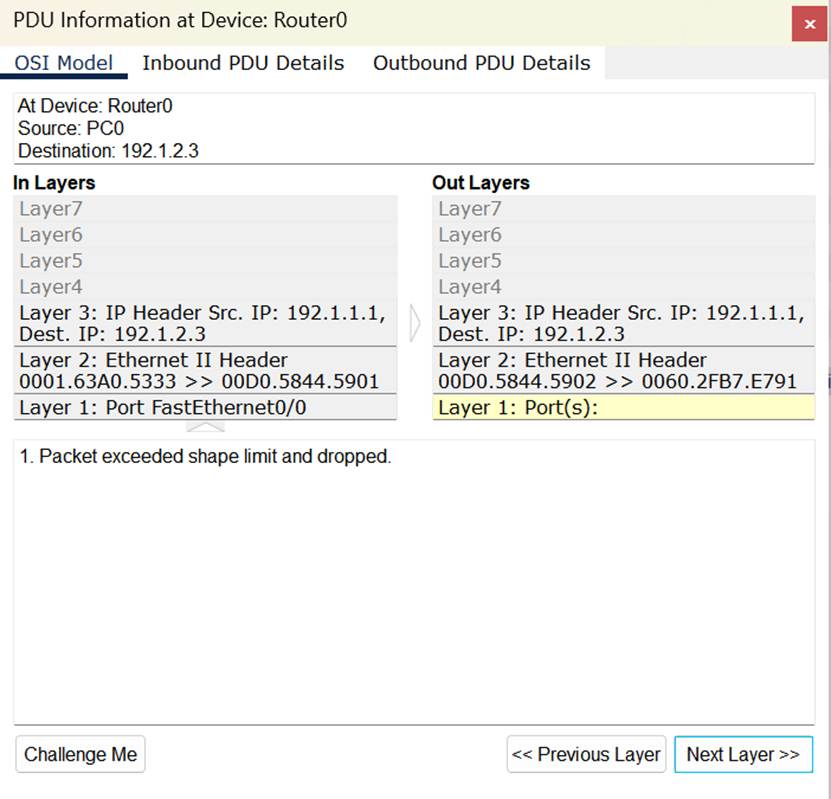

(4)在CLI配置方式下,完成路由器流量管制器配置。将网络192.1.1.0/24中终端发送给Web服务器的流量的平均传输速率限定为16000bit/s,切换到模拟操作模式,进行实验:

发送的TCP报文:

由于限定的平均传输速率较小,因此会出现因超出流量平均传输速率而丢弃TCP报文的情况:

(5)将网络192.1.1.0/24中终端发送给Web服务器的流量的平均传输速率限定为2000000bit/s,则PC0可以成功访问Web服务器。

七、实验思考

1、实验内容思考

(1)对Smurf攻击实验的实验结果进行分析,说明该实验拒绝服务攻击的对象是什么?

攻击对象:Web服务器

在本实验中,攻击者通过伪造ICMP ECHO包的源地址,并将目的地址设为广播地址,所有终端接收到该请求报文后,都会向Web服务器发送ICMP ECHO响应报文,从而造成拒绝服务攻击。

(2)对流量管制实验的实验结果进行分析,说明该实验采用了什么手段抵御拒绝服务攻击?

该实验采用了流量管制器来抵御拒绝服务攻击。在实验中,我们通过限制网络流量的平均传输速率,从而防止恶意流量过多占用通信资源,从而达到保障服务器的可用性以及保障合法用户的正常访问。

2、实验过程思考

要求:对照第六章拒绝服务攻击理论课相关知识点,分析本实验阐述的原理。

Smurf攻击是一种基于网络放大和反射的Dos攻击,通过伪造IP地址,向网络广播地址发送ICMP ECHO请求报文。导致网络中接收到该报文的设备都会向受害者发送ICMP ECHO响应报文,从而导致受害者无法提供正常服务。这种攻击只需要发送少量的数据包就能造成很大的破坏;攻击来源隐蔽,难以追踪;攻击效果严重,能够导致受害者网络瘫痪。

通过流量管制器限制来自特定网络或特定类型的流量,保障网络的正常使用。但当限制速度较低时,合法用户的流量也会受到影响。

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)