FW基本概述

1. 基于五元组的访问控制(最基础且核心)这是防火墙策略的基石。源IP地址目的IP地址源端口号目的端口号协议类型(如TCP、UDP、ICMP)通过这五元组,防火墙可以制定极其精细的策略,例如:“只允许财务部的IP段访问服务器的TCP 443端口,其他一律拒绝2. 基于用户/用户组的控制现代防火墙能将IP地址与具体用户身份绑定。策略可以写成:“允许‘市场部员工组’在上班时间访问‘社交媒体应用类’”,

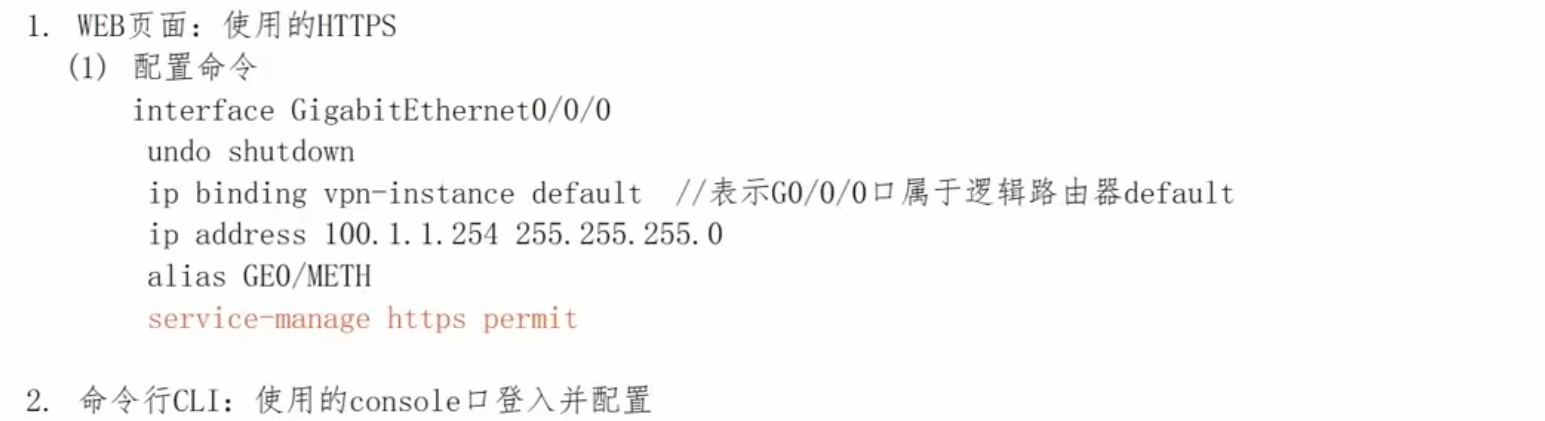

一、FW的登录方式

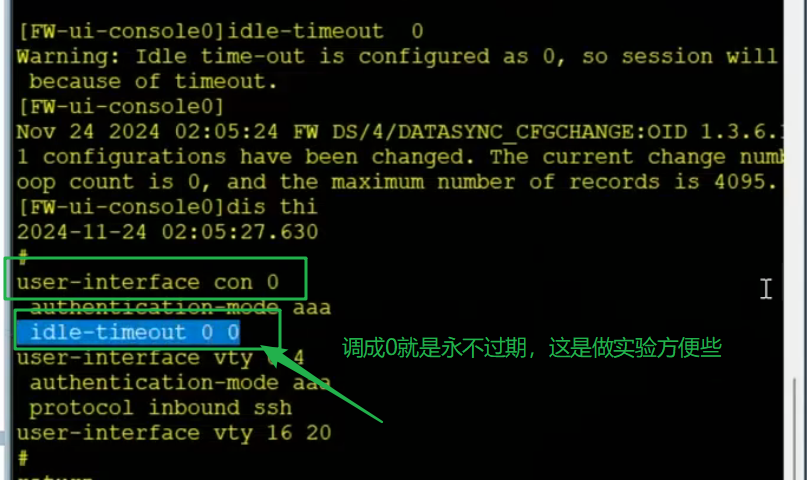

把console口的idel时间调长一些

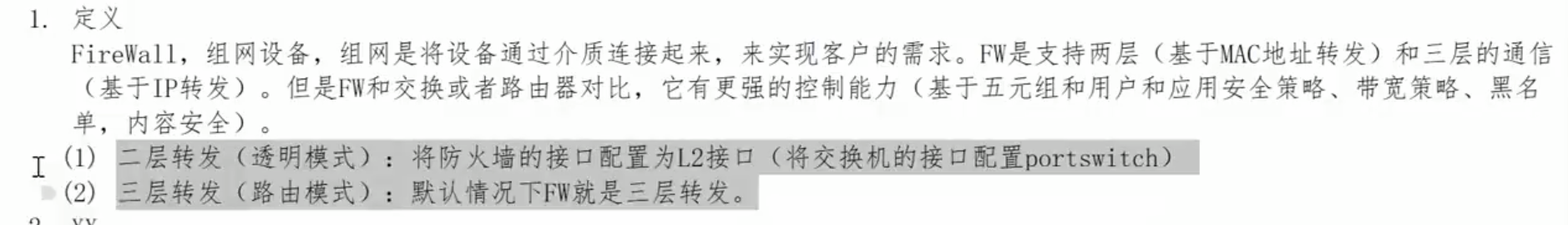

二、什么是防火墙

1. 基于五元组的访问控制(最基础且核心)

这是防火墙策略的基石。它不仅仅像路由器ACL一样看源IP和目的IP,而是综合检查一个数据流的五个关键身份标识:

源IP地址

目的IP地址

源端口号

目的端口号

协议类型(如TCP、UDP、ICMP)

通过这五元组,防火墙可以制定极其精细的策略,例如:“只允许财务部的IP段访问服务器的TCP 443端口,其他一律拒绝”。2. 基于用户/用户组的控制

现代防火墙能将IP地址与具体用户身份绑定。策略可以写成:“允许‘市场部员工组’在上班时间访问‘社交媒体应用类’”,而不是写一串复杂的IP地址。这大大提升了策略的可读性和管理效率。3. 基于应用和内容的深度识别与控制

这是下一代防火墙的核心能力。它能够穿透网络端口,直接识别流量属于何种具体应用(如微信、抖音、Oracle数据库、BitTorrent),并据此进行控制。

例:即使攻击者将恶意软件通信端口伪装成常用的HTTP 80端口,防火墙也能通过深度包检测识别出它并非真正的网页浏览流量,从而进行阻断。

防火墙是一种部署在网络关键边界、以安全策略为核心驱动、能够对流经它的网络流量进行多层次深度检测与精细化控制的网络安全设备。

三、防火墙的分类

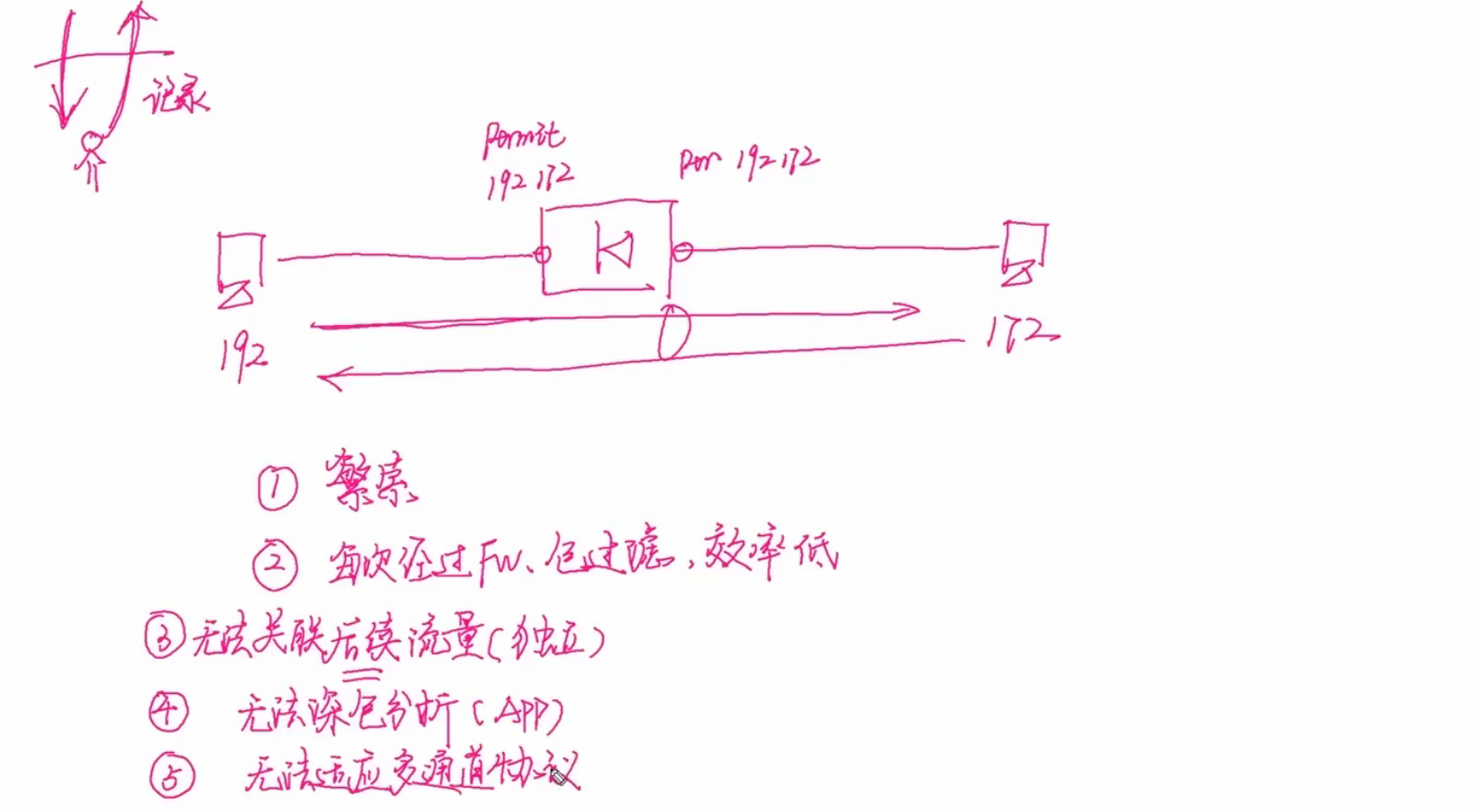

1、包过滤防火墙

![]()

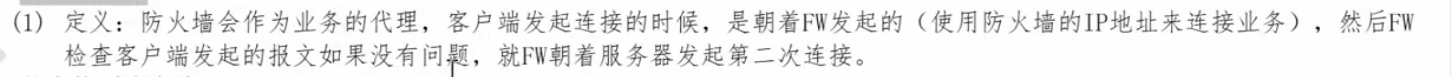

2、代理防火墙

防火墙会看到应用层的信息。客户端从应用层开始封装信息发给防火墙,防火墙会进行七层(五层)的分析,会逐渐剥包(解封装),露出应用层的信息,然后进行检查,检查没有问题之后,再从应用层又进行封装到物理层,然后在发给服务器,服务器再处理到七层。

中间如果有路由器的话,只解封装到三层。

代理防火墙检测是最彻底的,但是缺点也很明显--将会成为性能的瓶颈。

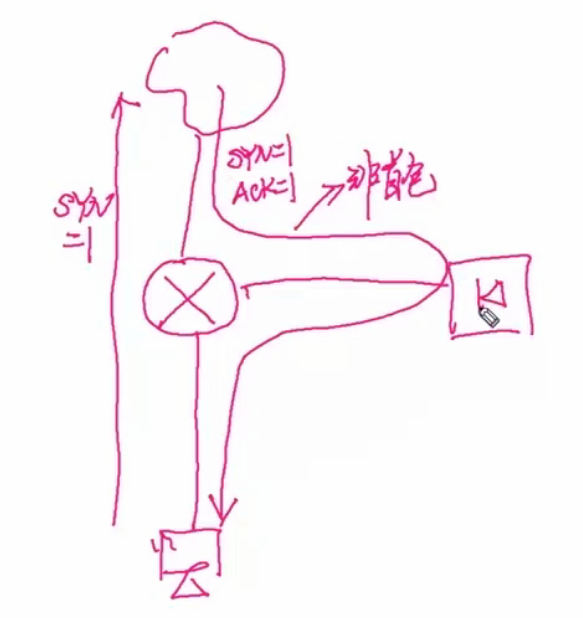

建立了两次TCP会话,客户端跟防火墙建立了一次TCP会话;防火墙跟服务器也建立了一次TCP会话。--TCP的连接是 X 2的

并且对报文进行深包分析的时候,是会消耗设备性能的。

3、状态检测防火墙

(1)定义:同一组业务的流量(去程的报文和回程报文(镜像报文))是存在关联性的,状态检测核心就体现在可以为首包创建会话,形成会话表。通过FW的后续流量可以命中会话表直接转发。

镜像报文:源目IP,源目端口互换的报文

后续流量:可以是同一个方向后续的流量,也可以是回来的流量(五元组一模一样的报文和镜像流量)

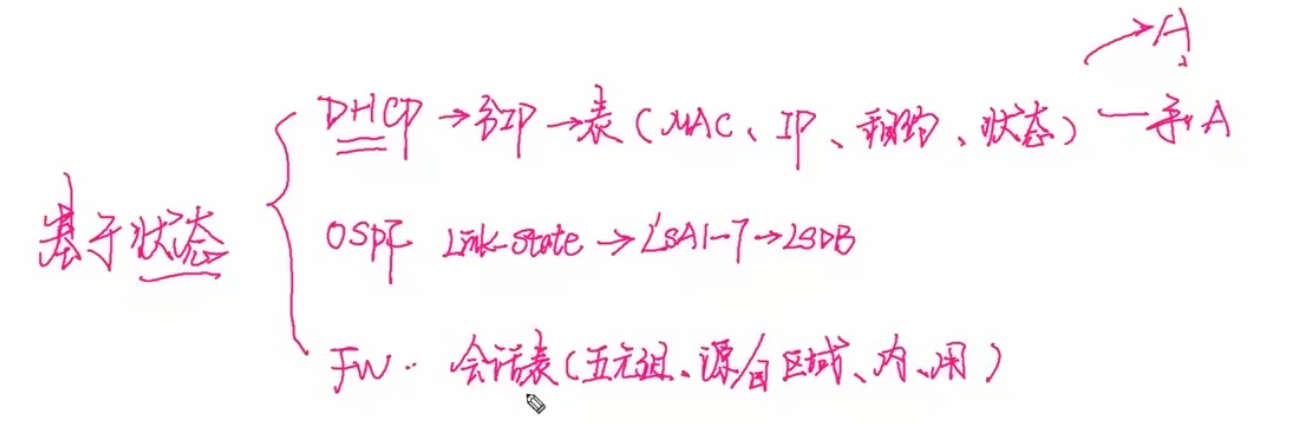

基于状态的协议

(2)开启状态检测和关闭状态检测的区别

开启状态检测是只有首包才能创建会话,非首包无法创建会话,但是关闭状态检测是所有单播报文都可以创建会话(放行了安全策略)

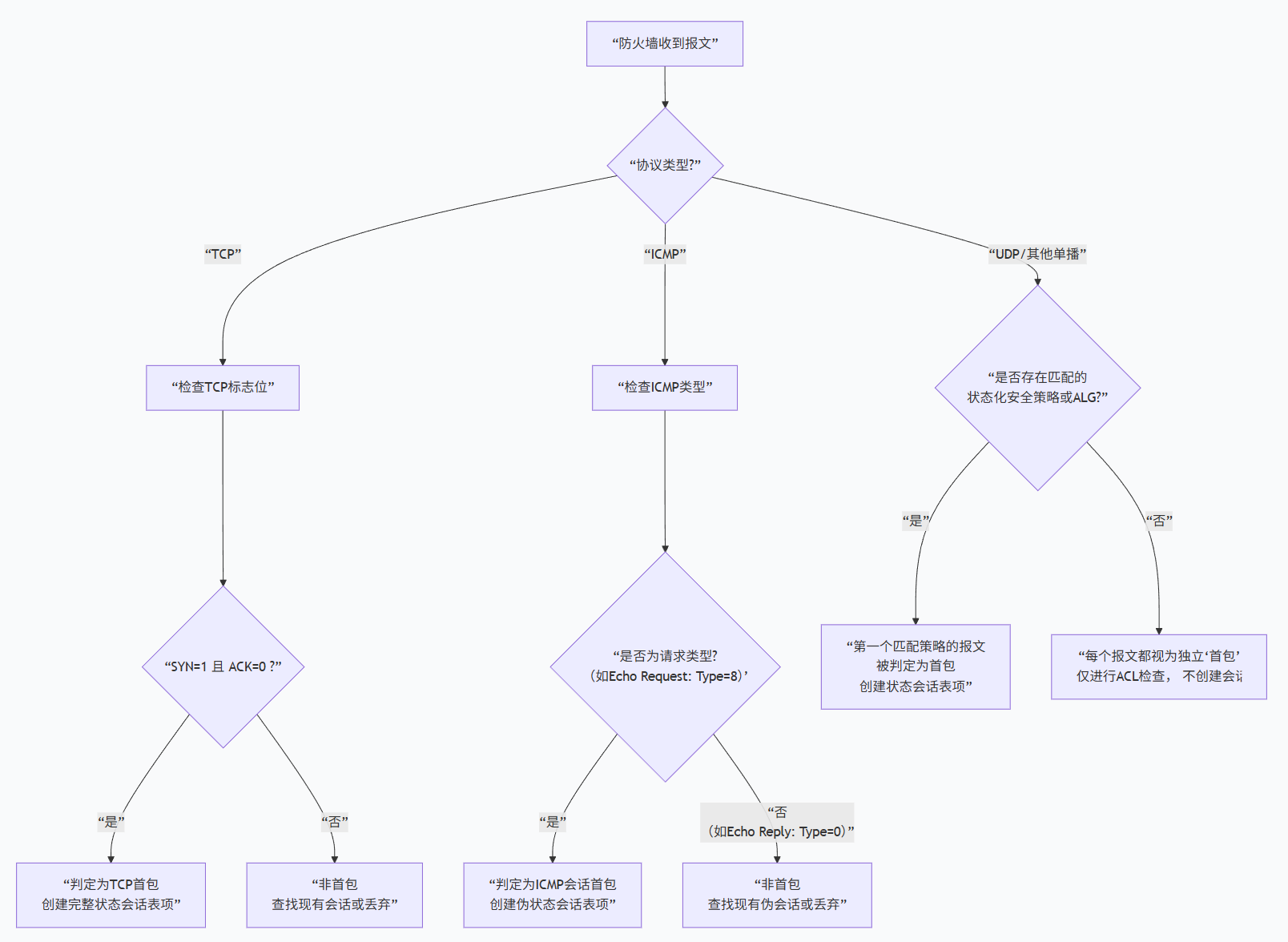

(3)首包

1. TCP的第一次握手的报文(sys=1置位)

2. ICMP的Echo的request报文

3. 除以上的2类报文外,其他的单播报文都可以看成首包,例如OSPF报文

凡是能触发防火墙创建一条新会话表项的报文,就是“首包”。之后同一会话的报文,都直接匹配会话表快速转发,不再重复检查复杂的策略,效率和安全性能都更高。

https://chat.deepseek.com/share/24zskavc3nwumnkl5h

这个定义是防火墙区分“基于状态的转发”和“基于策略的检查” 的分水岭。

https://chat.deepseek.com/share/m61kg44f7cktjvy73b

防火墙有个特点:主播报文和广播报文是放行的,但是不会形成会话表

https://chat.deepseek.com/share/2vwuv7rde734zr190z

OSPF状态卡住分析

https://chat.deepseek.com/share/5h7wzm082gl854t736

首包可能会出现的问题

来回路径可能不一致,当防火墙旁挂时,出去的报文可能不经过防火墙,但是回来的报文要经过防火墙,那就是非首包,非首包(TCP)在防火墙上是没办法创建会话的。UDP是可以创建会话的

UDP与TCP的根本区别:UDP是无连接协议,报文没有

SYN、ACK这样的连接状态标志。防火墙缺乏一个协议层面的明确信号来绝对判定某个UDP报文是不是“首包”。

来回路径不一致的时候可能会关闭状态检测

来回路径不一致,有时候也可以不需要关闭状态检测,双击热备的时候,会话会进行同步

防火墙判断“首包”的技术逻辑

防火墙像一台协议分析仪,对不同协议采用不同的“首包”鉴别标准,其核心决策树如下:

https://chat.deepseek.com/share/q5dzhn6zmfjzifnat7

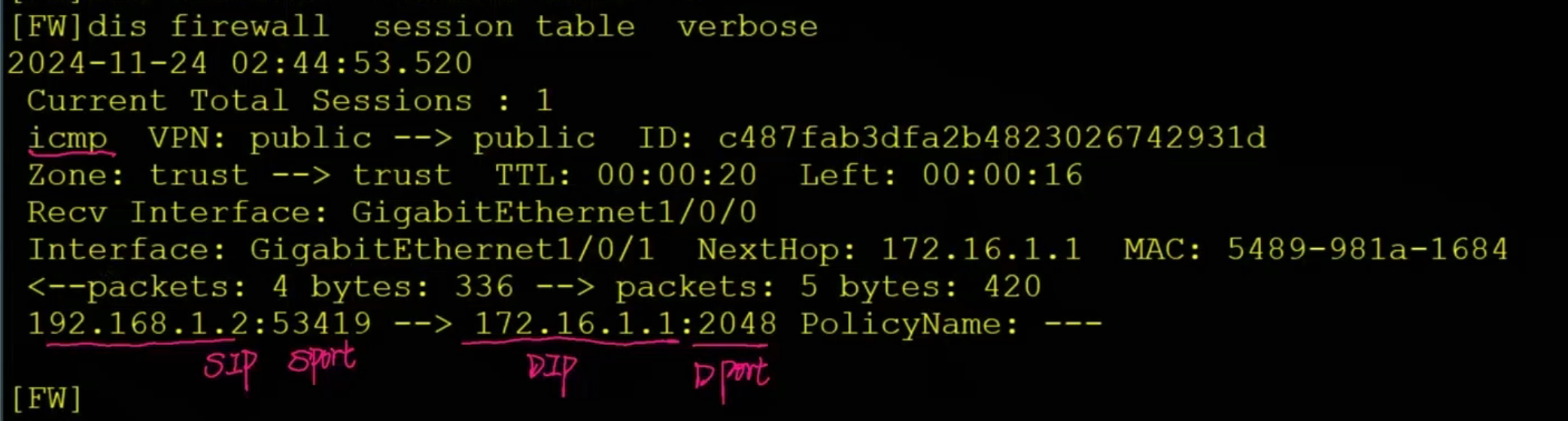

(4)会话表

记录五元组(SIP DIP SPORT DPORT PROTOCAL)

VPN:public,说明该表在ROOT系统生成的

TTL:表项的生存期,老化时间

left:表项老化还剩余的时间

4、NGFW下一代防火墙

(1)基于应用,DPI:FW基于数据库,识别6000+应用,例如:不允许使用QQ

(2)基于用户:BYOD,使用电脑在家办公,上班的时候,将电脑又接入到了公司,怎么控制?认证后,FW就会记录该上线用户,针对该用户使用安全策略,进行进一步的内容安全。

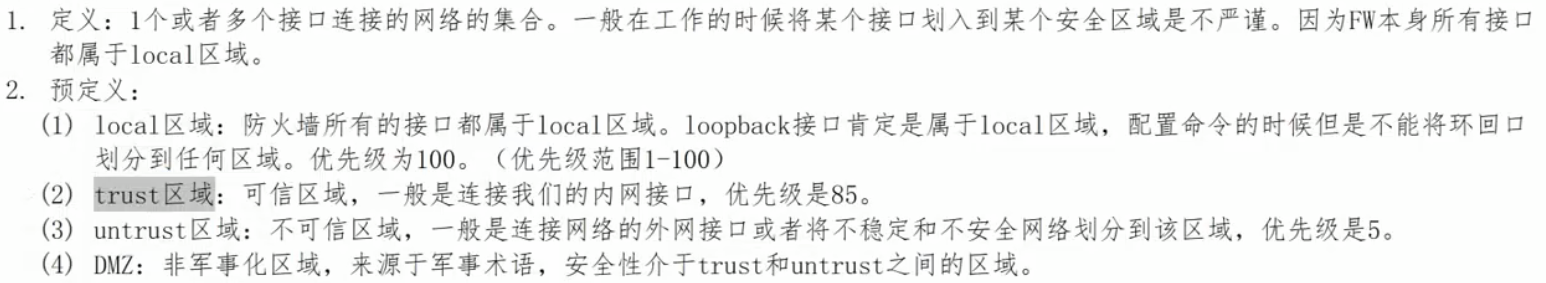

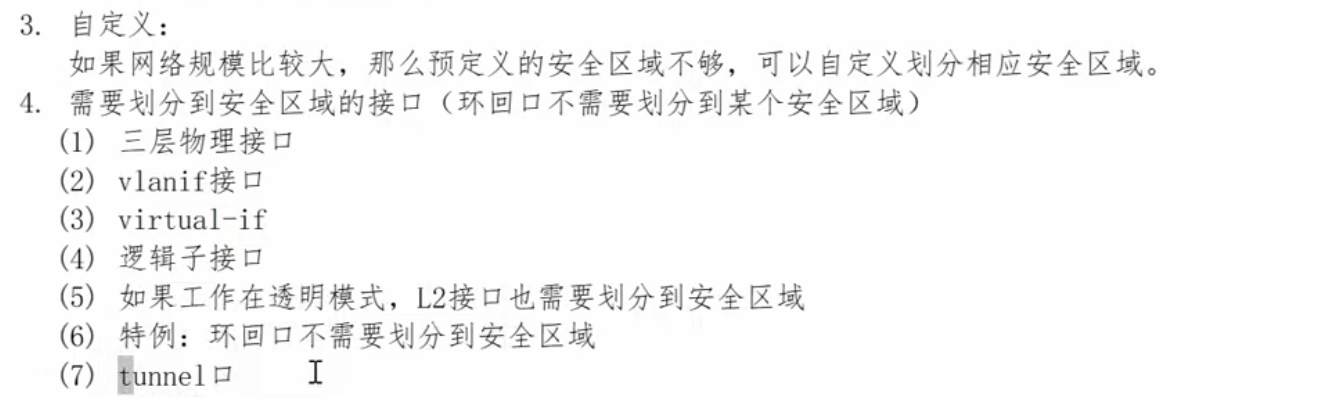

四、安全区域

流量从高优先级区域流向低优先级区域(例如 Trust:85 -> Untrust:5):

数字从 85 减小到 5。

防火墙视角:这是 “出站流量” 。通常意味着内部用户主动访问外部。这是最常见的、策略上相对宽松的方向。

流量从低优先级区域流向高优先级区域(例如 Untrust:5 -> Trust:85):

数字从 5 增加到 85。

防火墙视角:这是 “入站流量” 。通常意味着外部主动访问内部。这是最危险的、策略上必须严格审查的方向。

基于逻辑的策略”优于“基于物理的配置”

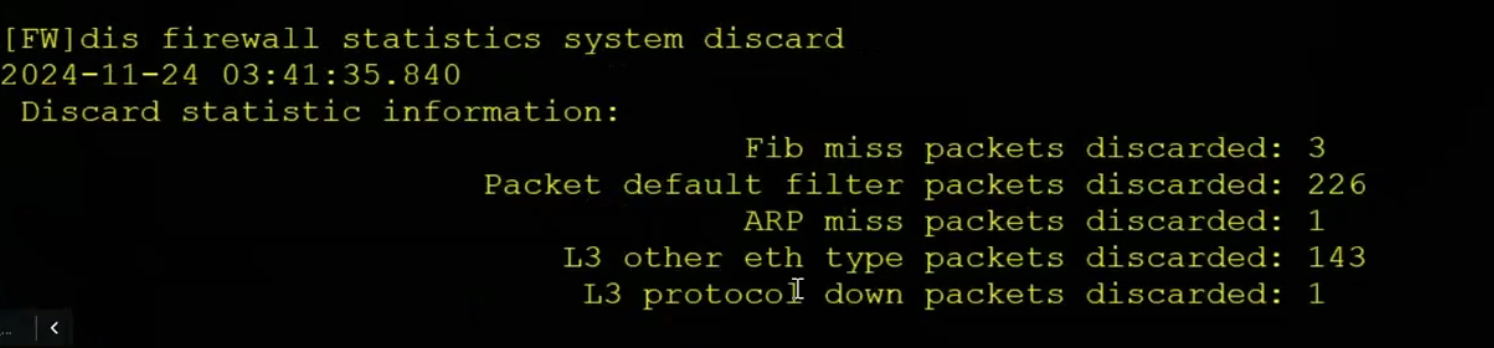

这个命令可以看防火墙丢弃的报文

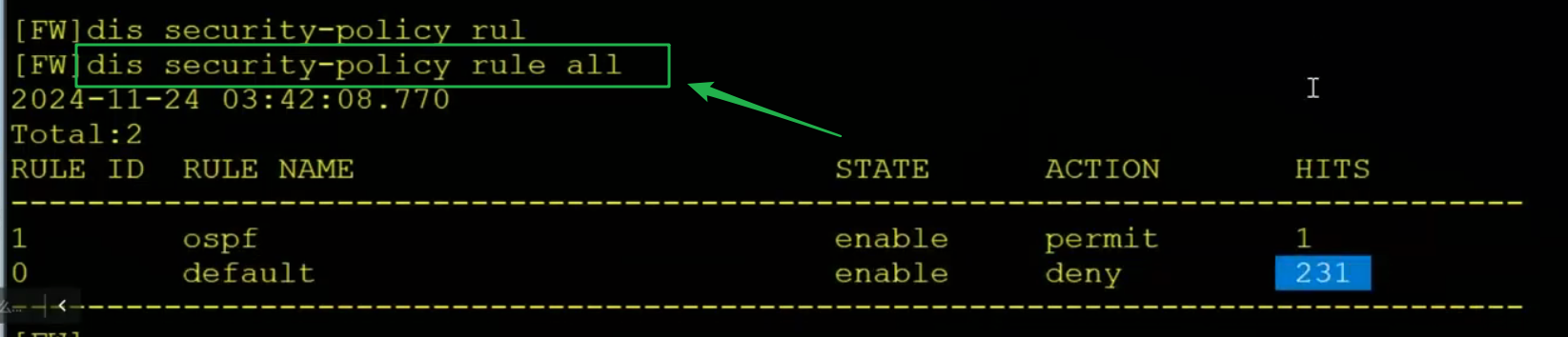

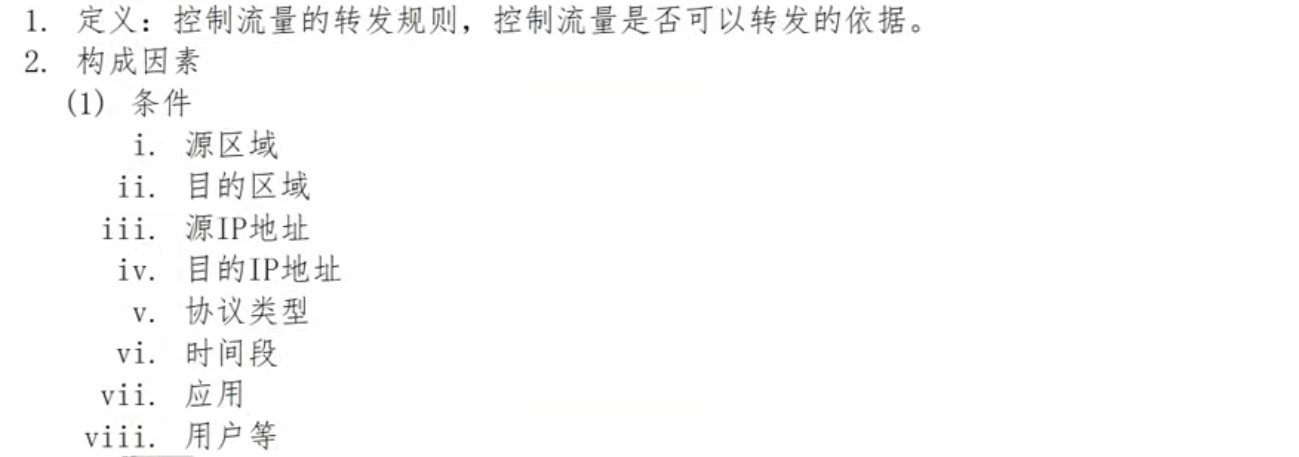

五、安全策略

默认行为:在许多设备上,出于性能和简化配置的考虑,默认允许同一个安全区域内的设备之间自由通信,而不经过安全策略的检查。

命令

default packet-filter intrazone enable的作用这是一个全局开关命令。

默认状态:通常是

disable,即不启用区域内包过滤,允许互访。如果你执行此命令:将其设置为

enable,就意味着强制开启对同一区域流量的策略检测。从此以后,即使是同一区域内的互访,也必须匹配某条明确配置的允许策略才能通过,否则将被拒绝。

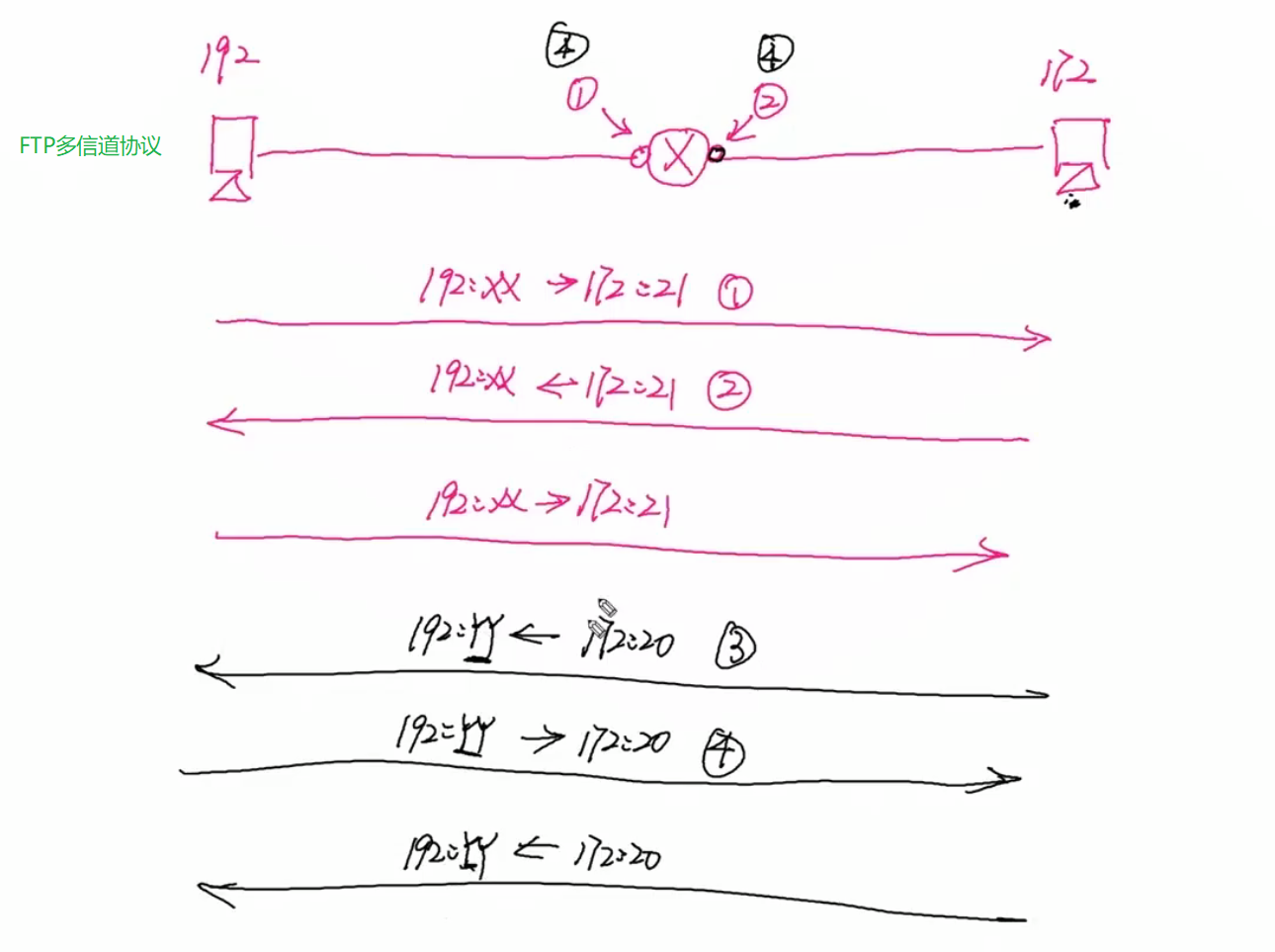

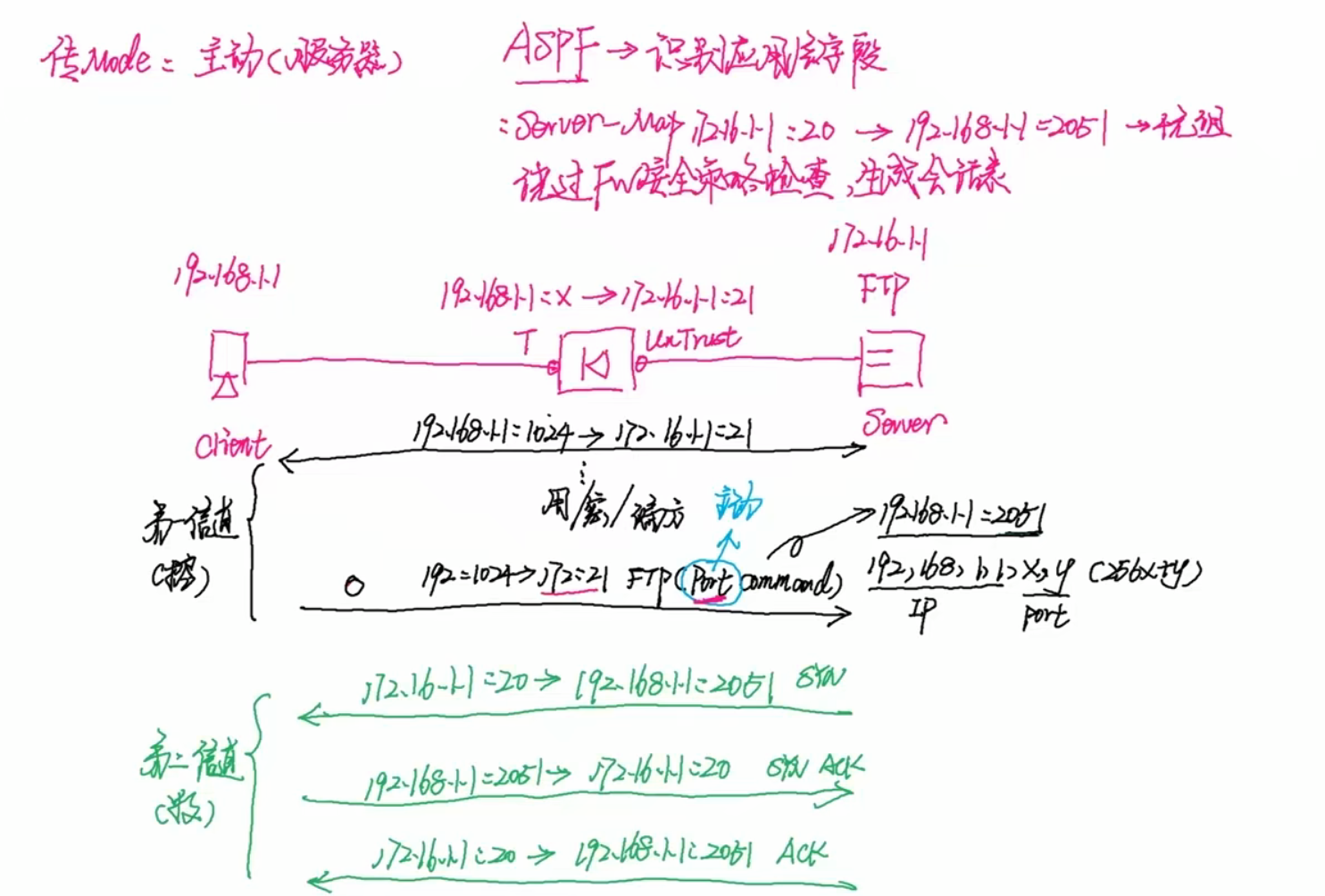

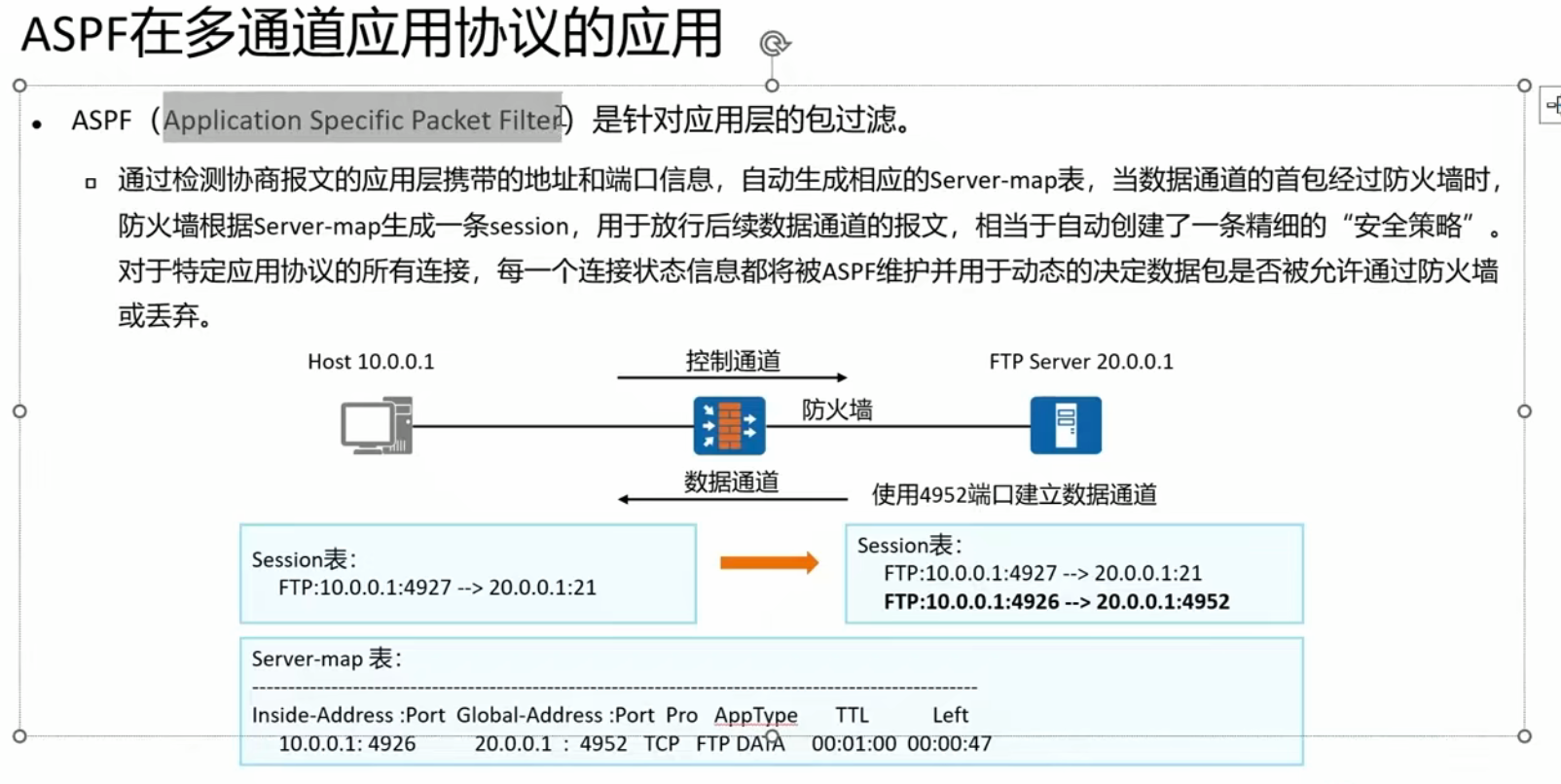

六、ASPF-特定应用层的包过滤

ASPF 是一种深度包检测技术,它能够“理解”特定应用层协议的通信逻辑,并动态地为其打开所需的临时通道,确保复杂应用能够正常穿越防火墙。

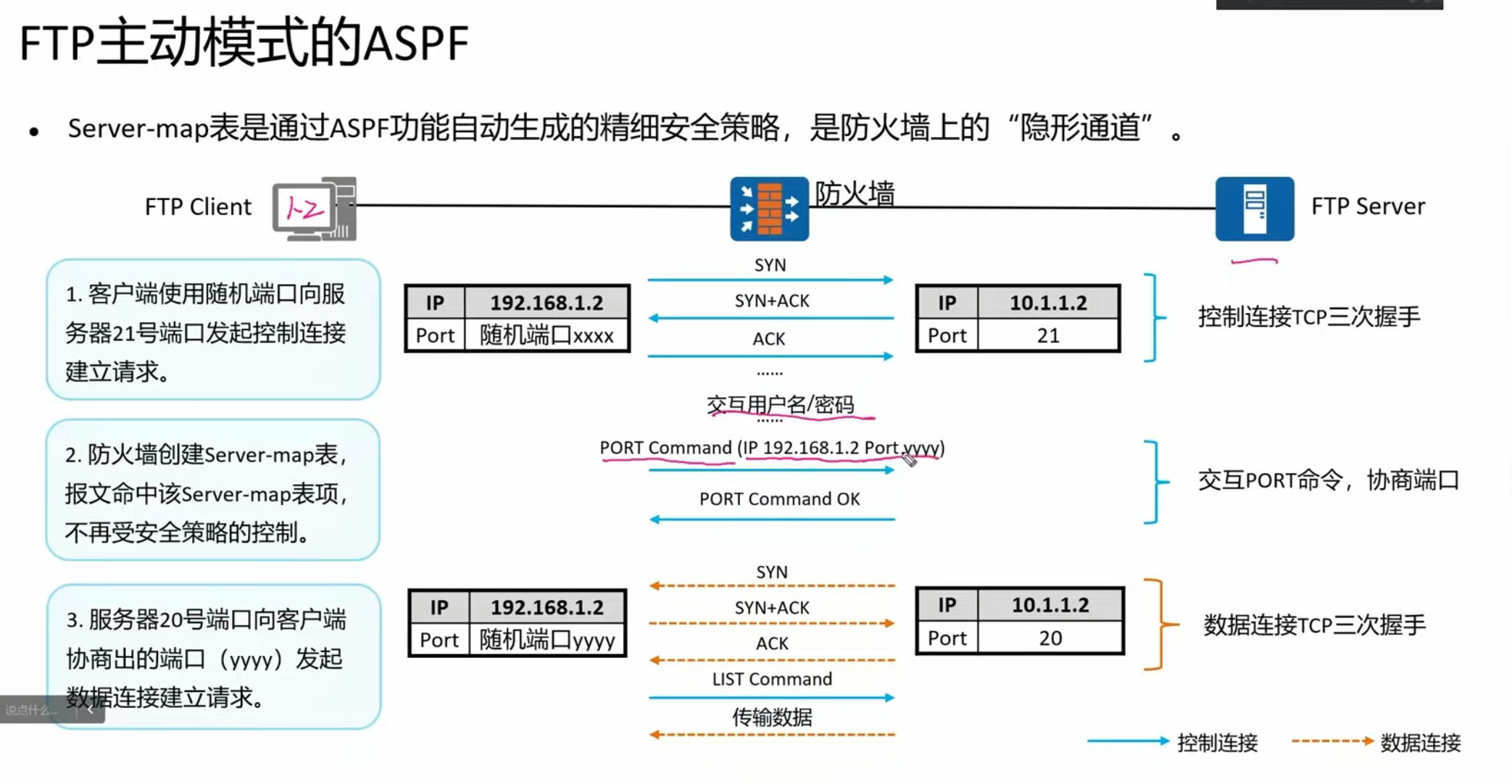

1. FTP主动模式

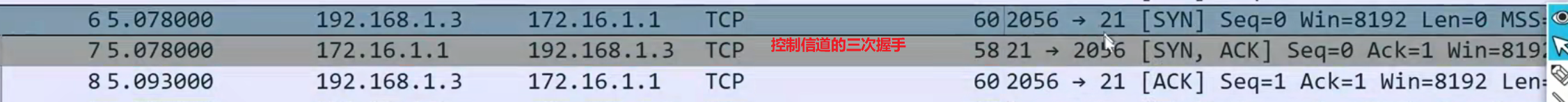

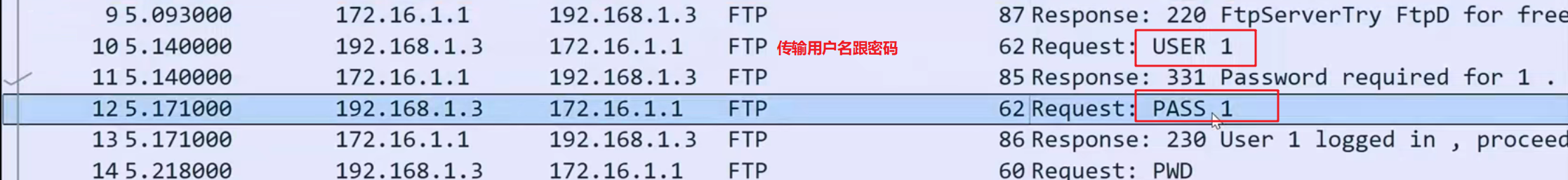

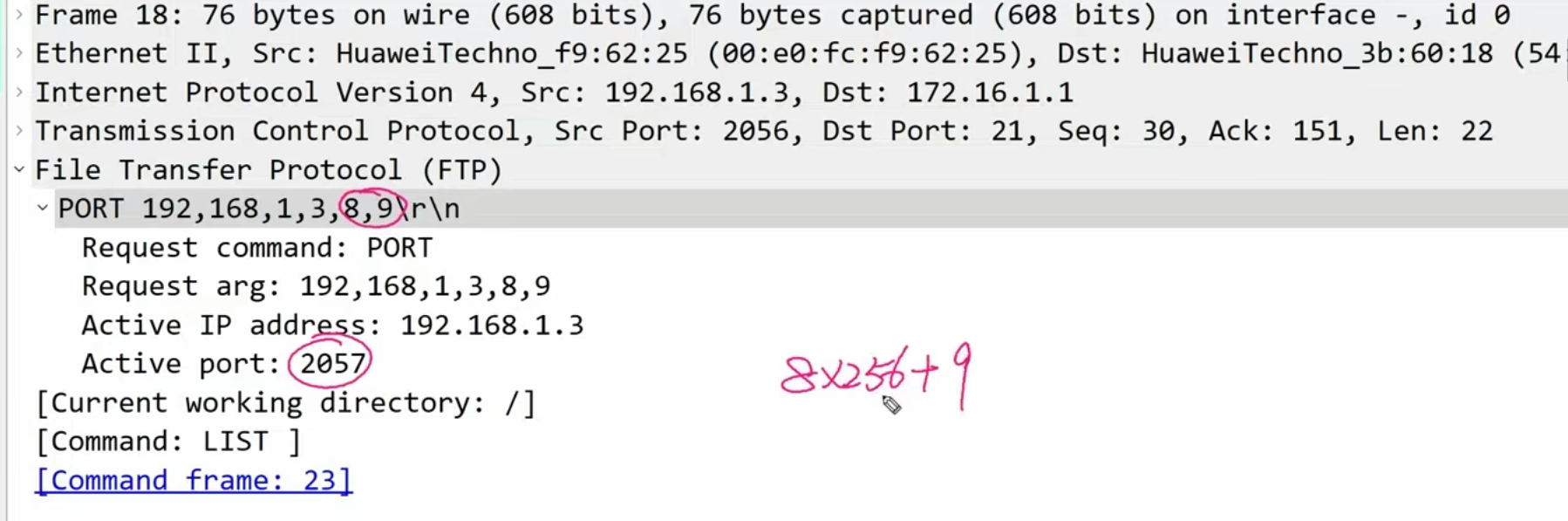

抓包分析

PWD是显示文件

这个Request:PORT报文很重要,这个报文发送完之后就开始建立第二信道

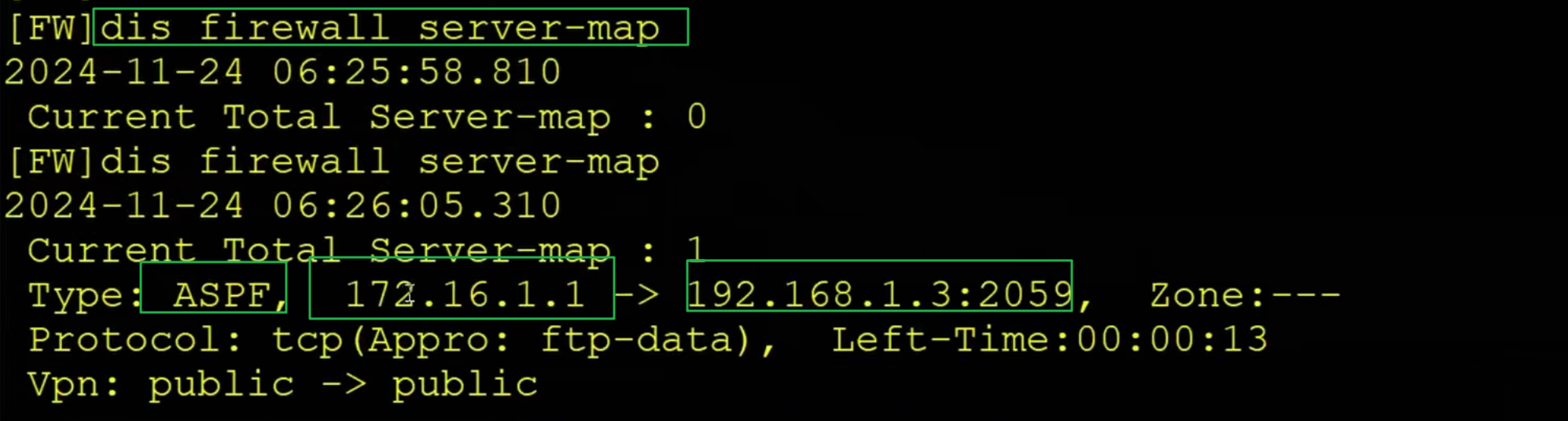

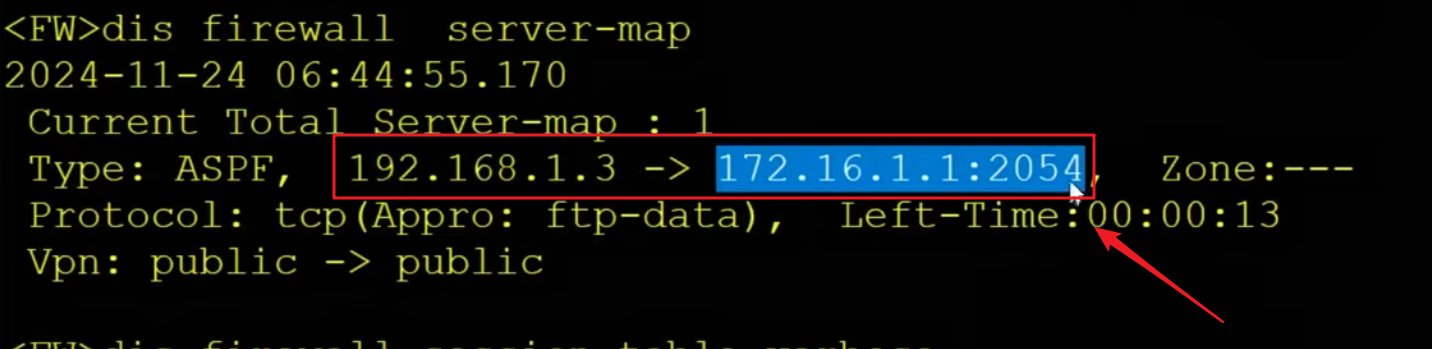

第二信道连接发起报文在穿过防火墙的时候,防火墙会检测到,会读取FTP里面的信息,会生成server map表

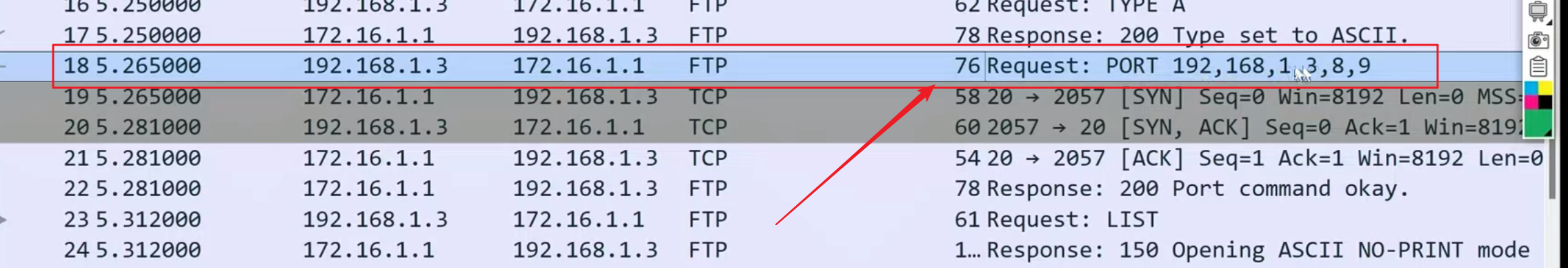

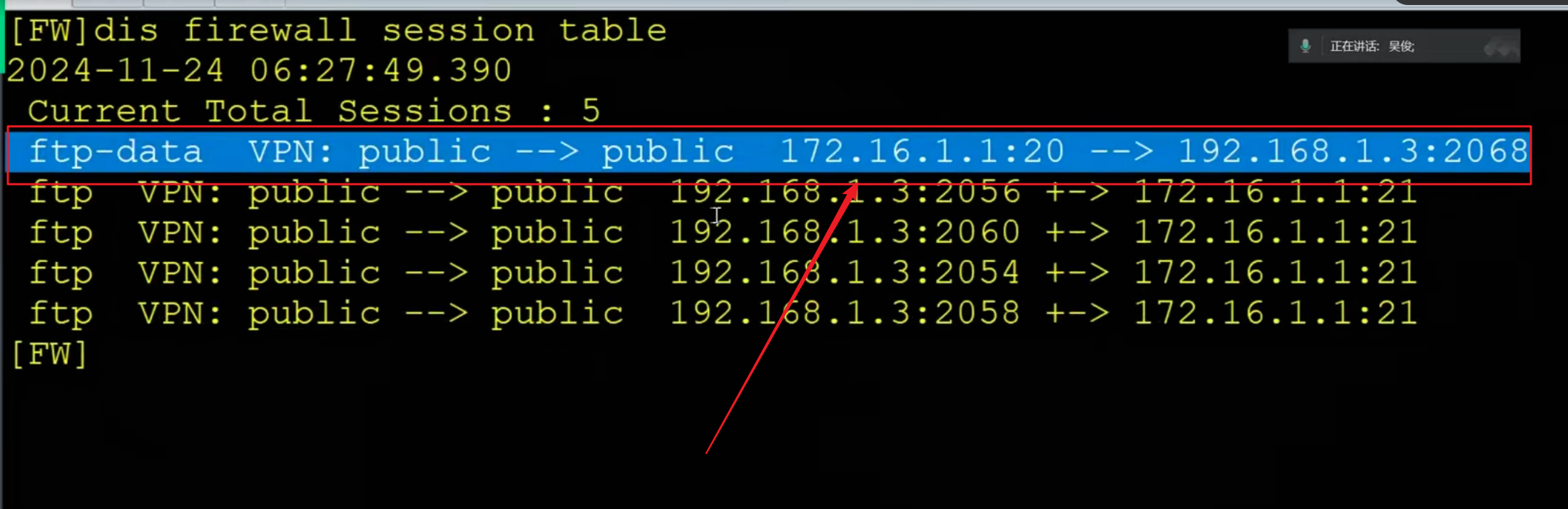

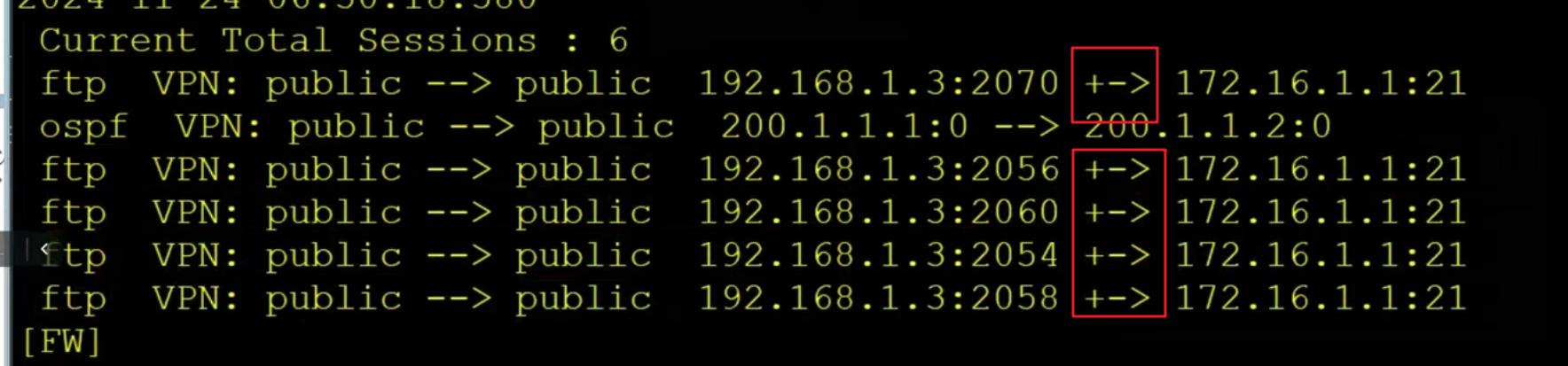

查看会话表

这个ftp-data就是通过server map表能放进来的,然后就形成了会话表

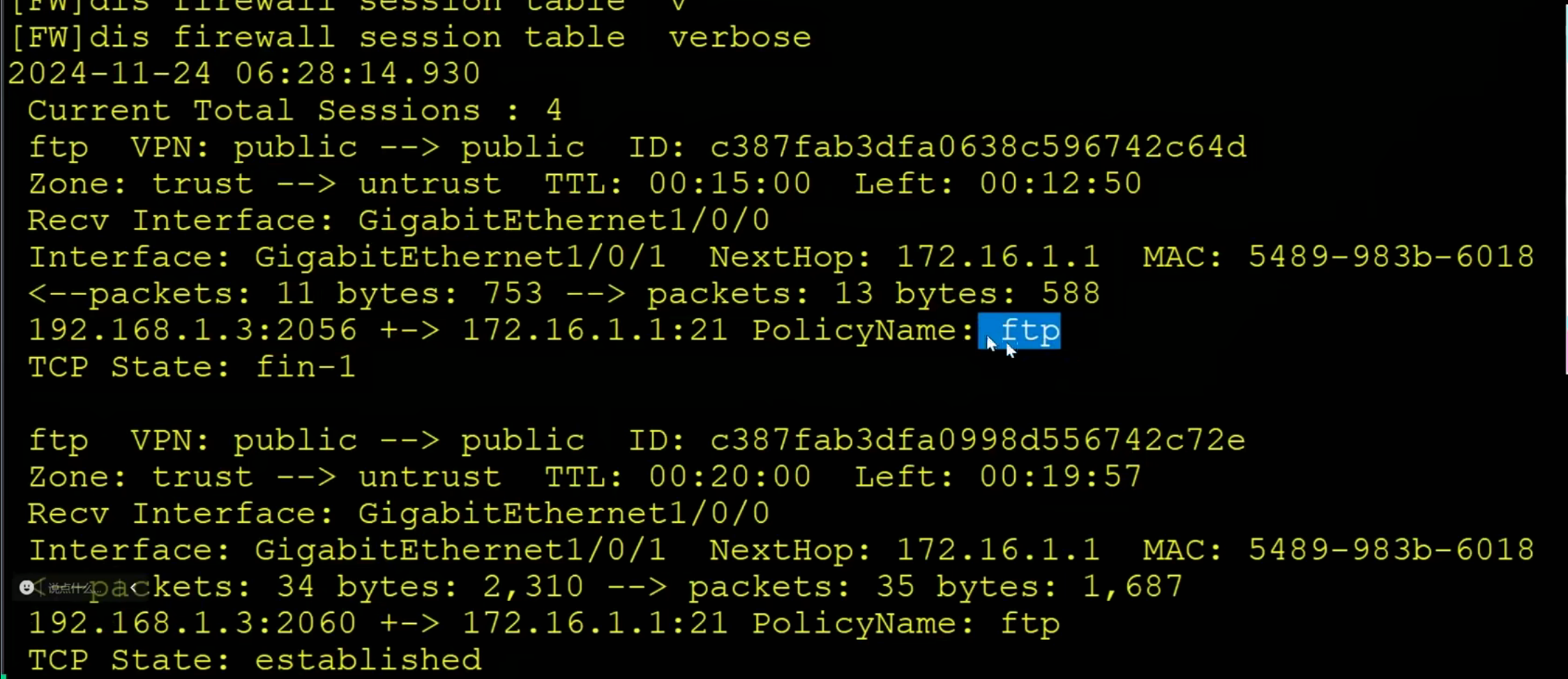

display firewall session verbose

这种有 + 的表示生成了server map表

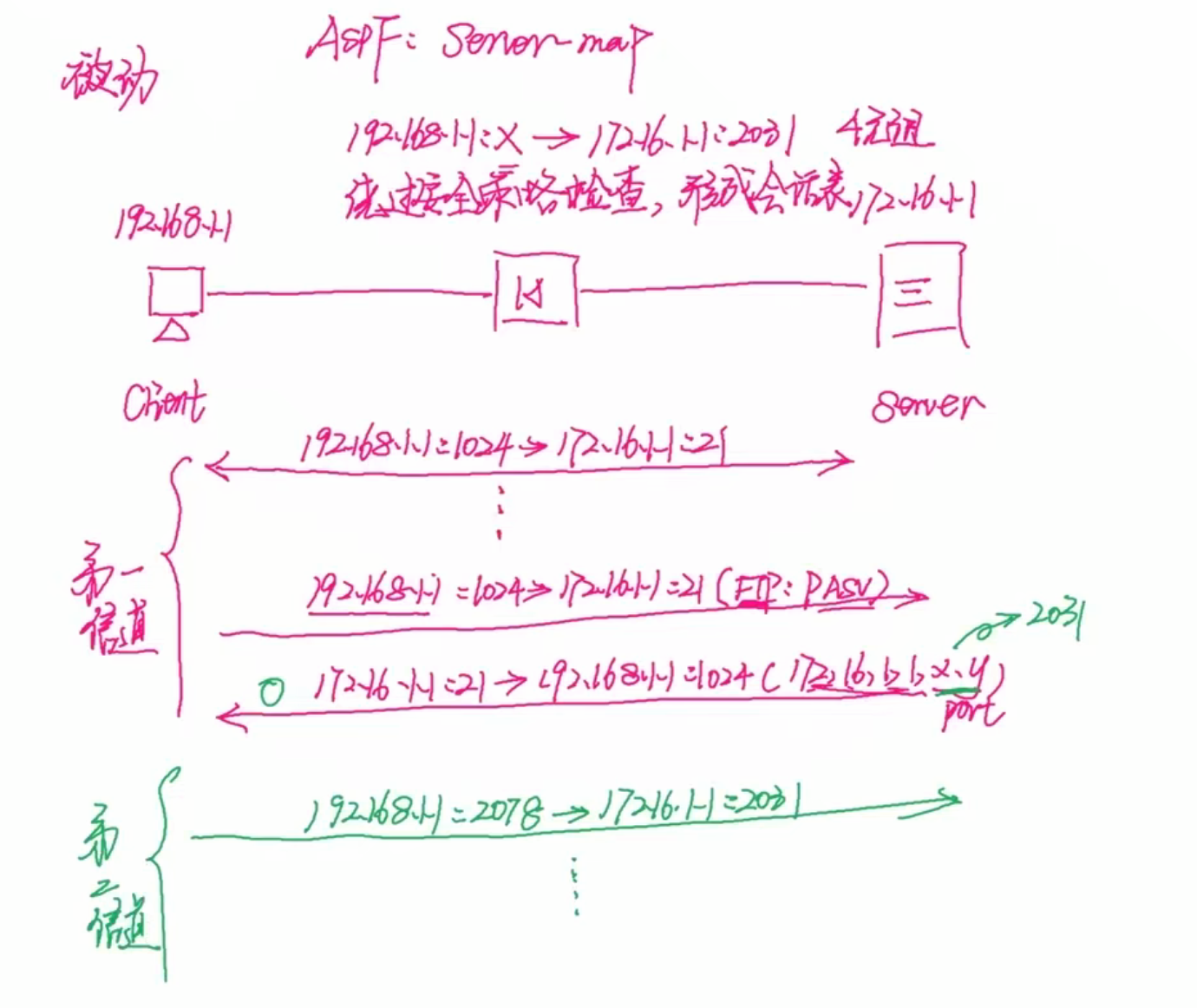

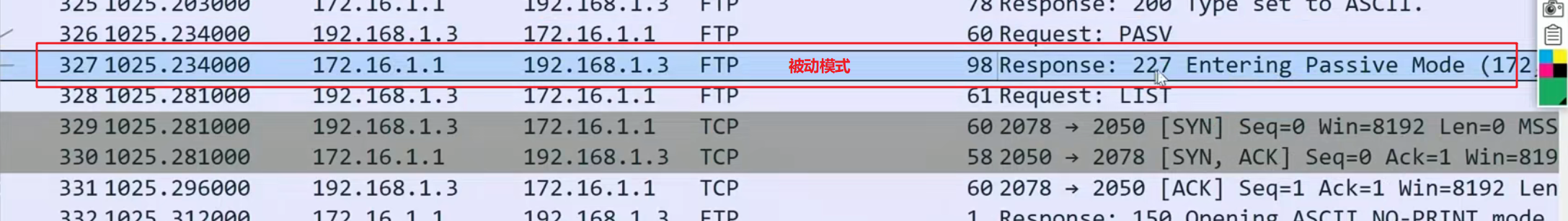

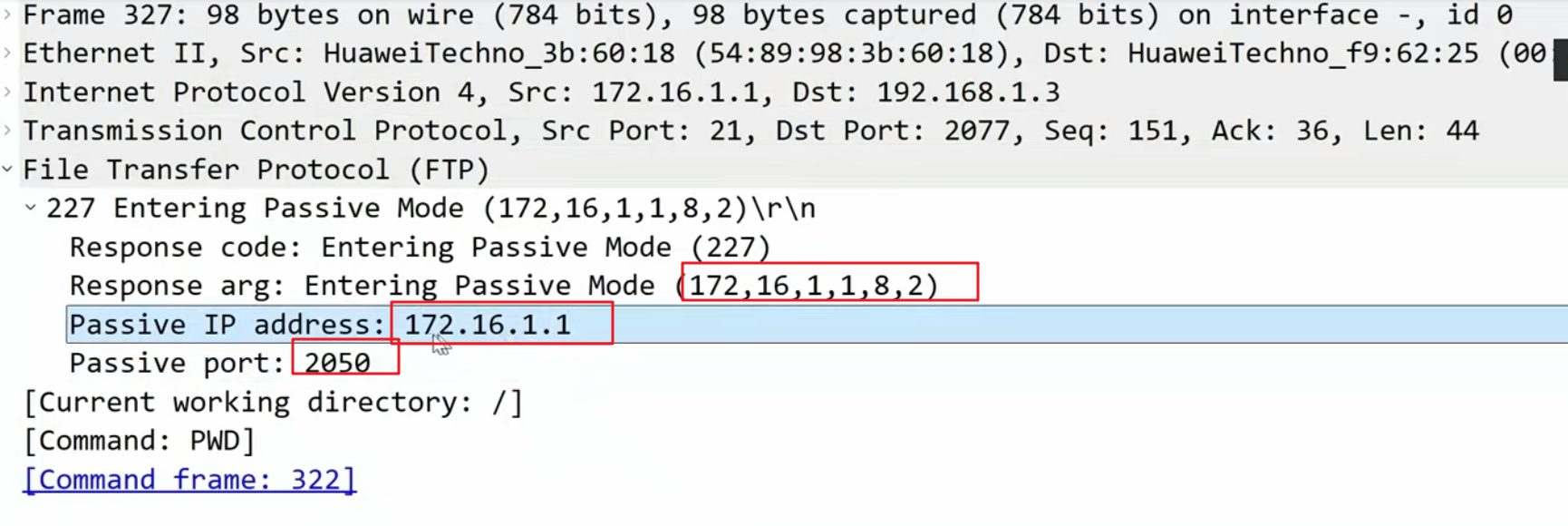

2. FTP被动模式

抓包分析

通过这个报文(服务器回给客户端的)可以知道一会192.168.1.3要连接服务器的2050端口

这个就会生成server map表,然后形成会话表

详细过程分析

https://chat.deepseek.com/share/w5lcqlk6nojh6uwrl2

更多推荐

已为社区贡献3条内容

已为社区贡献3条内容

所有评论(0)